Een aantal medewerkers van de University of California is er in geslaagd om de stemmachines die gebruikt worden in de staat Californië te kraken. Daarbij werd zowel de fysieke als de softwarematige beveiliging gepasseerd.

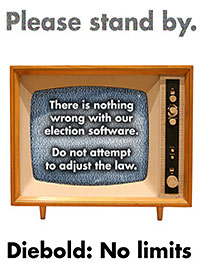

De krakers gingen te werk in opdracht van Debra Bowen, secretary of state van Californië. De bewindsvrouw wilde, met het oog op de presidentsverkiezingen van volgend jaar, weten of de door de staat gebruikte stemmachines al dan niet betrouwbaar zijn. Bowen gaf een team van de universiteit de opdracht de systemen binnenstebuiten te keren, waarbij zij de beschikking kregen over de geheime broncode en handleidingen. Ook kregen zij gedurende langere tijd toegang tot de diverse systemen van Diebold, Hart Intercivic, Sequoia Voting en Election Systems & Software. De stemmachines bleken uiteindelijk allemaal kwetsbaar te zijn. De krakers konden zowel in de centrale systemen komen, als in lokale stemcomputers. De precieze bevindingen zullen vandaag tijdens een hoorzitting openbaar worden gemaakt, maar een professor van de universiteit wilde wel kwijt dat de beveiliging geen prioriteit bij de fabrikanten heeft: 'de beveiligingslaag lijkt er op het laatste moment aan toegevoegd.' Uit de hack-exercitie zou wel blijken dat de closed source programmatuur geen verdachte code bevatte.

De krakers gingen te werk in opdracht van Debra Bowen, secretary of state van Californië. De bewindsvrouw wilde, met het oog op de presidentsverkiezingen van volgend jaar, weten of de door de staat gebruikte stemmachines al dan niet betrouwbaar zijn. Bowen gaf een team van de universiteit de opdracht de systemen binnenstebuiten te keren, waarbij zij de beschikking kregen over de geheime broncode en handleidingen. Ook kregen zij gedurende langere tijd toegang tot de diverse systemen van Diebold, Hart Intercivic, Sequoia Voting en Election Systems & Software. De stemmachines bleken uiteindelijk allemaal kwetsbaar te zijn. De krakers konden zowel in de centrale systemen komen, als in lokale stemcomputers. De precieze bevindingen zullen vandaag tijdens een hoorzitting openbaar worden gemaakt, maar een professor van de universiteit wilde wel kwijt dat de beveiliging geen prioriteit bij de fabrikanten heeft: 'de beveiligingslaag lijkt er op het laatste moment aan toegevoegd.' Uit de hack-exercitie zou wel blijken dat de closed source programmatuur geen verdachte code bevatte.

De conclusies van het team komen net op tijd; Bowen moet voor vrijdag beslissen welke machines de goedkeuring krijgen om tijdens de eerste presidentiële voorverkiezingen in maart toegelaten te worden. De Democratische politica twijfelt al langer in het openbaar aan de betrouwbaarheid van de elektronische stembussen in de VS, nadat in 2004 uit diverse staten meldingen over onregelmatigheden aan het licht kwamen.

/i/1214900385.png?f=fpa)

/i/1160081326.png?f=fpa)

/i/1224490522.png?f=fpa)

:strip_exif()/i/1169952331.gif?f=fpa)