Microsoft waarschuwt dat hackers actief misbruik maken van een kwetsbaarheid in Office 365 en Office 2019. De kwetsbaarheid zit in Mshtml, een browserrenderer uit Internet Explorer, die ook wordt gebruikt voor Office-documenten.

De kwetsbaarheid treft Windows 8,1 en Windows 10, en Windows Server-versies van 2008 tot 2019, blijkt uit een advisory van Microsoft. Hackers zouden aangepaste Microsoft Office-documenten naar slachtoffers sturen om de kwetsbaarheid te misbruiken. Als gebruikers die documenten zonder beveiligingsfuncties openen, dan zou de kwetsbaarheid remote code execution mogelijk maken. De kwetsbaarheid wordt aangemerkt als CVE-2021-40444 en krijgt een ernstigheidsniveau van 8,8 uit 10.

In de standaardconfiguratie van Microsoft Office worden onbekende documenten echter geopend in de Protected View- of Application Guard-modus. Die eerstgenoemde is een read-only-modus en Application Guard isoleert onbekende documenten, waardoor deze geen toegang krijgen tot het systeem van gebruikers. Binnen deze modi kan de kwetsbaarheid niet worden misbruikt. Ook de Windows Defender-antivirussoftware en Windows Defender for Endpoint vanaf build 1.349.22.0 bieden bescherming tegen de kwetsbaarheid. De kwetsbaarheid is echter nog niet gepatcht in Windows zelf.

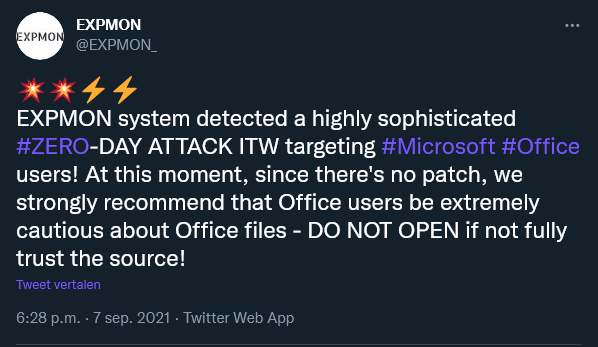

Beveiligingsonderzoekers van Expmon geven op Twitter aan dat ze de kwetsbaarheid hebben gevonden nadat ze een 'zeer geraffineerde zeroday-aanval' detecteerden die is gericht op Microsoft Office-gebruikers. Ze wisten de aanval te reproduceren op de meest recente versies van Office 2019 en Office 365 op Windows 10.

Haifei Li van Expmon meldt aan BleepingComputer dat aanvallers een geïnfecteerd .docx-bestand gebruiken om de kwetsbaarheid te exploiteren. Wanneer slachtoffers dit openen, laadt het document de Internet Explorer-engine om een externe webpagina van de hacker te laden. Daarna wordt malware gedownload door een specifieke ActiveX-control in de webpagina te gebruiken. Expmon heeft de kwetsbaarheid zondag gemeld bij Microsoft.

Het bedrijf heeft nog geen beveiligingsupdate voor Windows doorgevoerd. De volgende Patch Tuesday staat gepland op 14 september, maar het is niet bevestigd dat Microsoft dan ook een patch voor deze kwetsbaarheid uitbrengt. De techgigant biedt wel een workaround. Gebruikers kunnen de installatie van alle ActiveX-elementen in Internet Explorer uitschakelen in de registry. Het bedrijf biedt daarvoor instructies.

/i/2001309931.png?f=fpa)

/i/2004609716.png?f=fpa)

/i/2004763408.png?f=fpa)

/i/2001966915.png?f=fpa)

/i/2004753068.png?f=fpa)

:strip_exif()/i/2004648156.jpeg?f=fpa)

:strip_exif()/i/2004611192.jpeg?f=fpa)

/i/1404471918.png?f=fpa)

/i/2002778098.png?f=fpa)

/i/2002191883.png?f=fpa)

:strip_exif()/i/1398151713.jpeg?f=fpa)

/i/1234964618.png?f=fpa)

/i/2001841111.png?f=fpa)

:strip_exif()/i/1345729991.gif?f=fpa)