Een trojan heeft honderden systemen in het Midden-Oosten geïnfecteerd bij wat volgens Kaspersky een nieuwe cyberspionage-campagne lijkt te zijn. Trojan Mahdi is veel eenvoudiger dan Flame en Stuxnet en bevat veel Perzische tekenreeksen.

Kaspersky Lab en Seculert hebben een nieuwe trojan ontdekt die vooral systemen in het Midden-Oosten lijkt te besmetten en deel lijkt uit te maken van een door staten uitgevoerde spionagecampagne. De trojan werd ontdekt via een e-mail die een besmet Worddocument leek te bevatten, dat na opening de malware binnensmokkelde en een tekstbestand met de naam Mahdi. De trojan is vernoemd naar deze aanduiding, die volgens sommige islamitische richtingen verwijst naar de verlosser die het einde der tijden komt aankondigen.

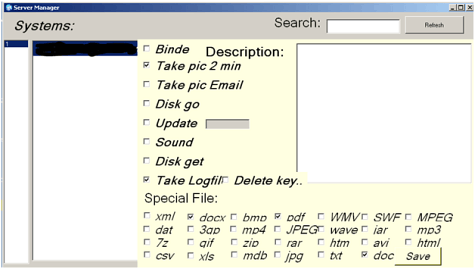

Volgens Kaspersky wordt de trojan-downloader ook verspreid via PowerPoint-presentaties en uitvoerbare bestanden die zijn vermomd als afbeeldingen en video, waarbij de teksten de ontvanger moeten verleiden de bestanden te openen. Terwijl de afbeeldingen en video's de gebruiker het gevoel geven dat er niets aan de hand is, draaien op de achtergrond keyloggers, screenshot capture-programma's en datagrabbers, terwijl ook audio opgenomen kan worden en backdoors kunnen worden bijgewerkt. De tot nu toe gevonden backdoors zijn geschreven in Delphi.

Ook Gmail, Hotmail, Yahoo Mail, ICQ, Skype, Google+ en Facebook werden in de gaten gehouden, en daarnaast voerde de malware een scan uit op geïntegreerde erp/crm-systemen, zakelijke contracten en financieel-managementsystemen.

De malware heeft wat opzet betreft niets gemeen met geavanceerde code zoals die van Stuxnet en Flame. Volgens Kaspersky zijn de gebruikte technieken simpel maar doeltreffend. De reden dat de bedrijven toch denken dat de aanval onderdeel is van staatsspionage, is dat de meerderheid van de gevonden 800 geïnfecteerde systemen in Iran en Israël stond. "Uit de statistieken blijkt dat de slachtoffers voornamelijk mensen zijn uit het bedrijfsleven die werken voor Iraanse en Israëlische kritieke infrastructuurprojecten, Israëlische financiële instellingen, technische studenten uit het Midden-Oosten en diverse overheidsinstellingen in het Midden-Oosten", zegt Kaspersky.

De beide bedrijven wisten de controle te krijgen over de beheerservers van Mahdi en hebben zo een goed beeld kunnen krijgen van de werking. Volgens Aviv Raff, Chief Technology Officer bij Seculert, is het opvallend dat de kwaadaardige code veel Perzische tekenreeksen bevatte: "De aanvallers spraken deze taal ongetwijfeld vloeiend."

/i/2001621727.png?f=fpa)

/i/1262865852.png?f=fpa)

:strip_exif()/i/1297676902.gif?f=fpa)

/i/1207830736.png?f=fpa)

/i/1384796722.png?f=fpa)

:strip_exif()/i/1298563907.gif?f=fpa)

/i/1246605331.png?f=fpa)

/i/1197992055.png?f=fpa)

:strip_exif()/i/1302080737.gif?f=fpa)

/i/1332936213.png?f=fpa)

:strip_exif()/i/1297349685.gif?f=fpa)

:strip_exif()/i/1152187467.jpg?f=fpa)

:strip_exif()/i/1043500222.gif?f=fpa)

/i/1339145246.png?f=fpa)

:strip_exif()/i/1173023317.gif?f=fpa)

/i/1331228632.png?f=fpa)

:strip_exif()/i/1236805783.gif?f=fpa)

/i/1277037256.png?f=fpa)

:strip_exif()/i/1260528477.gif?f=fpa)

:strip_exif()/i/1147535187.gif?f=fpa)

/i/1144316012.png?f=fpa)

/i/1216983337.png?f=fpa)