Ontwikkelaar Luca Todesco heeft samen met hacker axi0mX een iPhone X met iOS 13.1.1 gejailbreakt. Dit deden de ontwikkelaars met de onlangs gepubliceerde bootromexploit Checkm8. Volgens axi0mX kostte het jailbreaken slechts twee seconden.

Axi0mX toonde de gekraakte iPhone in een video op Twitter. Nadat het apparaat werd gestart in dfu-modus, kostte het jailbreaken volgens de ontwikkelaar slechts twee seconden. Opvallend is dat de iPhone in kwestie draait op iOS 13.1.1, de laatste versie van Apples mobiele besturingssysteem. Deze iOS-versie werd in het weekend uitgebracht en lijkt dus nu al gekraakt te zijn op oudere iPhone-modellen. Waarschijnlijk gaat het hier wel om een 'tethered' jailbreak. Dit wil zeggen dat het apparaat alleen kan worden gestart via de redsn0w-applicatie op een computer.

Axi0mX toonde de gekraakte iPhone in een video op Twitter. Nadat het apparaat werd gestart in dfu-modus, kostte het jailbreaken volgens de ontwikkelaar slechts twee seconden. Opvallend is dat de iPhone in kwestie draait op iOS 13.1.1, de laatste versie van Apples mobiele besturingssysteem. Deze iOS-versie werd in het weekend uitgebracht en lijkt dus nu al gekraakt te zijn op oudere iPhone-modellen. Waarschijnlijk gaat het hier wel om een 'tethered' jailbreak. Dit wil zeggen dat het apparaat alleen kan worden gestart via de redsn0w-applicatie op een computer.

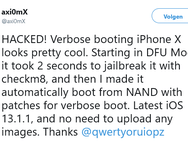

Nadat het apparaat werd gekraakt, liet axi0mX de iPhone automatisch starten in verbose-bootmodus. In deze modus geeft de iPhone tijdens het starten exact aan wat het apparaat doet. Dit kan worden gebruikt om eventuele problemen op te sporen en te verhelpen. Dit is alleen mogelijk met diepgaande aanpassingen aan de kern van iOS.

De iPhone X in verbosemodus. Foto via Twitter

Axi0mX publiceerde vorige week een exploit voor Apple-apparaten met A5- tot en met A11-chips. Hiermee zijn alle iOS-toestellen van de iPhone 4s tot de iPhone X getroffen. Het betreft een bootromlek, waardoor de exploit niet softwarematig te patchen valt. De Checkm8-exploit was geen 'volledige' jailbreak met Cydia. In plaats daarvan is Checkm8 momenteel vooral een tool voor ontwikkelaars. Dit is de eerste bootromexploit sinds de iPhone 4 uit 2010.

Sinds de publicatie hebben prominente jailbreakontwikkelaars als CoolStar en Pwn20wnd interesse getoond in de nieuwe exploit. Verwacht wordt dat de eerste volledige jailbreaks die gebruikmaken van Checkm8, in de nabije toekomst online komen.

:fill(white):strip_exif()/i/2002468080.jpeg?f=thumbmedium)

/i/2003077418.png?f=fpa)

/i/2003456024.png?f=fpa)

:strip_exif()/i/2002606676.jpeg?f=fpa)

:strip_exif()/i/1257764497.gif?f=fpa)

:strip_exif()/i/2003099894.jpeg?f=fpa)

/i/2002281207.png?f=fpa)

/i/1359973464.png?f=fpa)

/i/2002092451.png?f=fpa)