Beveiligingsbedrijf Bitdefender heeft een nieuwe decryptor beschikbaar gemaakt voor de GandCrab-ransomware. Met de tool kan ook ransomware met versie 5.2 ontsleuteld worden. Dat is de laatste versie van de gijzelmalware.

De tool wordt gratis aangeboden op de BitDefender-website, maar ook via NoMoreRansom, het samenwerkingsverband tussen bedrijven en opsporingsdiensten waar meerdere ransomware-ontsleutelaars worden aangeboden.

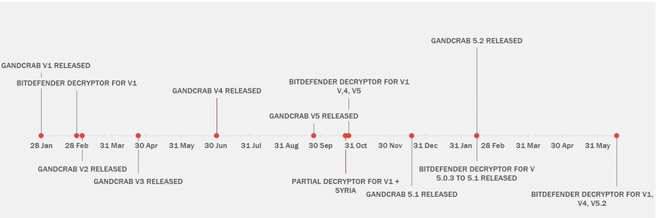

BitDefender had al decryptors voor GandCrab, maar die werkten alleen op oudere versies van de ransomware tot 5.1. De nieuwe decryptor werkt ook voor versie 5.2, de laatste en meest recente. Eerder deze maand maakte de groep achter de ransomware bekend te stoppen met de verdere ontwikkeling en verspreiding ervan.

Als er geen nieuwe versie van GandCrab meer wordt ontwikkeld, kunnen dus alle slachtoffers worden geholpen. De makers van de ransomware waren constant bezig nieuwe versies te maken waar beveiligingsbedrijven mee werden afgetroefd. Slechts een maand nadat de decryptor voor GandCrab 5.1 uitkwam brachten de ontwikkelaars 5.2 uit.

/i/2001533597.png?f=fpa)

/i/1405520342.png?f=fpa)

:strip_exif()/i/2002231359.jpeg?f=fpa)

/i/1249634131.png?f=fpa)

/i/1213015486.png?f=fpa)

/i/2001462189.png?f=fpa)

/i/1277037256.png?f=fpa)

/i/2000585269.png?f=fpa)

/i/2001507527.png?f=fpa)