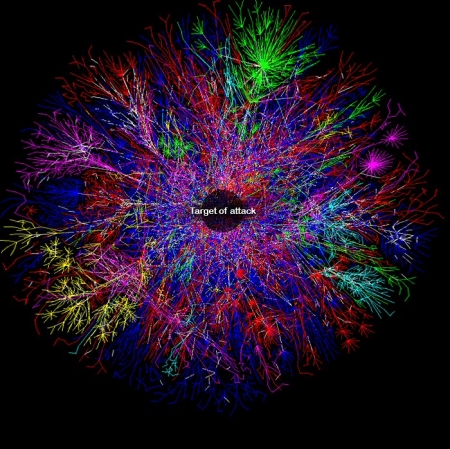

Samenwerkende onderzoekers van het Communications Research Network (CRN) hebben een statement gepubliceerd waarmee zij een veiligheidsprobleem van VoIP onder de aandacht willen brengen. Het gaat om een eigenschap van het huidige VoIP-netwerk waarmee criminelen die online actief zijn hun sporen kunnen maskeren. Hierdoor zouden VoIP-programma’s gebruikt kunnen worden om bijvoorbeeld de opdrachtgever van DDoS-aanvallen verborgen te houden. Normaal worden botnets gebruikt om een DDoS-aanval uit te voeren, waarbij het commando hiervoor via een IM-netwerk gegeven wordt. Deze netwerken zijn voor internetproviders te monitoren, zodat zij kunnen nagaan waar de opdracht vandaan kwam en waar de opdracht naartoe gaat. In sommige gevallen kan op die manier een DDoS-aanval voorkomen worden door vroegtijdig in te grijpen.

Het probleem met VoIP-netwerken is volgens het CRN het slecht monitorbare karakter van de data die over dit netwerk wordt verstuurd. De data over een VoIP-netwerk wordt bijvoorbeeld versleuteld om eventuele gevoelige informatie niet voor derden toegankelijk te maken. Mede hierdoor is VoIP-activiteit slecht bij te houden door internetproviders en zijn geïnfecteerde computers van een botnet slecht te traceren. Al helemaal moeilijk wordt het om de verantwoordelijken voor een DDoS-aanval terug te vinden. Tot nu toe zijn er nog geen gevallen bekend van georganiseerde aanvallen die via VoIP geïnitieerd zijn. Niettemin gelooft het CRN dat het slechts een kwestie van tijd is voordat dit gebeurt. Daarnaast zou dit type misbruik van internettelefonie het vertrouwen van gebruikers in deze service kunnen schaden.

Het probleem met VoIP-netwerken is volgens het CRN het slecht monitorbare karakter van de data die over dit netwerk wordt verstuurd. De data over een VoIP-netwerk wordt bijvoorbeeld versleuteld om eventuele gevoelige informatie niet voor derden toegankelijk te maken. Mede hierdoor is VoIP-activiteit slecht bij te houden door internetproviders en zijn geïnfecteerde computers van een botnet slecht te traceren. Al helemaal moeilijk wordt het om de verantwoordelijken voor een DDoS-aanval terug te vinden. Tot nu toe zijn er nog geen gevallen bekend van georganiseerde aanvallen die via VoIP geïnitieerd zijn. Niettemin gelooft het CRN dat het slechts een kwestie van tijd is voordat dit gebeurt. Daarnaast zou dit type misbruik van internettelefonie het vertrouwen van gebruikers in deze service kunnen schaden.

De oplossing is volgens de onderzoekers dat VoIP-providers hun netwerkspecificaties openbaar maken of overstappen op open standaarden. Naast verbeterde monitorbaarheid van de infomatie die over het netwerk verstuurd wordt, noemt het CRN nog twee voordelen. Ten eerste kan VoIP eenvoudiger geïntegreerd worden met IM-software die gebruikmaakt van gesproken communicatie en ten tweede kunnen providers het VoIP-verkeer beter beheersen, zodat er betere kwaliteit telefonie geleverd kan worden.