De Autoriteit Persoonsgegevens, ofwel AP, zegt dat er vorig jaar 'meer aanvallen met ransomware zijn geweest dan tot nu toe algemeen bekend was'. Volgens de privacywaakhond gaat het in ieder geval om 178 geslaagde aanvallen.

De AP heeft dinsdag een rapportage gepubliceerd over ransomwareaanvallen. Daarbij heeft de toezichthouder 90 organisaties onderzocht die zijn getroffen door ransomware. Er werd eerder geschat dat het om 140 ransomwareaanvallen in 2023 ging. Het cijfer komt van andere instanties die zich met het thema bezighouden, verklaart de waakhond. Dat de AP meer ransomwareaanvallen telt, komt mogelijk door de rol van de instantie als toezichthouder op de wettelijke meldplicht bij datalekken.

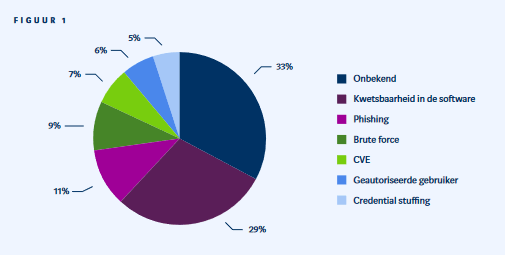

De privacywaakhond wil door middel van de cijfers bij bedrijven en organisaties erop aandringen om hun beveiliging serieuzer te nemen. Bedrijven worden onder meer slachtoffer door slecht wachtwoordbeleid, het ontbreken van meerfactorauthenticatie, het niet uitvoeren van updates en een gebrek aan netwerksegmentatie, merkt de AP op.

In het geval van meerfactorauthenticatie, ofwel MFA, stond dit bij 52 procent van de onderzochte organisaties niet aan of werd het niet afgedwongen. De AP zegt er wel bij dat dit niet betekent dat het bij de andere 48 procent wel op orde was, maar die hebben niet expliciet gezegd dat MFA uit stond. Het niet op tijd uitvoeren van beveiligingsupdates maakt organisaties extra kwetsbaar voor aanvallen. Bij 29 procent van de onderzochte bedrijven konden de hackers binnenkomen via een kwetsbaarheid in de software.

Ook merkt de AP dat er een toenemende trend is van 'dubbele afpersing'. Daarbij wordt niet alleen losgeld geëist voor het ontgrendelen van de systemen, maar worden ook gegevens gestolen. Dit is 44 van de 90 onderzochte organisaties overkomen.

Verder blijkt uit het onderzoek dat 82 van de 90 onderzochte bedrijven geen losgeld hebben betaald aan cybercriminelen om het lekken van hun gegevens te voorkomen. Dit vindt de AP 'een goede zaak'. "Betalen houdt namelijk een illegaal systeem in stand. Hoe minder vaak organisaties besluiten te betalen na een ransomwareaanval, hoe minder aantrekkelijk Nederland wordt voor cybercriminelen."

:strip_icc():strip_exif()/i/2006852536.jpeg?f=fpa_thumb)

:strip_exif()/i/2004954826.jpeg?f=fpa)

/i/2004610876.png?f=fpa)

:strip_exif()/i/2004648164.jpeg?f=fpa)

/i/2004735554.png?f=fpa)

:strip_exif()/i/2004609166.jpeg?f=fpa)

/i/2001462189.png?f=fpa)

:strip_exif()/i/2006237814.jpeg?f=fpa)

:strip_exif()/i/2004648158.jpeg?f=fpa)