Raspberry Pi OS wordt voortaan niet meer geleverd met de standaarduser 'pi'. De aanwezigheid daarvan kan het makkelijker maken om een brute force-aanval op het os uit te voeren. Ook wordt in sommige landen gewerkt aan verboden op dergelijke default credentials op internetapparaten.

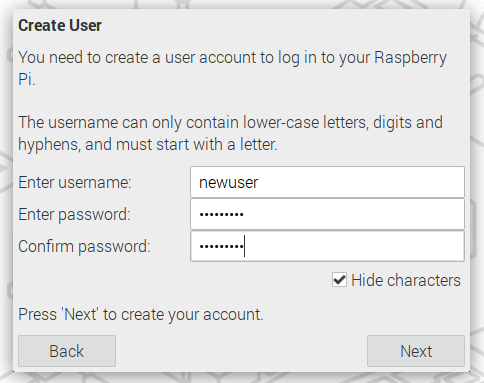

In plaats van de standaardgebruiker in het systeem moet Raspberry Pi OS nu de gebruiker de gelegenheid geven om van meet af aan zelf een user aan te maken. Dit is mogelijk ongeacht wat voor vorm de installatie aanneemt. Wie voor een standaard-install gaat, zal bij de eerste boot-up een wizard te zien krijgen die dit faciliteert.

In plaats van de standaardgebruiker in het systeem moet Raspberry Pi OS nu de gebruiker de gelegenheid geven om van meet af aan zelf een user aan te maken. Dit is mogelijk ongeacht wat voor vorm de installatie aanneemt. Wie voor een standaard-install gaat, zal bij de eerste boot-up een wizard te zien krijgen die dit faciliteert.

Wie Pi OS Lite installeert, zal ook een prompt hiervoor zien, zij het een grafisch minder indrukwekkende. Wie met een headless Pi werkt, zal zijn gebruikersnaam in kunnen stellen in de Raspberry Pi Imager, of handmatig met een tekstbestand waar een gebruikersnaam en versleuteld wachtwoord in geplakt moeten worden.

Wie tot slot door deze wijziging gemotiveerd is om de pi-user in zijn bestaande installatie een andere naam te geven, kan dat ook, met ingang van deze nieuwe versie. Die heeft geen versienummer, maar een datum: 2022-04-04.

De reden dat een installatie van dit os kwetsbaarder is voor een aanval met een standaardgebruikersnaam is dat, als de aanvaller de inloggegevens gaat 'raden', hij of zij de gebruikersnaam al weet. Dat is de helft van de credentials die nodig zijn om binnen te komen.

De Raspberry Pi-makers melden verder dat het met deze nieuwe update ook niet meer nodig is om usb-muizen en keyboards te gebruiken om bluetooth-muizen en keyboards te koppelen. Op de eerste pagina van de installatiewizard zal de Pi, indien daartoe in staat, in pairing mode gaan. Het zal automatisch aan het eerste muis en toetsenbord koppelen dat het vindt.

:fill(white):strip_exif()/i/2002871478.jpeg?f=thumbmedium)

:fill(white):strip_exif()/i/2001890515.jpeg?f=thumbmedium)

/i/2004712022.png?f=fpa)

:fill(white):strip_exif()/i/2003971146.jpeg?f=thumbmedium)

:fill(white):strip_exif()/i/2004114942.jpeg?f=thumbmedium)

:strip_exif()/i/2005192830.webp?f=thumbmedium)

:fill(white):strip_exif()/i/2002131643.jpeg?f=thumbmedium)

:fill(white):strip_exif()/i/2002317257.jpeg?f=thumbmedium)

/i/2005559824.png?f=fpa)

/i/2002079839.png?f=fpa)

:strip_exif()/i/2005192828.jpeg?f=fpa)

/i/2004808704.png?f=fpa)

:strip_exif()/i/1295943884.gif?f=fpa)

:strip_exif()/i/2002914792.jpeg?f=fpa)

/i/1396344911.png?f=fpa)

/i/1279541672.png?f=fpa)

:strip_exif()/i/1295863875.gif?f=fpa)

:strip_exif()/i/1303128799.gif?f=fpa)