De Nederlandse politie heeft een site online gezet waarmee gebruikers kunnen controleren of hun mailadres in een database stond die de politie bij criminelen in beslag heeft genomen. De site geeft niet direct resultaat, maar stuurt een mail naar het ingevoerde adres.

De redenering is dat als criminelen een e-mailadres in handen hebben, de computer van de gebruiker mogelijk malware bevat en er vermoedelijk meer gestolen is, zoals wachtwoorden. Daarom bevat de mail van de Nederlandse politie gelijk advies over vervolgstappen om te nemen, meldt de organisatie. De functionaliteit van de site doet denken aan 'have I been pwned', een bekende site om te checken of het eigen mailadres onderdeel is geweest van een datalek.

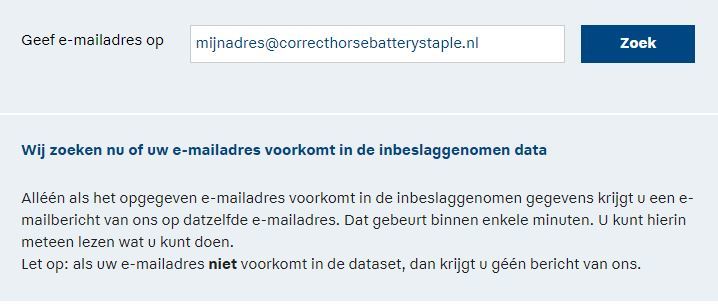

Wanneer gebruikers een adres invoeren op de site van de politie, krijgen zij binnen een paar minuten een e-mail als hij voorkomt in de database. Als dat niet het geval is, gebeurt er niets. Dat is vermoedelijk om te voorkomen dat kwaadwillenden de site gaan bestormen met miljoenen mailadressen en zo erachter komen welke mailadressen in de database staan.

Er staan momenteel 60.000 e-mailadressen in het bestand en dat worden er mogelijk in de komende tijd meer. De politie mag de gebruikers van de getroffen mailadressen naar eigen zeggen niet actief informeren, omdat het daarmee privacywetgeving zou overtreden. Als mensen een mailadres zelf invullen om te checken of het in de database staat, mag dat wel.

De politie volgt met dit initiatief een vergelijkbaar Duits idee dat al enige tijd bestaat. Het is onbekend bij welke inbeslagnames de politie de data heeft gevonden waarmee zij nu de database heeft gevuld. De site staat online op Politie.nl.

:strip_exif()/i/2006225226.jpeg?f=fpa)

:strip_exif()/i/2002024187.jpeg?f=fpa)

/i/1271689379.png?f=fpa)

/i/1338713936.png?f=fpa)

/i/2001719489.png?f=fpa)

:strip_exif()/i/1298302627.gif?f=fpa)

/i/1288947414.png?f=fpa)

:strip_exif()/i/1224703772.gif?f=fpa)

/i/1292098739.png?f=fpa)

:strip_exif()/i/1264755098.gif?f=fpa)