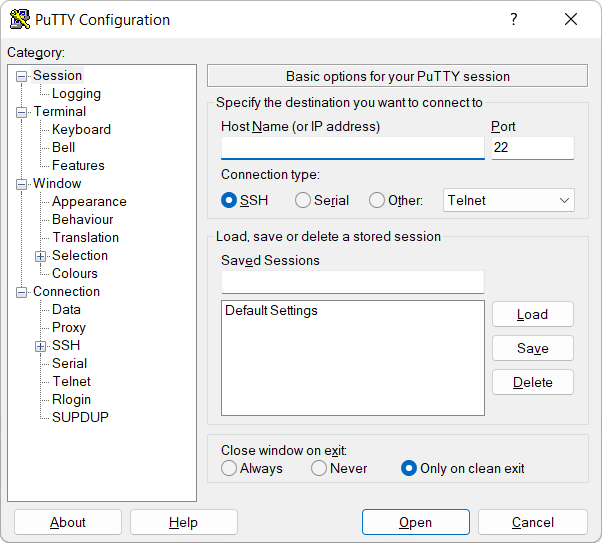

Versie 0.77 van PuTTY is beschikbaar gekomen. PuTTY is een van de populairste telnet- en ssh-clients, waarmee het mogelijk is om een computer over een beveiligde verbinding op afstand te beheren. Oorspronkelijk was het programma alleen beschikbaar voor Windows, maar er zijn tegenwoordig ook clients voor de diverse Unix-platforms. De changelog voor deze uitgave kan hieronder worden gevonden.

Versie 0.77 van PuTTY is beschikbaar gekomen. PuTTY is een van de populairste telnet- en ssh-clients, waarmee het mogelijk is om een computer over een beveiligde verbinding op afstand te beheren. Oorspronkelijk was het programma alleen beschikbaar voor Windows, maar er zijn tegenwoordig ook clients voor de diverse Unix-platforms. De changelog voor deze uitgave kan hieronder worden gevonden.

New:Bug fix:

- Major improvements to network proxy support:

- Support for interactively prompting the user if the proxy server requires authentication.

- Built-in support for proxying via another SSH server, so that PuTTY will SSH to the proxy and then automatically forward a port through it to the destination host. (Similar to running

plink -ncas a subprocess, but more convenient to set up, and allows you to answer interactive prompts presented by the proxy.)- Support for HTTP Digest authentication, when talking to HTTP proxies.

- Introduced

pterm.exe, a PuTTY-like wrapper program for Windows command prompts (or anything else running in a Windows console). Not yet included in the installer, but available as a.exefile from the Download page.- Updated Unicode and bidi support to Unicode 14.0.0.

- New command-line option

-pwfile, like-pwexcept that it reads the password from a file so that it doesn't show up on the command line.- Windows Pageant: option

--openssh-configto allow easy interoperation with Windows'sssh.exe.-pw(and-pwfile) now do not fall back to interactively prompting for a password if the provided password fails. (That was the original intention.)- New configuration options for keyboard handling:

- Option to control handling of Shift + arrow keys

- Extra mode in the function-keys option, for modern xterm (v216 and above).

- Bug workaround flag to wait for the server's SSH greeting before sending our own, for servers (or proxies) that lose outgoing data before seeing any incoming data.

- Crypto update: added side-channel resistance in probabilistic RSA key generation.

- Crypto update: retired the use of short Diffie-Hellman exponents (just in case).

For developers:

- Reconfiguring remote port forwardings more than once no longer crashes.

- Terminal output processing is now paused while handling a remote-controlled terminal resize, so that the subsequent screen redraw is interpreted relative to the new terminal size instead of the old.

- Windows PuTTYgen's mouse-based entropy collection now handles high-frequency mice without getting confused.

- Windows Pageant can now handle large numbers of concurrent connections without hanging or crashing.

- If Windows Pageant is started multiple times simultaneously, the instances should reliably agree on one of them to be the persistent server.

- Remote-controlled changes of window title are now interpreted according to the configured character set.

- Remote-controlled changes of window title no longer get confused by UTF-8 characters whose encoding includes the byte 0x9C (which terminates the control sequence in non-UTF-8 contexts).

- Popping up the window context menu in the middle of a drag-select now no longer leaves the drag in a stuck state.

- Extensive use of true colour in the terminal no longer slows down window redraws unnecessarily.

- When PSCP reports the server sending a disallowed compound pathname, it correctly reports the replacement name it's using for the downloaded file.

- Enabling X11 forwarding in

psusanfailed to fall back through possible port numbers for the forwarded X display.

- Migrated the build system to CMake, removing the old idiosyncratic

mkfiles.pland the autotools system.

:strip_exif()/i/2005130098.png?f=thumbmedium)