Woorden uit een gekopieerde handleiding overtypen, aan een nagetekend codewiel draaien, de Crazy Bytes-cd proberen te bemachtigen of misschien wel met een hex-editor specifieke velden aanpassen: zo ging je om met kopieerbeveiligingen toen dat nog gewoon een kat-en-muisspel was. Sinds begin jaren nul is dat iets lastiger; het werd illegaal om drm of kopieerprotectie te kraken.

Arnoud Engelfriet

Mr.ir. Arnoud Engelfriet is ict-jurist, gespecialiseerd in internetrecht. Hij is algemeen directeur bij juridisch adviesbureau ICTRecht en al jaren actief op Tweakers.

Van nul tot nu

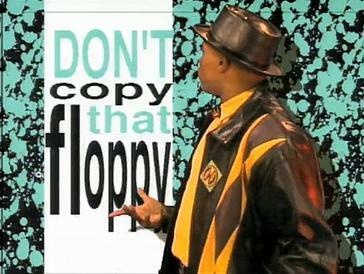

Het idee van kopieerbeveiligingen is ergens in de jaren 80 ontstaan. Toen werd het verkopen van software op een floppy (in een doos in krimpfolie, vandaar de shrinkwrap license die erbij zat) een businessmodel en gingen mensen zoeken naar mogelijkheden om het kopiëren van die floppy tegen te houden. Heel hard 'Don’t copy that floppy' roepen hielp niet heel erg, vandaar dat men het in de techniek zocht.

De eerste twee hierboven genoemde voorbeelden gingen over het beveiligen van de software zelf. Je moest de originele handleiding hebben, die op donker papier was geprint, zodat fotokopiëren niet lukte, je moest een niet na te maken papieren draaiwiel hebben en ga zo maar door. Slimme mensen wisten daar vaak technische trucjes op, cracks, waarmee je de software alsnog kon gebruiken zonder die extra stappen. Dat gaf weer aanleiding tot tegenmaatregelen, onder meer met hardwaredongels die je aan je printerpoort moest hangen.

Medio jaren 90 ontstonden diverse initiatieven om dit breder aan te pakken. In 1996 publiceerde Xerox-researcher Mark Stefik bijvoorbeeld het artikel 'Letting loose the light' (pdf), waarin hij het concept van Digital Rights Management uitwerkte. De insteek was net even anders. Het ging niet zozeer om het keihard tegenhouden van kopiëren, maar juist om het afrekenen per kopie, het werken met digitale licenties. Een trusted system op de computer zou dit allemaal afdwingen en controleren, zonder mogelijkheid om dit te omzeilen of te kraken.

Geïnteresseerde hackers sprongen meteen op het concept: dat kan nooit 100 procent werken, er zullen altijd routes omheen zijn, als je fysieke toegang hebt tot de hardware of het OS kun je immers altijd alles manipuleren. Dat is natuurlijk helemaal waar; alleen is dit dan het moment dat rechthebbenden lief gaan kijken naar de wetgever of die niet een backstop kan maken voor dit probleem. Voor juristen is het namelijk volkomen logisch dat als iets voor 90 procent technisch onmogelijk is, je met wetgeving de 10 procent verbiedt. Zo rem je in ieder geval dat misbruik af en de paar zeer hardnekkige hackers die dan overblijven, neem je op de koop toe.

Effectief, maar hoe dan?

Het WIPO Auteursrechtverdrag erkende als eerste dit belang van rechthebbenden. Artikel 11 van het verdrag droeg alle lidstaten op te zorgen voor 'adequate legal protection and effective legal remedies against the circumvention of effective technological measures', maar zonder daarbij aan te geven wat dan precies 'adequaat' of 'effectief' was. In Europa werd dit overgenomen in de Auteursrechtrichtlijn (Richtlijn 2001/29/EG), maar dan wel met enkele extra waarborgen. De EU-lidstaten moesten zorgen voor wetgeving met 'passende rechtsbescherming tegen het omzeilen van doeltreffende technische voorzieningen door een persoon die weet of redelijkerwijs behoort te weten dat hij aldus handelt' (artikel 6 lid 1), plus voor het maken en verspreiden van hulpmiddelen die hiervoor bestemd zijn.

In Nederland kwam het verbod terecht in artikel 29a lid 2 Auteurswet. “Degene die doeltreffende technische voorzieningen omzeilt en dat weet of redelijkerwijs behoort te weten, handelt onrechtmatig.” De richtlijn bevatte heel behulpzaam een definitie van wat 'doeltreffend' is. Technische voorzieningen worden geacht doeltreffend te zijn als het gebruik van een beschermd werk door de maker of zijn rechtverkrijgenden wordt beheerst door middel van toegangscontrole of door toepassing van een beschermingsprocedé, zoals encryptie, vervorming of andere transformatie van het werk of een kopieerbeveiliging die de beoogde bescherming bereikt.

De oplettende lezer zal meteen signaleren dat hier een cirkelredenering in zit; iets is doeltreffend als je een technobabble-oplossing inzet die ervoor zorgt dat de beveiliging zijn doel bereikt ('vervorming' gaat over de analoge Macrovision-signaalvervorming). Echt concreet is dat nooit geworden. Een IViR-rapport uit 2007 noemt als voorbeelden 'verouderde voorzieningen of voorzieningen die al te gemakkelijk of bij toeval zijn te omzeilen', maar werkt niet uit wat 'al te gemakkelijk' dan moet betekenen. Verder dan 'een systeem dat alleen waarschuwt maar niets verhindert, is niet doeltreffend' kwamen we niet in Nederland.

:strip_exif()/i/2005182216.jpeg?f=imagenormal)

Doeltreffend als het doel treft

De enige rechtszaak hierover was die over de DeCSS-tool van de Fin Jon Johanssen. Deze maakte het kopiëren van dvd’s mogelijk door het uitschakelen van het content scrambling system dat dit moet verhinderen. De Finse rechter bepaalde in 2007 dat CSS niet doeltreffend was, omdat DeCSS zo wijdverbreid was dat iedereen het kon vinden. Dat klinkt pragmatisch genoeg; een beveiliging is niet meer doeltreffend als de gemiddelde gebruiker deze zonder bijzondere inspanning kan opheffen. Dus zolang de rechthebbende zijn best doet cracks tegen te houden, spreken we van 'doeltreffend', maar vanaf het moment dat internet overloopt van de gemakkelijk te gebruiken tools, is de doeltreffendheid weg.

:fill(white):strip_exif()/i/2005182230.jpeg?f=imagemedium)

Foto: Cory Doctorow, CC BY-SA 2.0

In hoger beroep werd dat teruggedraaid. Het was niet de bedoeling van de wet dat een tool als DeCSS legaal zou zijn, dus is deze dat niet. Eh, juist. Bovendien was er speciale software nodig en dat bewijst dat de beveiliging normaal juist wel doeltreffend is. Alleen dat wat een gemiddelde consument out of the box en zonder hulpmiddelen zou kunnen omzeilen, is dan niet doeltreffend.

Daar valt wat voor te zeggen. Alleen, hoe trek je dan de grens van 'algemeen beschikbaar'? Is een Ubuntu-pakket dat je met één commando installeert, al algemeen beschikbaar of moet het in de distributie zitten? En is Ubuntu dan bekend genoeg of moet het Windows zijn?

In de VS – waar dit ook in de wet stond, waarover zo meteen meer – verdedigden hackers wel dat het kraken van een kopieerbeveiliging bewijst dat deze niet doeltreffend is. Daar trappen juristen niet in; dan is de wettelijke bescherming overbodig, want per definitie kan niemand dan een adequate kopieerbeveiliging kraken en dus nooit het wetsartikel overtreden. Dat kan niet waar zijn en dus is het argument ongeldig.

It’s fun to deal with the DMCA

Ondertussen hadden ze in de VS dus ook een wetsartikel tegen het kraken van kopieerbeveiligingen, om precies te zijn artikel 17 USC 1201(a)(1), maar je mag ook gewoon 'de DMCA' zeggen: “No person shall circumvent a technological measure that effectively controls access to a work protected under this title.” Hierbij werd een eigen definitie van 'effectief' opgevoerd: een maatregel die 'in the ordinary course of its operation, requires the application of information, or a process or a treatment, with the authority of the copyright owner'. Net als in Europa waren ook het bezit en de verspreiding van tools die dit mogelijk maken, verboden verklaard.

:strip_exif()/i/2005182232.png?f=thumblarge)

Naast het aanpakken van kraaksoftware ontstond er in de VS vrij snel een andere populaire inzet van dit wetsartikel: het verhinderen van klonen, alternatieven en onderzoeken rondom je eigen systeem. Een oud voorbeeld is dat van Texas Instruments, dat in 2009 met de DMCA zwaaide tegen drie bloggers die het algoritme voor private-keygeneratie van de TI-83 Plus hadden achterhaald om zo gesigneerde eigen firmware te installeren.

Dat gaat natuurlijk helemaal niet meer over het beschermen tegen kopiëren van je eigen software. Niemand wilde de originele TI-83-firmware verspreiden; het ging er juist om iets anders op die hardware te kunnen zetten. De DMCA bleek echter breder te lezen dan alleen: "Het is verboden mijn antikraaksoftware te omzeilen om mijn muziek, film of software te verspreiden." Creatieve advocaten hadden weinig moeite met de interpretatie: "Alles wat je doet dat niet door ons bedoeld of ontworpen is, is verboden."

In 2004 begon garagedeurmaker Chamberlain een rechtszaak tegen slotenmaker Skylink. Die laatste maakte universele deuropeners en had daarin software opgenomen die het authenticatieprotocol van Chamberlains superveilige garagesloten kon aanroepen. Dat kwam erop neer dat bepaalde codes uit een rolling code protocol werden hergebruikt, zodat de garagedeur dacht een ‘echte’ sleutel voor zich te hebben. Gelukkig voor Skylink vond de rechter dit een legitieme toepassing, maar wel met een gevaarlijke motivatie; de DMCA was alleen van toepassing als de wederpartij beoogde een auteursrechtelijk beschermd werk buiten de licentie om te gebruiken. Dat was hier niet het geval, omdat het doodnormaal is bij verkoop van garagesloten dat mensen alternatieve sleutels willen gebruiken. De licentie op de software in dat slot staat dit dus impliciet toe (de handleiding van Chamberlain beweert tegenwoordig iets anders).

In 2007 wist Ticketmaster een bulkkaartjeskoper juridisch tegen te houden. Deze had namelijk met haar kaartjeskoopscript de captcha van Ticketmaster omzeild, zodat ze meer dan vier tickets ineens kon kopen. Dat was een DMCA-schending; het bedrijf gebruikte nu de serversoftware van Ticketmaster op een manier die deze laatste niet had beoogd en had dus de beveiliging daarvan gekraakt.

Er zijn nog veel meer voorbeelden, zoals de Lexmark-toner, maar die allemaal behandelen gaat wat ver. Wat de overheersende lijn vooral is, is dat je alleen wint als je (a) een redelijk klinkend voordeel voor de gewone burger hebt, zoals Skylink, en (b) je bereid bent jaren en miljoenen te steken in een Amerikaanse federale rechtszaak. Hierdoor ontstond er in de VS een angstsfeer, in de literatuur chilling effect genoemd. Als je iets doet met andermans software, dan kan die jou met de DMCA tegenhouden, want of je nou verliest op de inhoud of op het punt van orde - "Ik heb hier geen drie jaar van mijn leven en drie miljoen voor over" - je verliest.

Gearresteerd om een bitflag

Eén zaak is nog wel het noemen waard: Dmitry Sklyarov. Dit ging om het kraken van pdf-bestanden in 2001. De Adobe-e-booksoftware had een kopieerbeveiliging; gekochte e-books konden alleen op de originele computer gelezen worden waarop ze gedownload waren. Met software-instellingen kon de uitgever van het boek bepalen of het mocht worden gedeeld, doorverkocht, geprint of voorgelezen. Dat laatste met de Read Aloud-functie, wat Adobe pas verduidelijkte nadat een heleboel mensen boos werden over de waarschuwing “This book cannot be read aloud” als je het kocht.

Het Russische bedrijf ElcomSoft, de werkgever van Sklyarov, publiceerde enkele maanden later de Advanced e-Book Processor of Aebpr-software, waarmee je e-books kon back-uppen, naar je Palm Pilot overzetten en andere consumentvriendelijke dingen kon doen ongeacht wat de drm-instellingen van de pdf bepaalden. Precies, punt (a) dus. Daar was dus iets gekraakt in de zin van de DMCA, of niet, want ElcomSoft was zeer stellig dat de Adobe-beveiliging een compleet lachertje was en omzeild kon worden door enkel een paar bitflags in het pdf-document aan te passen.

Op 15 juli 2001 zou Sklyarov een lezing geven over Aebpr op de bekende hackerconferentie DefCon 9. Adobe tipte de FBI, met de redenering dat auteursrechtinbreuk een misdrijf is en schending van de DMCA dus ook. Het zal vast meegeholpen hebben dat het hier om een Rus ging die iets engs deed tegen een groot Amerikaans bedrijf, maar Sklyarov werd inderdaad door FBI-agenten opgepakt, geboeid en afgevoerd. De actie leidde tot grote ophef in hackerskringen en trok landelijk de media, wat leidde tot protesten voor de deur van Adobe en een breed gedragen oproep tot een boycot. Uiteindelijk werd Sklyarov vrijgesproken, maar het signaal naar de researchgemeenschap was luid en duidelijk; als je andermans software gaat onderzoeken of bugs in de beveiliging vindt, pas dan héél goed op, anders krijg je de DMCA-politie in je nek. Mogelijk letterlijk.

Komen er uitzonderingen?

Sinds haar adoptie heeft de wetgeving tegen kopieerbeveiliging weinig voor elkaar gekregen tegen het daadwerkelijk kraken van kopieerbeveiligingen. Gekraakte software is nog steeds wijd en zijd te verkrijgen, net als muziek, boeken en films die origineel uitgebracht werden in drm-omgevingen. Het zijn vooral de legale appstores en muziek-/filmwinkels die de relevantie hiervan sterk hebben verminderd, zoals onderzoek naar illegaal downloaden steeds laat zien. Natuurlijk heb je nog steeds die hardnekkige crackers, maar die trekken zich natuurlijk weinig van wetgeving aan, hoe streng die ook is.

Ondertussen zitten we met deze wetgeving wel met een ander groot probleem: dat chilling effect of de angstsfeer dat je software of beveiliging niet kunt onderzoeken zonder zo’n claim, of een politieknie, in je nek. En dan niet per se omdat iedereen elke keer veroordeeld wordt, maar omdat met name in de VS de rechtsgang buitengewoon duur en slopend is voor wie geen megacorp is.

Gelukkig is er wel iets van licht aan het eind van de tunnel. Aanhoudende lobby van burgerrechtenorganisaties als de EFF heeft ertoe geleid dat er specifieke uitzonderingen in de wet zijn opgenomen. Elke drie jaar mag het Amerikaanse Copyright Office tijdelijke uitzonderingen op de DMCA vaststellen op basis van input van het publiek. Momenteel zijn dat de volgende:

-

Muziek en films, als die nodig zijn voor onderwijs gericht op muziek, film en dergelijke. De gewone lessen die een stukje muziek of film willen gebruiken, vallen hier dus buiten en moeten maar op YouTube een fragment zoeken.

-

Verouderde software, als een bibliotheek of archief deze wil opnemen. Software is verouderd als de fabrikant deze niet meer levert en de gewone markt ook geen redelijk aanbod van tweedehandsjes meer heeft.

-

Software waarvan de dongel kapot is en er redelijkerwijs geen vervanger meer te krijgen is.

-

E-books waarvan het gesynthetiseerd voorlezen uitgeschakeld is, mits er ook geen alternatief te krijgen is dat deze functie tegen een redelijke prijs wel toestaat.

-

Firmware voor mobiele telefoons, mits het doel is de telefoon te laten werken op een ander mobiel netwerk, binnen de wettelijke grenzen.

-

Geluidsopnamen op cd waarbij het doel van de omzeiling gericht is op onderzoek naar de kopieerbeveiliging van die cd, zeg maar de Sony Rootkit-uitzondering.

Dit klinkt nogal beperkt en dat is het natuurlijk ook. Het laat echter zien dat dit, door juristen althans, gezien wordt als een afweging tussen belangen van rechthebbenden, die in principe winnen omdat auteursrecht een recht is, en andere partijen die menen over die rechten heen te mogen stampen met hun modderige laarzen.

In Nederland, of eigenlijk in heel Europa, is deze optie er ook. Onze minister kan een lijst uitzonderingen maken als blijkt dat op de markt wantoestanden ontstaan door handhaving van de antikraakwetgeving. Denk aan het toestaan om beveiligingen te kraken om uit films te kunnen citeren of het mogen onderzoeken van beveiligingen met maatschappelijk belang. Tot nu toe is daar eigenlijk nooit iets van gebleken, althans niet bij de rechter.

:fill(white):strip_exif()/i/2005182454.jpeg?f=imagemedium) Ik ken één zaak waarin artikel 29a werd gebruikt om securityonderzoek tegen te gaan. In 2008 wilde NXP voorkomen dat onderzoekers van de Radboud Universiteit een artikel zouden publiceren met details over hoe de Mifare Classic-chip (die van de ov-chipkaart) eenvoudig te kraken was. De rechter verwierp het beroep op artikel 29a met het argument dat niet vaststond dat het algoritme dat gekraakt zou zijn, überhaupt voor auteursrechtelijke bescherming in aanmerking kwam. En als je iets kraakt waar geen auteursrecht op zit, is dat per definitie geen schending van de Auteurswet.

Ik ken één zaak waarin artikel 29a werd gebruikt om securityonderzoek tegen te gaan. In 2008 wilde NXP voorkomen dat onderzoekers van de Radboud Universiteit een artikel zouden publiceren met details over hoe de Mifare Classic-chip (die van de ov-chipkaart) eenvoudig te kraken was. De rechter verwierp het beroep op artikel 29a met het argument dat niet vaststond dat het algoritme dat gekraakt zou zijn, überhaupt voor auteursrechtelijke bescherming in aanmerking kwam. En als je iets kraakt waar geen auteursrecht op zit, is dat per definitie geen schending van de Auteurswet.

We hadden in 2010 nog een rechtszaak tegen Nintendo-modchips, waarbij het argument werd gebruikt dat men daarmee homebrew-software kon installeren, en heus niet alleen maar illegaal gekopieerde spellen ging spelen. Dat geloofde de rechter niet, want er waren geen verkoopcijfers, verklaringen of wat dan ook ingebracht die aantoonden dat er een levendige homebrew-community zou zijn die stevig zou balen van een verbod op deze chips. Mét argumentatie was de zaak, zeker gezien een HvJ-arrest uit 2014, heel anders gelopen.

Dat brengt mij op het afsluitende punt van dit artikel. Dat chilling effect en de zorgen van velen over de legaliteit van normaal, gewenst handelen, zoals homebrew-software of Doom draaien op je smartlamp, hef je dus alleen op als je grootschalig laat zien en horen welke problemen er in de praktijk zijn. De wetgever krijgt alleen van rechthebbenden te horen waar die last van hebben. Daar moet dus een tegengeluid bij komen dat het belang van de maatschappij naar voren brengt. Dat kan via bestaande organisaties, zoals Bits of Freedom of Vrijbit, maar natuurlijk ook vanuit je eigen organisatie. Wetten veranderen alleen als mensen daarom vragen.

:strip_icc():strip_exif()/i/2006310574.jpeg?f=fpa_thumb)

:strip_icc():strip_exif()/i/2006268478.jpeg?f=fpa_thumb)

:strip_icc():strip_exif()/i/2005476196.jpeg?f=fpa_thumb)

:strip_icc():strip_exif()/i/2005425482.jpeg?f=fpa_thumb)

:strip_icc():strip_exif()/i/2005255846.jpeg?f=fpa_thumb)

:strip_icc():strip_exif()/i/2005121216.jpeg?f=fpa_thumb)

:strip_icc():strip_exif()/i/2005065544.jpeg?f=fpa_thumb)

/i/2004997620.png?f=fpa_thumb)