De 59-jarige Nederlander die vorige week is opgepakt wegens betrokkenheid bij een als crimineel beschouwd datacenter in een Duitse voormalige NAVO-bunker, was volgens berichten eerder eigenaar van de CyberBunker in Zeeland.

Volgens DatacenterDynamics valt de locatie van de NAVO-bunker in het Duitse Traben-Trarbach samen met het adres van Calibour. De site van dat bedrijf is offline. De topman van Calibour was de Nederlander die de CyberBunker-hostingprovider in een bunker in Zeeland opzette. Ook die provider stond bekend als een bulletproof hoster. Dit soort hosters trekken vaak malafide klanten aan die uit het zicht van de autoriteiten willen blijven. De Nederlander verkocht de CyberBunker in 2011 aan Disaster-Proof Solutions, een Nederlands bedrijf dat oude bunkers renoveert en doorverkoopt.

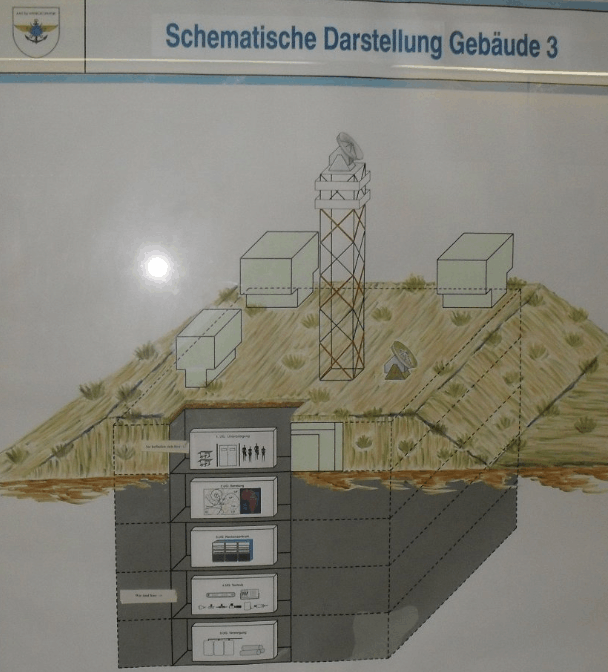

De Nederlander zou vervolgens in 2013 anoniem de voormalige NAVO-bunker in Traben-Trarbach hebben gekocht. Die locatie werd in het verleden al als datacenter voor de NAVO gebruikt. Het gaat om een faciliteit van vier verdiepingen tot op een diepte van 25 meter, met een totaal vloeroppervlak van 5500 vierkante meter.

Volgens de Duitse politie verbouwde de Nederlander de locatie tot een datacenter 'dat exclusief voor illegale activiteiten voor klanten beschikbaar werd gemaakt'. Naast de darknetmarktplaats Wall Street Market zouden ook de sites Cannabis Road, Fraudsters, Flight Vamp 2.0 en orangechemicals gehost zijn in de nieuwe 'cyberbunker'. De Duitse politie beschouwt de Nederlander als hoofdverdachte.

/i/2003102720.jpeg?f=imagenormal)

Ook Krebsonsecurity legt de link met de voormalige CyberBunker-eigenaar. De site schrijft dat de websites ZYZTN Research en CB3ROB offline zijn gehaald. De site van ZYZTM stond voorheen op naam van de nu 59-jarige Nederlander. Achter CB3ROB zit een Nederlander die voorheen met de nu opgepakte eigenaar samenwerkte bij de CyberBunker in Zeeland. Bij een brand in 2002 werd op die locatie een xtc-laboratorium ontdekt. In de 11 jaar daarna zou de hostingprovider vanuit een datacenter in Amsterdam zijn werk voortgezet hebben, ondanks de claim dat de servers in de Zeeuwse bunker stonden.

Op Facebook schrijft CB3ROB volgens Emerce: "Ze hebben staatsburgers en regeringsleden van de (zelfverklaarde- jl) Republiek Cyberbunker illegaal ontvoerd en de immuniteit van een diplomatieke residentie geschonden." Over bulletproof hosting schrijft hij: "Onze ondersteuning eindigt bij: hier heb je het wachtwoord, we veronderstellen dat je weet hoe een UNIX box werkt. We helpen ze niet met het dark web en kiddie porn."

Vrijdag maakte de Duitse politie bekend dat het bij een grote internationale actie een inval had gedaan bij het datacenter in de NAVO-bunker. Bij de actie zijn in totaal dertien verdachten aangehouden, onder wie vier Nederlanders. In de bunker stonden tweehonderd servers.

:strip_icc():strip_exif()/i/2004836418.jpeg?f=fpa_thumb)

/i/1273846871.png?f=fpa)

:strip_exif()/i/1288866314.jpeg?f=fpa)

/i/2001856547.png?f=fpa)

/i/2001714923.png?f=fpa)

/i/1242375854.png?f=fpa)

/i/1202991430.png?f=fpa)