Op het Chaos Computer-congres in het Duitse Leipzig heeft een beveiligingsonderzoeker verschillende tekortkomingen van laadpalen en bijbehorende protocollen gepresenteerd. Zo is het bijvoorbeeld eenvoudig om een laadpas te kopiëren.

De onderzoeker, Mathias Dalheimer, vertelt dat het laadproces voor elektrische auto's op verschillende manieren tekortschiet. Daarbij richtte zijn onderzoek zich op Duitse ac-laadstations. Zo kwam hij erachter dat verschillende diensten, waaronder het ook in Nederland actieve NewMotion, een laadpas gebruiken op basis van de Mifare Classic-chip, waarvan al langer bekend is dat deze onveilig is. Daardoor kon hij een laadpas bijvoorbeeld eenvoudig kopiëren en de gebruikers-id aanpassen, die de enige onderscheidende factor tussen de kaarten is.

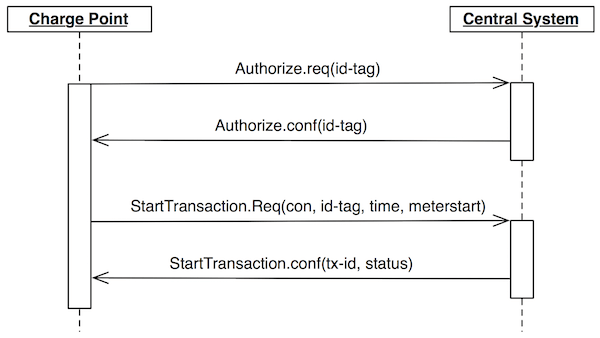

Hij heeft niet geprobeerd om andere id's te raden, maar liet tijdens de presentatie doorschemeren dat dit niet moeilijk zou zijn. Daardoor zou het ook mogelijk zijn om op naam van een ander te laden. Daar komt bij dat de communicatie tussen de laadpaal en de bijbehorende backend verloopt via versie 1.5 van het ocp-protocol. Dat gebruikt geen challenge of een vorm van digitale handtekening voor authenticatie, maar alleen een token met een lengte van 20 tekens. Daardoor is het niet moeilijk om zich als een ander voor te doen.

Het type laadpaal dat hij onderzocht bleek ook via internet te benaderen te zijn, zo legde Dalheimer uit. Verder zou de communicatie tussen de paal en de backend verlopen via een onbeveiligde verbinding, waardoor bijvoorbeeld een man-in-the-middle-aanval tot de mogelijkheden behoort. Niet alleen aan de softwarekant ontdekte de onderzoeker kwetsbaarheden, maar ook aan de fysieke kant zijn er verbeterpunten. Bij de twee laadpalen die hij onderzocht, is het mogelijk om een aantal schroefjes los te halen en zo toegang te krijgen tot usb-poorten.

Die dienen ertoe om firmware-updates uit te voeren. Dalheimer ontdekte dat als hij een lege usb-drive met het systeem verbond, er een configuratiebestand op geschreven werd. Daarin waren verschillende interessante gegevens te vinden, waaronder de inloggegevens voor de backend. Dit bestand was bovendien aan te passen en door de usb-stick vervolgens weer terug in het apparaat te plaatsen, werd de nieuwe configuratie overgenomen. Op deze manier kwam hij erachter dat hij scripts kon uitvoeren en rootrechten kon verkrijgen. Dat gaf hem toegang tot de id's van voorgaande gebruikers van de laadpaal, waardoor raden niet meer nodig was.

Hij meldde zijn bevindingen aan verschillende partijen, maar deze werden maar zelden omgezet in daadwerkelijke beveiligingsupdates of andere aanpassingen. NewMotion liet op zijn forum weten dat het klopt dat kaarten te kopiëren zijn, maar dat er geen gevallen van misbruik bekend zijn. Bovendien zou misbruik eenvoudig te detecteren zijn als dezelfde id tegelijkertijd op verschillende plaatsen wordt gebruikt. Ook zouden klanten de app kunnen gebruiken in plaats van de laadpas en zouden ze daarnaast kunnen instellen dat ze een notificatie krijgen als er met hun pas wordt geladen.

Dalheimer heeft zijn bevindingen online gepubliceerd en heeft ook instructies geschreven hoe mensen zelf hun eigen testapparaat voor laadpalen kunnen bouwen, dat zich voordoet als elektrische auto.

:strip_icc():strip_exif()/i/2006394140.jpeg?f=fpa_thumb)

:strip_exif()/i/2002251639.jpeg?f=fpa)

/i/1249289854.png?f=fpa)

/i/1300108189.png?f=fpa)

/i/1369040419.png?f=fpa)

/i/1322141475.png?f=fpa)

/i/1334145702.png?f=fpa)