Europol heeft een samenwerking met de Nationale Politie en beveiligingsbedrijven Intel Security en Kaspersky Lab aangekondigd om ransomware te bestrijden. Onder de naam 'no more ransom' is er een website ontwikkeld waar slachtoffers onder andere decryptietools kunnen vinden.

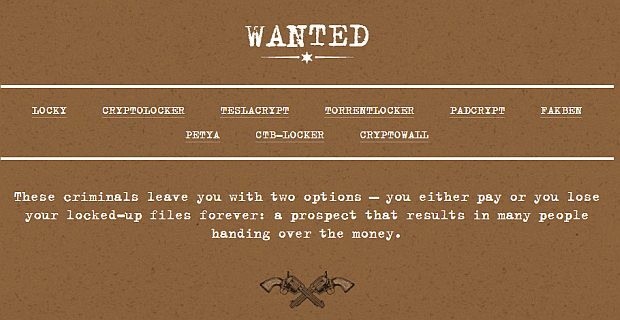

![]() Daarnaast biedt de site nog andere mogelijkheden. Zo kunnen slachtoffers aan de hand van een speciale tool identificeren met welke vorm van ransomware zij geïnfecteerd zijn. Op dit moment zijn er decryptietools te krijgen voor een klein aantal varianten, waaronder Coinvault en Shade. Daar kunnen in de toekomst echter nog meer bijkomen, zo stelt een onderzoeker van Kaspersky tijdens de persconferentie. Zo ontbreekt op dit moment nog de sleutel voor TeslaCrypt, deze wordt later echter nog toegevoegd. Ook bevat de pagina veel informatie over preventie, waarmee bedrijven en personen infecties kunnen voorkomen.

Daarnaast biedt de site nog andere mogelijkheden. Zo kunnen slachtoffers aan de hand van een speciale tool identificeren met welke vorm van ransomware zij geïnfecteerd zijn. Op dit moment zijn er decryptietools te krijgen voor een klein aantal varianten, waaronder Coinvault en Shade. Daar kunnen in de toekomst echter nog meer bijkomen, zo stelt een onderzoeker van Kaspersky tijdens de persconferentie. Zo ontbreekt op dit moment nog de sleutel voor TeslaCrypt, deze wordt later echter nog toegevoegd. Ook bevat de pagina veel informatie over preventie, waarmee bedrijven en personen infecties kunnen voorkomen.

De samenwerking betreft een niet-commercieel open platform, dat is opgezet door de toenemende dreiging door ransomware. Volgens Steven Wilson van Europol staat deze vorm van malware in de top drie van dreigingen voor Europa. Raj Samai van Intel Security voegt daaraan toe dat er een explosieve groei vast te stellen is wat betreft ransomware. Zo was er tussen de maanden januari en maart van dit jaar een verdrievoudiging van het aantal infecties waar te nemen.

In gesprek met Tweakers stelt Samani dat vooral nieuwe varianten als Locky en Cerber daaraan hebben bijgedragen, maar ook 'ransomware as a service'. "Met een dergelijke dienst kan zelfs mijn vader een carrière als internetcrimineel beginnen en 7000 tot 10.000 dollar per week verdienen met TeslaCrypt", legt hij uit. Voor de toekomst verwacht hij een migratie van ransomware naar mobiele apparaten en het internet-of-things. Intel Security wil daarover een proof-of-concept presenteren op de BlackHat-conferentie die volgende week plaatsvindt. "Criminelen volgen onze eigen trends, dus ook naar dat soort apparaten. Het is laaghangend fruit voor hen", aldus Samani.

Op dit moment zijn er op de site meer dan 160.000 decryptiesleutels beschikbaar. In het geval van de Shade-ransomware komen deze vanaf een command-and-control-server die door Kaspersky in een onderzoek is gekraakt. Volgens de onderzoeker van het bedrijf is dit ook de manier om ransomwaresoorten te bestrijden die hun cryptografie op orde hebben. Hierbij wordt de nadruk gelegd op het feit dat iedereen aan het vinden van dit soort servers kan meewerken, zo stelt een medewerker van het OM aan Tweakers. Vondsten kunnen aan het Team High Tech Crime gemeld worden, een Pastebin-linkje wordt vaak al op prijs gesteld.

Samani stelt dat het absoluut mogelijk is om ook grote ransomwarefamilies op deze manier te bestrijden. "Het duurt alleen wat langer om het schijnbaar onmogelijke te realiseren", zo stelt hij, en wijst daarbij op het feit dat de geavanceerde Gameover Zeus-malware uiteindelijk ook is gestopt.

Tijdens de persconferentie wordt de nadruk gelegd op twee boodschappen: het niet-betalen aan criminelen en het melden van infecties aan de politie. Dat de optie voor niet-betalen voor veel mensen geen mogelijkheid is, wordt door de partijen onderkend. Maar door de site zou er in ieder geval een nieuwe optie zijn. Door het melden van infecties aan de politie kan deze informatie verzamelen en waar nodig onderzoeken opzetten.

/i/2001462189.png?f=fpa)

/i/1213015486.png?f=fpa)

:strip_exif()/i/1256224645.gif?f=fpa)

/i/2000918374.png?f=fpa)

:strip_exif()/i/1155853371.gif?f=fpa)

/i/2000546101.png?f=fpa)

:strip_exif()/i/1043500222.gif?f=fpa)

:strip_exif()/i/1265195729.gif?f=fpa)

:strip_exif()/i/1358328608.jpeg?f=fpa)