De TorRAT-malware die de vier deze week opgepakte hackers gebruikten om bankrekeningen te plunderen is een door henzelf geschreven tool die zich nadrukkelijk op Nederlandse banken richt. De verdachten waren door onder andere het gebruik van Tor lastig op te sporen.

De kwaliteit van de TorRAT-tool noemt Michael Sandee van Fox-IT "vrij goed". Het beveiligingsbureau deed onderzoek naar de malware en kwam tot de conclusie dat deze door Nederlanders ontwikkeld is. "Aan de code te zien gaat het om één iemand, waarbij de anderen handlanger waren. Er werden regelmatig wijzigingen aangebracht en nieuwe functionaliteit toegevoegd en de software was stabiel. Er zijn trojans die veel gebruikt worden die slechter van kwaliteit zijn", aldus Sandee tegen Tweakers. Hoewel de basis zelf geschreven was, werd in een later stadium onder andere de Blackhole-exploitkit toegevoegd, evenals diensten van andere partijen om bijvoorbeeld de malware onschadelijk te laten lijken.

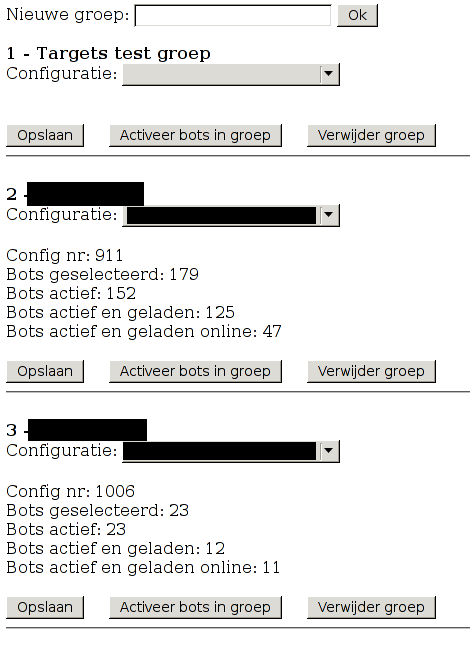

TorRAT verscheen in 2012 en was aanvankelijk slechts een spionagetool, waarbij RAT voor Remote Access Tool staat. Een van de functies die tijdelijk werd toegevoegd was Bitcoinmining en in augustus 2012 kreeg de tool de mogelijkheid om tegen twee van de drie grote banken in Nederland ingezet te worden. "Wat de doorslag gaf dat het inderdaad een Nederlandse groepering was, was het feit dat de overzichtsvensters van de tool in het Nederlands waren." Fox-IT wist toegang tot de beheervensters te krijgen.

Een van de trucs die de verdachten toepasten om opsporingsspecialisten op een dwaalspoor te brengen, was het uitrollen van de ZeuS-malware bij aanvallen: "Bij onderzoek van de pc zouden forensische specialisten zich zeer waarschijnlijk richten op de verwijderde ZeuS-infectie, en niet zozeer op de onbekende malware op het systeem."

De vier richtten zich bij hun aanvallen met name op 'grote vissen': de mails die voor besmetting moesten zorgen werden gericht op adressen die van een Nederlandse website met een overzicht van bedrijven kwam en de aanvallers gebruikten 'incasso' als onderwerp. Hierdoor werden de berichten doorgezet naar financieel verantwoordelijken binnen bedrijven. Geschat wordt dat de vier een miljoen euro buitmaakten.

De criminele organisatie was lastig op te sporen door het gebruik van Tors onion-routing, anonieme vpn-diensten, prepaid-kaarten en het gebruik van Bitcoin-exchanges voor het wegsluizen van het geld. "Tor is traag en niet altijd even betrouwbaar, waardoor het niet ideaal is om internetfraude te plegen", zegt Sandee. De aanvallers gebruikten bijvoorbeeld ook VNC-verbindingen met computers van slachtoffers via een server buiten het Tor-netwerk om: "Over Tor is het niet realtime genoeg". Een van de redenen waardoor de vier op te sporen waren, betreft het feit dat ze zich op Nederland, en daarmee een vrij beperkt gebied, richtten. "Als ze vanuit Rusland opereerden was het lastiger", aldus Sandee.

/i/2001621727.png?f=fpa)

/i/1202991430.png?f=fpa)

:strip_exif()/i/1297349685.gif?f=fpa)

/i/1308125213.png?f=fpa)

:strip_exif()/i/1147300996.gif?f=fpa)

:strip_exif()/i/1149088707.gif?f=fpa)

:strip_exif()/i/1311148330.gif?f=fpa)

:strip_exif()/i/1165604515.gif?f=fpa)

/i/1277037256.png?f=fpa)

:strip_exif()/i/1264755098.gif?f=fpa)