In de afgelopen 24 uur is de ransomware Petya, of eigenlijk NotPetya, veelvuldig in het nieuws geweest. Inmiddels is het stof enigszins neergedaald, en hebben verschillende bedrijven en onderzoekers tijd gehad om de malware onder de loep te nemen. In dit stuk komen enkele vragen aan bod die in de loop van de tijd zijn gerezen.

Wat gebeurde er op dinsdag?

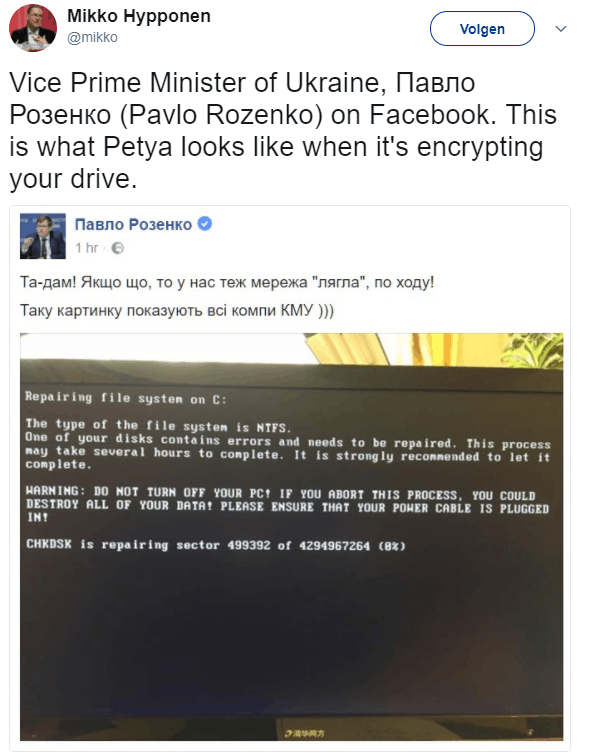

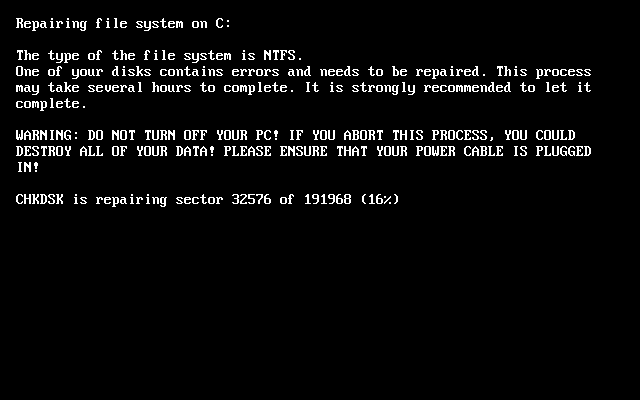

Het begon allemaal op dinsdagmiddag, toen er berichten binnenkwamen uit Oekraïne dat er sprake was van een internetaanval. Even later verschenen er berichten op Twitter met afbeeldingen van computerschermen met daarop een proces dat zich voordoet als chkdsk of een waarschuwing dat bestanden zijn versleuteld.

Kort nadien bleek dat er in Rotterdam eveneens een aanval gaande was, waardoor de containerterminals van APM stil kwamen te liggen. APM Terminals is een dochterbedrijf van het Deense Maersk, dat even later meldde dat het problemen had met zijn eigen it-infrastructuur. Doordat medewerkers ook hier screenshots deelden, die overeenkwamen met eerdere afbeeldingen, begon men te vermoeden dat er een grotere aanval plaatsvond. Niet lang daarna kwamen er berichten dat onder meer bedrijven in Spanje, Polen en Duitsland waren getroffen.

Kort nadien bleek dat er in Rotterdam eveneens een aanval gaande was, waardoor de containerterminals van APM stil kwamen te liggen. APM Terminals is een dochterbedrijf van het Deense Maersk, dat even later meldde dat het problemen had met zijn eigen it-infrastructuur. Doordat medewerkers ook hier screenshots deelden, die overeenkwamen met eerdere afbeeldingen, begon men te vermoeden dat er een grotere aanval plaatsvond. Niet lang daarna kwamen er berichten dat onder meer bedrijven in Spanje, Polen en Duitsland waren getroffen.

Al snel werd duidelijk dat de malware systemen ontoegankelijk maakte en dat er 300 dollar aan bitcoins als betaling werd geëist. Inmiddels is 3,6 bitcoin naar het genoemde adres overgemaakt, wat neerkomt op ongeveer 8000 euro. De getoonde waarschuwing legt uit dat er een e-mail naar het adres wowsmith123456@posteo.net gestuurd moet worden met daarin het adres vanwaaruit de betaling heeft plaatsgevonden. Daarnaast moet er een installation key meegestuurd worden. Zo zouden slachtoffers dan een decryptiesleutel kunnen ontvangen. Het Berlijnse Posteo, waar het adres was geregistreerd, meldde dinsdag echter dat het e-mailadres sinds de middag was geblokkeerd. Daardoor werd betalen zinloos en waarschuwden onderzoekers dit dan ook niet te doen. Opvallend is dat de aanval een dag voor een feestdag plaatsvond; in Oekraïne is 28 juni de Dag van de Constitutie.

/i/2001550729.png?f=imagenormal) Het getoonde bericht na encryptie van het systeem

Het getoonde bericht na encryptie van het systeem

Waarom de verwarring rond de naam?

Hoewel verschillende beveiligingsbedrijven de malware in eerste instantie als Petya aanduidden, bleek deze benaming later niet helemaal te kloppen. Het is niet gek dat de malware aanvankelijk als de Petya-ransomware werd bestempeld, aangezien delen van de code zijn hergebruikt. Onderzoeker the grugq stelt dat de overeenkomsten echter maar skin deep zijn en dat het verder om een ander soort malware gaat. Het Russische beveiligingsbedrijf Kaspersky noemde de malware dan ook NotPetya in een persbericht en stelde dat het om een nieuwe soort gaat. Later gaf Kaspersky de naam ExPetr aan de malware.

De oorspronkelijke Petya-ransomware werd in 2016 ontdekt en gebruikte bijvoorbeeld ook het chkdsk-proces om te veinzen dat er een controle van de harde schijf werd doorgevoerd. In werkelijkheid vond dan echter encryptie van het systeem plaats. Aangezien de huidige variant in andere opzichten hiervan afwijkt, lijkt het feitelijk onjuist om de benaming Petya te gebruiken. Toch zal deze aanduiding waarschijnlijk hardnekkig in gebruik blijven. In dit stuk gebruiken we de naam NotPetya.

Hoe wordt NotPetya verspreid en op wie richt de malware zich?

Microsoft heeft een eigen analyse gepubliceerd, waarin het ingaat op de werking van de ransomware. Over de initiële infectie zegt Microsoft, net als de Oekraïense politie en andere beveiligingsbedrijven, dat deze plaatsvond via het Oekraïense boekhoudbedrijf MeDoc, maar het bedrijf ontkent dit. Microsoft claimt bewijs te hebben dat de infectie plaatsvond door de updater van MeDoc-software, die het aanduidt als EzVit.exe. Dat zou verklaren waarom zoveel bedrijven in Oekraïne en Rusland zijn getroffen, zoals blijkt uit dinsdag gepubliceerde statistieken van Kaspersky. Daardoor zijn consumenten dan ook niet de voornaamste slachtoffers. Het blijft onduidelijk of alle getroffen bedrijven via deze manier zijn geïnfecteerd. De Nederlandse beveiligingsonderzoeker Rickey Gevers vond een aanwijzing in een vacature dat bijvoorbeeld Maersk gebruikmaakt van MeDoc. In de loop van woensdag maakte Kaspersky bekend dat de malware bovendien werd verspreid door middel van een kwaadaardige website, oftewel een watering hole.

Dinsdag gingen er berichten dat voor infectie wellicht ook CVE-2017-0199 werd gebruikt in combinatie met kwaadaardige Office-bestanden. Beveiligingsbedrijf FireEye bestrijdt dit en claimt er zeker van te zijn dat het gebruik van dit lek losstaat van de malware. Er waren al eerder berichten die in deze richting wezen.

Kaspersky-statistieken

/i/2001550747.png?f=imagenormal) Statistieken volgens ESET

Statistieken volgens ESET

Hoe werkt NotPetya na infectie?

Uit de Microsoft-analyse en andere blogs van beveiligingsbedrijven blijkt dat NotPetya verschillende methodes gebruikt om zich na infectie van een enkel systeem verder te verspreiden via het lokale netwerk. Een van die methodes is een aangepaste versie van Eternalblue, dat ook de basis vormde voor de verspreiding van WannaCry. Eternalblue is de naam van een uitgelekte NSA-exploit, die gebruikmaakt van een lek in het smb-protocol. Daarvoor heeft Microsoft in maart al patches uitgebracht. Via het smb-lek is het mogelijk om andere pc's op een lokaal netwerk te infecteren. Daarnaast wordt gebruikgemaakt van een andere NSA-exploit, genaamd Eternalromance, die zich eveneens op smb richt.

Verder maakt NotPetya gebruik van het stelen van inloggegevens via een tool die veel overeenkomsten vertoont met Mimikatz, aldus Microsoft. Als de malware inloggegevens weet te vinden, probeert hij zich daarmee verder over het netwerk te verspreiden. Dat werkt beter als het slachtoffer gebruikmaakt van een beheerdersaccount. Volgens Kaspersky kan een enkele geïnfecteerde beheerder tot gevolg hebben dat een heel netwerk wordt besmet. Daarbij wordt de kwaadaardige software op andere systemen uitgevoerd met behulp van psexec en wmic. Zo konden ook systemen getroffen worden die wel van de uitgebrachte Microsoft-patches waren voorzien.

Heeft infectie eenmaal plaatsgevonden, dan wordt het systeem versleuteld met 128bit-aes. Microsoft vermeldt dat er eerst wordt gekeken of er een xor-hash van een bepaald proces aanwezig is. Is dit het geval, dat vindt geen encryptie plaats. Deze vermelding vertoont overeenkomsten met de methode die onderzoeker Amit Serper ontdekte om encryptie te voorkomen. Het is onduidelijk of het om precies dezelfde methode gaat. Als de hashwaarde niet aanwezig is, voert de malware een schrijfactie uit naar de master boot record en wordt het systeem ingesteld voor een herstart na minimaal tien minuten. Vindt de herstart plaats, dan wordt de nepmededeling van chkdsk getoond, waarbij encryptie plaatsvindt. Daarna verschijnt het bekende rode scherm. Uit de verschillende analyses komt naar voren dat de encryptiemethode van NotPetya geen gebreken bevat.

Is dit iets anders dan WannaCry?

Een vergelijking met WannaCry ligt voor de hand, omdat het daarbij ook ging om een grootschalige uitbraak van ransomware. Los van de overeenkomst door het gebruik van Eternalblue loopt die vergelijking echter mank. Zo verspreidde WannaCry zich door actief internet af te zoeken naar andere kwetsbare systemen. Doordat NotPetya voornamelijk via MeDoc lijkt te zijn verspreid, gaat het om een andere methode. Daarbij worden Eternalblue en andere technieken ook alleen gebruikt voor verdere verspreiding via het lokale netwerk en niet daarnaast nog via internet, aldus Rapid7. Daarnaast wordt beweerd dat NotPetya er niet op was gericht om geld te verdienen, wat normaal gesproken het hoofddoel is van ransomware.

Zo zou het oogmerk van NotPetya het toebrengen van schade zijn, wat wordt bevestigd door het feit dat getroffen systemen niet meer bruikbaar zijn. Bij WannaCry waren systemen los van de versleutelde bestanden nog wel bruikbaar. De beweegredenen achter WannaCry zijn nog steeds onduidelijk, zo is het betalingssysteem niet goed uitgedacht en was er een 'killswitch' aanwezig, die net zo goed een maatregel tegen analyse in een sandbox kan zijn. Als het oogmerk van WannaCry het toebrengen van zo veel mogelijk schade was, dan is de malware daarin slechts met mate geslaagd. Verder richtte WannaCry zich op 176 soorten bestanden; bij NotPetya zijn dat er minder en bovendien andere dan bij Petya. Onderzoeker Rik van Duijn liet eerder aan Tweakers weten dat er een aantal opvallende bestandstypes tussen zitten, bijvoorbeeld py, conf en sql. Daardoor lijkt het meer op een 'zakelijke' variant.

Wie zit erachter?

Het is momenteel nog niet duidelijk wie er achter NotPetya zit en waarschijnlijk zal daar ook niet snel duidelijkheid over komen. Over WannaCry is deze er ook nog niet, al blijven er berichten verschijnen die de malware verbinden aan de Lazarus-groep en daarmee aan Noord-Korea.

Welke Nederlandse organisaties zijn getroffen en wat is de schade?

Onder de getroffen Nederlandse bedrijven zijn APM Terminals, Raab Karcher, MSD en TNT. Bij APM zijn de terminals volgens de NOS nog steeds dicht en werkt moederbedrijf Maersk aan een manier om de schade ongedaan te maken. Een woordvoerder van de brancheorganisatie schat dat de schade nu al in de miljoenen loopt. TNT ondervindt nog steeds last van de infectie. Internationaal getroffen bedrijven zijn bijvoorbeeld oliemaatschappij Rosneft, advocatenkantoor DLA Piper en reclamebedrijf WPP. Een woordvoerder van het ministerie van Veiligheid en Justitie laat desgevraagd aan Tweakers weten dat er momenteel één melding bij het NCSC bekend is. Daarbij moet in acht worden genomen dat het NCSC zich alleen bezighoudt met het rijk en kritieke infrastructuur. "We zijn druk bezig met kijken wat het precies is en overleggen met andere organisaties over de grens", aldus de woordvoerder. Het NCSC wil binnenkort meer technische informatie publiceren.

Maersk Kokura, Kees Torn, CC BY-SA 2.0

Maersk Kokura, Kees Torn, CC BY-SA 2.0

/i/2001550249.jpeg?f=imagenormal)

/i/2001507527.png?f=fpa)

:strip_exif()/i/1100681420.jpg?f=fpa)

:strip_exif()/i/1117627061.gif?f=fpa)

/i/2001550797.png?f=fpa)

:strip_exif()/i/1303128799.gif?f=fpa)

/i/2001462189.png?f=fpa)

/i/1213015486.png?f=fpa)