Beveiligingsbedrijf ESET heeft onderzoek gepubliceerd naar een tot nu toe verborgen gebleven hackergroep, die het aanduidt als GreyEnergy. Deze groep zou zich voornamelijk op Oekraïne richten en geïnteresseerd zijn in de energiesector, mogelijk in voorbereiding op een aanval.

In een blogpost en een bijbehorend whitepaper schrijft ESET dat het aanwijzingen heeft dat GreyEnergy een van de opvolgers is van BlackEnergy, een groep die voor het laatst in 2015 actief zou zijn geweest. Die groep werd in verband gebracht met de toen uitgevoerde aanval op de stroomvoorziening in Oekraïne, waarbij honderdduizenden mensen zonder stroom kwamen te zitten. Na die aanval zou de groep in tweeën zijn gesplitst. Een van die groepen duidt ESET aan met de naam TeleBots, hoewel die ook de naam Sandworm kreeg toegedicht. De tweede, nieuwe groep is GreyEnergy en volgens ESET werken de twee groepen nauw samen. Het verschil is dat GreyEnergy zich meer richt op spionage en verkenning, terwijl TeleBots verantwoordelijk zou zijn voor aanvallen als NotPetya, BadRabbit en Industroyer.

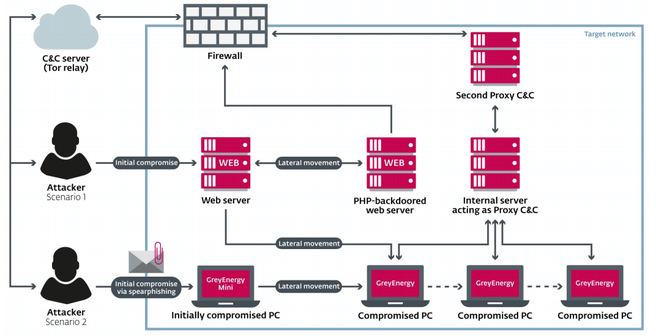

ESET merkte GreyEnergy in 2015 op toen de groep een energiebedrijf in Polen in het vizier had. De groep zou zich echter voornamelijk op Oekraïne richten, met name op energiebedrijven, de transportsector en andere 'doelwitten met grote waarde'. Mogelijk heeft de groep tot taak om voorbereidend werk uit te voeren voor komende aanvallen, aldus het Slowaakse beveiligingsbedrijf. GreyEnergy maakt gebruik van phishing, waarbij een Word-document met malware naar doelwitten wordt verstuurd. Een tweede manier om organisaties binnen te komen is het binnendringen van een webserver om vervolgens een poging te doen om van daaruit verder het interne netwerk in te komen.

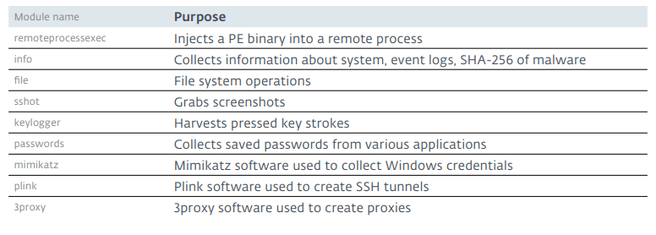

In het geval van phishing bevat het Word-document een macro waarmee een kleine backdoor wordt binnengehaald, genaamd GreyEnergy Mini. Ook wordt er een externe afbeelding binnengehaald, waarmee de aanvallers kunnen zien of het document is geopend. De backdoor haalt vervolgens zoveel mogelijk informatie over het systeem van het doelwit binnen en verstuurt deze via http of https naar de command and control-server van de GreyEnergy-groep. Vervolgens wordt de daadwerkelijke 'flagship'-malware binnengehaald, die een modulaire structuur heeft. Zo kunnen de aanvallers de module binnenhalen die het meest geschikt is voor het behalen van een bepaald doel.

ESET merkt op dat een van de verzamelde monsters van deze malware gebruikmaakte van een gestolen certificaat van het Taiwanese bedrijf Advantech, dat industriële apparatuur bouwt. Daarmee zou GreyEnergy in de voetstappen van Stuxnet treden. De malware zou bovendien maatregelen bevatten om analyse te bemoeilijken.

Het beveiligingsbedrijf biedt geen attributie in zijn analyse, waardoor het geen uitspraak doet over welk land er mogelijk achter GreyEnergy verscholen gaat. BlackEnergy of Sandworm is in het verleden in verband gebracht met Rusland, onder meer door Duitsland. De Britse regering schreef onder meer Sandworm toe aan de Russische militaire inlichtingendienst GROe. Recentelijk publiceerde ESET onderzoek waarin het verband legde tussen Industroyer en NotPetya.

:strip_icc():strip_exif()/i/2001550801.jpeg?f=fpa_thumb)

:strip_exif()/i/1297676902.gif?f=fpa)

/i/2004919630.png?f=fpa)

:strip_exif()/i/1308816137.gif?f=fpa)

/i/1284365072.png?f=fpa)

:strip_exif()/i/1201638628.gif?f=fpa)

/i/2001841111.png?f=fpa)

:strip_exif()/i/2001697915.jpeg?f=fpa)

:strip_exif()/i/1077855740.jpg?f=fpa)

/i/1277037256.png?f=fpa)

:strip_exif()/i/1100681420.jpg?f=fpa)