De uitval van computersystemen bij banken en tv-stations in Zuid-Korea woensdag lijkt te zijn veroorzaakt door de DarkSeoul-malware die onder andere de master boot record overschrijft. Er zouden nog geen aanwijzingen zijn gevonden voor de betrokkenheid van Noord-Korea.

Woensdag werden computers van de Zuid-Koreaanse publieke omroepen KBS en MBC lamgelegd. Het interne netwerk van de nieuwszender YTN zou ook getroffen zijn, terwijl tevens computersystemen van een aantal banken werden platgelegd. Overheidssystemen zouden echter niet direct zijn aangevallen.

Mede door de hoog opgelopen spanningen tussen Noord- en Zuid-Korea, werd er vrijwel direct naar Noord-Korea gewezen. Het Cyber Terror Response Center van de Zuid-Koreaanse overheid, dat de aanvallen begon te onderzoeken, zegt echter nog steeds geen bewijzen te hebben gevonden die wijzen op een Noord-Koreaanse betrokkenheid.

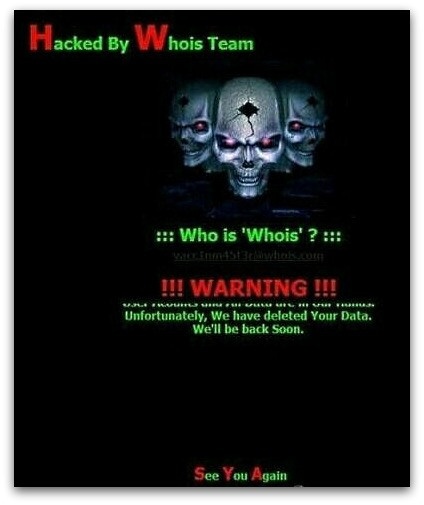

Er duiken inmiddels wel steeds meer aanwijzingen op dat de nog onbekende aanvallers gebruik hebben gemaakt van malware in de vorm van een virus. De malware zou onder andere de master boot record van de harde schijf hebben gewist, waardoor systemen niet meer opstarten. Ook wordt de boodschap 'hacked by Whois Team' getoond.

Antivirusbedrijf Sophos schrijft op zijn weblog dat uit de eerste analyses van de malware blijkt dat het gaat om de zogeheten DarkSeoul-malware. De kwaadaardige software zou niet erg geraffineerd zijn en al enige tijd door antivirussoftware gedetecteerd worden. Wel lijkt de malware specifiek op Zuid-Korea gericht, omdat het twee veelgebruikte Koreaanse antiviruspakketten uitschakelt. Toch durft ook Sophos niet de conclusie te trekken dat er Noord-Koreaanse hackers achter de aanval zitten.

/i/1286721156.png?f=fpa)

:strip_exif()/i/1281512711.jpeg?f=fpa)

/i/1156940878.png?f=fpa)

:strip_exif()/i/1149088707.gif?f=fpa)

/i/1277037256.png?f=fpa)

:strip_exif()/i/1303212344.gif?f=fpa)

/i/1249634131.png?f=fpa)

/i/1289402606.png?f=fpa)

:strip_exif()/i/1317201694.gif?f=fpa)

:strip_exif()/i/1298367529.gif?f=fpa)

:strip_exif()/i/1149088301.jpg?f=fpa)

/i/1277294815.png?f=fpa)

/i/1323027324.png?f=fpa)