Enkele ontwikkelaars zijn een project gestart om p2p-dataverkeer te anonimiseren. Het BitBlinder-project moet bij het downloaden via p2p-netwerken niet alleen ip-adressen onzichtbaar maken, maar ook firewalls kunnen omzeilen.

In de hoop anoniem te blijven, zoeken sommige p2p-gebruikers hun toevlucht tot het Tor-netwerk. Dit netwerk is echter niet opgezet voor p2p-verkeer en in de praktijk ongeschikt voor p2p: het dataverkeer verloopt traag en vrijwilligers die een Tor-proxy draaien zijn de p2p-gebruikers liever kwijt dan rijk. Om gebruikers toch in staat te stellen om anoniem bestanden uit te laten wisselen, is een aantal ontwikkelaars het zogeheten BitBlinder-project begonnen, schrijft Torrentfreak.

In de hoop anoniem te blijven, zoeken sommige p2p-gebruikers hun toevlucht tot het Tor-netwerk. Dit netwerk is echter niet opgezet voor p2p-verkeer en in de praktijk ongeschikt voor p2p: het dataverkeer verloopt traag en vrijwilligers die een Tor-proxy draaien zijn de p2p-gebruikers liever kwijt dan rijk. Om gebruikers toch in staat te stellen om anoniem bestanden uit te laten wisselen, is een aantal ontwikkelaars het zogeheten BitBlinder-project begonnen, schrijft Torrentfreak.

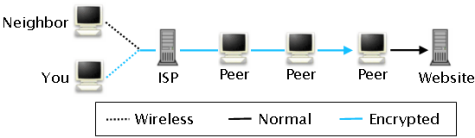

De code van het BitBlinder-protocol zou weliswaar veel overeenkomsten vertonen met de bestaande Tor-code, maar Bitblinder zou als een los netwerk op internet moeten draaien. Een dataverzoek van gebruikers via BitBlinder wordt eerst doorgestuurd via een aantal andere BitBlinder-gebruikers voordat het eindpunt wordt bereikt. Elke tussenliggende peer kent alleen het ip-adres van de vorige peer, en niet die van de bron.

Om het systeem voldoende snel en gratis te houden, is elke gebruiker verplicht om als proxy dataverkeer in het BitBlinder-netwerk door te geven. Om gratis gebruik van de anonimiseringsdienst te kunnen maken zou er voor elke gebruiker een ratio komen, met een startkrediet van 2GB. Om te voorkomen dat de verhouding scheef trekt, zal de gebruiker voldoende BitBlinder-verkeer moeten afhandelen. Mogelijk komt er ook een systeem om uploadverkeer 'af te kopen', wat op sommige gesloten torrenttrackers al gebeurt. Verder stellen de ontwikkelaars dat zogenaamde exit nodes - gebruikers die de geanonimiseerde data vanaf hun ip-adres doorsturen naar de uiteindelijke bestemming - dankzij de opzet van BitBlinder altijd kunnen terugvallen op plausible deniability, omdat niet kan worden vastgesteld waar dataverkeer zijn oorsprong heeft.

In de praktijk zou p2p-verkeer via BitBlinder door de extra schakels weliswaar trager zijn dan regulier torrentverkeer, maar aanzienlijk sneller dan bij gebruik van het Tor-netwerk. Daarnaast streven de ontwikkelaars van het protocol ernaar om firewalls te kunnen omzeilen. Bitblinder zou daarvoor drie filtermethoden moeten overwinnen: op ip-adres, op poortnummer en deep packet inspection. Hoewel er nog het nodige aan BitBlinder gesleuteld moet worden, kan een selecte groep testers meedoen met een bètaversie van het anonimiseringsprotocol. Uiteindelijk willen de ontwikkelaars de cross-platform BitBlinder-code gratis en met een opensourcelicentie beschikbaar maken.

:strip_exif()/i/1297761893.gif?f=fpa)

/i/1293094731.png?f=fpa)

/i/1234630431.png?f=fpa)

:strip_exif()/i/1165604515.gif?f=fpa)

:strip_exif()/i/1255522029.gif?f=fpa)

/i/1224079995.png?f=fpa)

/i/1195461505.png?f=fpa)

/i/1233222455.png?f=fpa)

:strip_exif()/i/1387533818.png?f=fpa)

:strip_exif()/i/1187352419.jpg?f=fpa)