Het Tor-netwerk, dat zijn gebruikers anonimiteit probeert te leveren, blijkt voor veel onwetende mensen juist averechts te werken. Dit kwam aan het licht toen een hacker bekendmaakte honderden mailwachtwoorden te hebben onderschept.

Dan Egerstad onthult de zwakte van het netwerk op zijn website, waarop hij uitlegt hoe hij vrij eenvoudig aan vele honderden e-mailwachtwoorden kon komen, onder andere van accounts bij ambassades en grote beursgenoteerde bedrijven.

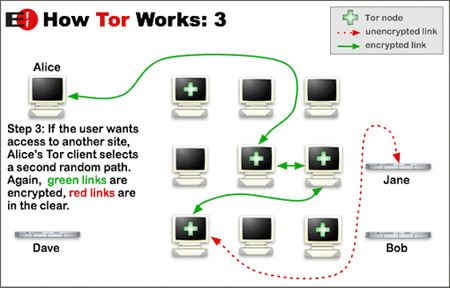

Het idee van Tor is dat mensen anoniem kunnen worden door in plaats van een directe verbinding op te zetten met een server, al het dataverkeer door een paar willekeurige andere computers te laten lopen. Hierdoor wordt het moeilijk om te achterhalen wie de originele bron is. Als (schijn)beveiliging is het verkeer tussen de Tor-nodes versleuteld, maar er zit een fundamentele zwakte in dat systeem: de nodes zelf moeten het bericht altijd kunnen decoderen, anders zou de server die het uiteindelijk ontvangt er ook niets van snappen.

De 'hack' is eigenlijk kinderlijk eenvoudig: Egerstad heeft op vijf verschillende plaatsen licht aangepaste Tor-nodes neergezet, die naast hun normale werk ook al het verkeer dat er toevallig langskwam decodeerden en analyseerden. Specifiek zocht hij naar e-mailcommunicatie waarin woorden als 'government' voorkwamen, waarna hij al snel beet had.

Egerstad benadrukt dat het in principe geen bug of probleem van Tor is, maar dat het gebruikers zijn die niet goed begrijpen wat de aard van het netwerk is. De software kan namelijk wel de herkomst van communicatie verbergen, maar niet de inhoud. Daarvoor zijn andere tools zoals ssl bedoeld. Het gebruik daarvan is voor Tor-gebruikers - die hun communicatie toevertrouwen aan willekeurige anderen - juist extra belangrijk.

Mensen die dat niet door hebben zijn mogelijk al vaker ten prooi gevallen aan hackers. Volgens Egerstad staan er namelijk vele tientallen nodes binnen het netwerk waarvan de eigenaar onbekend of op zijn minst twijfelachtig is, waarbij de eigenaars variëren van hackergroepen en identiteitsdieven tot grote Amerikaanse bedrijven en Chinese en Russische overheidsinstanties.

Wie er allemaal meeluistert op het Tor-netwerk is onmogelijk te achterhalen, maar de boodschap is duidelijk: wie Tor gebruikt in de hoop anoniem te blijven, kan maar beter ook voor goede encryptie zorgen.

/i/1387529847.png?f=fpa)

:strip_exif()/i/1297761893.gif?f=fpa)

/i/1244800579.png?f=fpa)

/i/1238032119.png?f=fpa)

:strip_exif()/i/1138726910.jpg?f=fpa)

/i/1167475795.png?f=fpa)