Tijdens het Chaos Communications Congress in Berlijn, een jaarlijks congres georganiseerd door de Chaos Computer Club over beveiliging van computersystemen, heeft een Britse onderzoeker aangetoond hoe door middel van temperatuurveranderingen anonieme computersystemen kunnen worden geïdentificeerd.

Steven J. Murdoch, verbonden aan de Cambridge University, liet zien dat door gebruik te maken van de 'clock skew' kan worden vastgesteld waarvandaan een bepaald netwerkpakket afkomstig is. Hierdoor is het mogelijk om het ip-adres van een computersysteem te bepalen, terwijl het systeem zijn dataverkeer verzendt via een anonimiserend systeem. De clock skew, een kleine variatie in de klokfrequentie van het computersysteem als gevolg van altijd aanwezige afwijkingen in de kristallen die worden gebruikt voor het genereren van de kloktikken, is terug te zien in het netwerkverkeer van een computersysteem doordat als gevolg van de variërende klokfrequentie de timestamps in de netwerkpakketten zeer kleine afwijkingen laten zien.

Steven J. Murdoch, verbonden aan de Cambridge University, liet zien dat door gebruik te maken van de 'clock skew' kan worden vastgesteld waarvandaan een bepaald netwerkpakket afkomstig is. Hierdoor is het mogelijk om het ip-adres van een computersysteem te bepalen, terwijl het systeem zijn dataverkeer verzendt via een anonimiserend systeem. De clock skew, een kleine variatie in de klokfrequentie van het computersysteem als gevolg van altijd aanwezige afwijkingen in de kristallen die worden gebruikt voor het genereren van de kloktikken, is terug te zien in het netwerkverkeer van een computersysteem doordat als gevolg van de variërende klokfrequentie de timestamps in de netwerkpakketten zeer kleine afwijkingen laten zien.

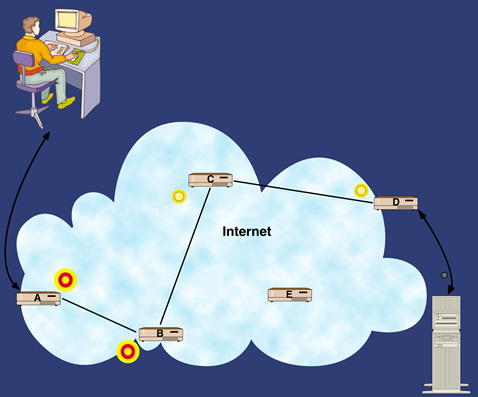

Murdoch heeft in een experimenteel onderzoek aangetoond hoe dit in de praktijk mogelijk is. Hiervoor zette hij een Tor-netwerk op waarbij de individuele computersystemen datapakketten kunnen verzenden naar systemen, maar waarbij het ontvangend systeem niet kan vaststellen waarvandaan een pakket afkomstig is. Om te bepalen of een pakket van een bepaald systeem afkomstig is, verstuurde de onderzoeker plotseling een verzoek voor gegevens die relatief veel rekenwerk vergen. Doordat het systeem plotseling zwaarder wordt belast, stijgt de temperatuur van de computer wat weer terug te zien is in een veranderende clock skew. Dit is weer vast te stellen door de ontvangende partij door de timestamps van de netwerkpakketten bij te houden, waardoor bewezen kan worden dat de data van een specifiek ip-adres afkomstig is.

Hierdoor is de anonimiteit van systemen die onderdeel uitmaken van een Tor-netwerk te doorbreken. Tor is een implementatie van 'onion routing', waarbij datapakketten via verschillende systemen versleuteld wordt verzonden, alvorens bij de uiteindelijke bestemming aan te komen. Hierdoor is het praktisch niet mogelijk om te achterhalen waarvandaan een pakket afkomstig is. De aanval van Murdoch op dit netwerk bouwt voort op resultaten van een eerdere publicatie van Tadayoshi Kohno, die bewees dat de clock skew is vast te stellen uit het netwerkverkeer van een computersysteem. Na de publicatie van Kohno werd gespeculeerd over de mogelijkheden van zijn ontdekking, zoals het detecteren van het aantal systemen achter een NAT-router. Volgens Murdoch is het lastig om de door hem gedemonstreerde aanval te voorkomen. Het zou mogelijk kunnen zijn om de timestamp vast te zetten, maar zelfs dan is het wellicht mogelijk om de aanval uit te voeren.

:strip_exif()/i/1187352419.jpg?f=fpa)