Het Amerikaanse beveiligingsbedrijf Tiversa stelt dat het via een p2p-netwerk gevoelige informatie heeft bemachtigd over de helikopter van president Obama. De data lijkt afkomstig van een bedrijf dat werkt voor de Amerikaanse defensie.

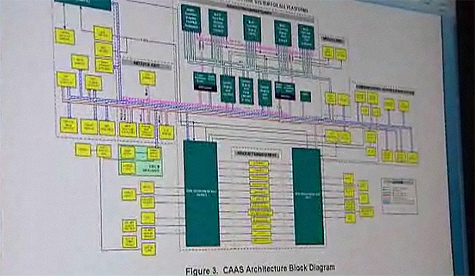

De informatie, die via een niet nader gespecificeerd p2p-netwerk zou zijn binnengehaald, bevat volgens Tiversa onder andere de bouwschema's en een overzicht van de elektronische apparatuur van de 'Marine One'-helikopter, een vervoersmiddel waar de Amerikaanse president regelmatig gebruik van maakt. Ook zouden in het gewraakte bestand de vliegeigenschappen van de helikopter staan opgesomd, evenals financiële gegevens over de kosten. Het bedrijf zegt na de ontdekking de betrokken overheidsinstanties direct te hebben ingelicht, zo meldt de Amerikaanse tv-zender WPXI.

Tiversa stelt dat de gevoelige data is aangetroffen in een bestand dat op een Iraans ip-adres werd aangeboden. De bron zou echter een Amerikaans bedrijf in de staat Maryland zijn dat op contractbasis voor het leger werkt. Vermoedelijk heeft een van de medewerkers een p2p-programma geïnstalleerd en zo ongemerkt toegang gegeven tot de geheime informatie. Verder stelt Tiversa dat niet alleen Iran p2p-netwerken systematisch afstruint op zoek naar gevoelige data. Ook landen als Pakistan, Jemen, Qatar en China zouden deze methode hanteren, omdat het op eenvoudige wijze geheime informatie van bedrijven en overheden kan opleveren.

/i/1243239158.png?f=fpa)

/i/1262753097.png?f=fpa)

:strip_exif()/i/1262011607.gif?f=fpa)

/i/1261129404.png?f=fpa)

/i/1248683747.png?f=fpa)

/i/1205522553.png?f=fpa)

/i/1218650778.png?f=fpa)

/i/1227353095.png?f=fpa)