In de bèta van Windows 7 kan met behulp van een script eenvoudig de User Account Control-beveiliging uitgeschakeld worden, waardoor malware gemakkelijk een pc kan besmetten. Volgens Microsoft gaat het om een 'ontwerpkeuze'.

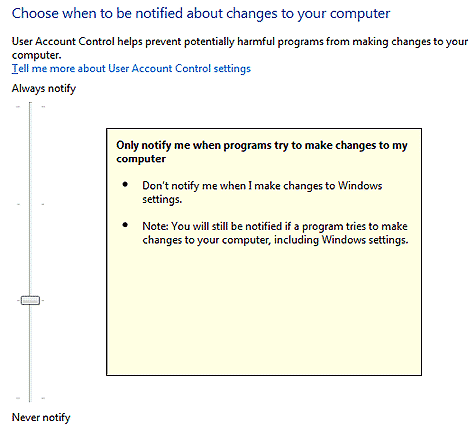

Microsoft heeft in Windows 7 het uac-mechanisme, dat voor het eerst opdook in Vista, bijgesteld. Dit is volgens de softwaregigant gedaan omdat veel Vista-gebruikers zich flink zouden ergeren aan het steeds opduikende dialoogvenster waarin het OS de gebruiker toestemming of bevestiging voor een bepaalde handeling vraagt. Om die reden biedt Microsoft in Windows 7 de mogelijkheid om met behulp van een slider de uac minder strikt af te stellen. Deze aanpassing blijkt echter de nodige beveiligingsrisico's met zich mee te brengen, zo stelt beveiligingsonderzoeker Rafael Rivera op zijn weblog.

Volgens Rivera kunnen malware-schrijvers met een eenvoudig scriptje de uac-dialoogvensters in Windows 7 uitschakelen. In een proof of concept emuleert een VBscript met behulp van SendKeys-commando's een aantal toetsaanslagen waarmee het uac-beveiligingsniveau in het configuratiescherm zonder gebruikersinteractie naar beneden wordt bijgesteld, waarna het systeem wordt herstart. In een 'geavanceerde' versie van een aanvalsscript zouden alle acties aan het zicht van de Windows 7-gebruiker kunnen worden onttrokken, zo stelt Rivera. Door het verlaagde veiligheidsniveau kan malware zich eenvoudiger in het systeem nestelen, omdat de gebruiker geen bevestigingsdialogen meer krijgt voorgeschoteld. Voorwaarde is wel dat de gebruiker onderdeel uitmaakt van de 'administrative'-groep in plaats van de 'standard'-groep. Nieuwe gebruikers worden echter standaard in de 'administrative'-groep ingedeeld.

De problemen met het uac-mechanisme zijn al bij Microsoft aangekaart, maar de softwaregigant noemt de kwestie geen kwetsbaarheid van Windows 7. Microsoft stelt dat het gaat om een bewuste ontwerpkeuze om het uac-beveiligingsniveau aanpasbaar te maken, en dat de uac alleen automatisch kan worden uitgeschakeld als er reeds kwaadaardige code in het systeem is binnengeslopen, zo meldt Istartedsomething. Onduidelijk is of Microsoft in de aanloop naar de lancering van Windows 7 het uac-mechanisme nog zal aanpassen.

/i/1223638474.png?f=fpa)

/i/1256198945.png?f=fpa)

/i/1246355070.png?f=fpa)

:strip_exif()/i/1039089004.jpg?f=fpa)

/i/1230466687.png?f=fpa)

/i/1228728932.png?f=fpa)

/i/1201702771.png?f=fpa)

/i/1156493329.png?f=fpa)