Onderzoekers Matt Nelson en Matt Graeber hebben een manier ontdekt om code op een Windows-machine uit te voeren, zonder dat daarvoor toestemming via UAC nodig is. De methode maakt geen gebruik van dll-bestanden, die normaal gesproken voor een dergelijke techniek zijn vereist.

Nelson beschrijft de techniek op zijn blog en stelt dat deze werkt op Windows 7 en Windows 10. Hij vermoedt echter dat de methode ook werkt op andere versies van het besturingssysteem die UAC toepassen. Tegenover Threatpost legt de onderzoeker uit dat de techniek een kwaadwillende in staat stelt om willekeurige code uit te voeren op een Windows-computer. Daarvoor moet de aanvaller echter al toegang hebben tot de pc en beheerdersrechten bezitten. Het gaat daarmee om een 'post-exploitation'-techniek, die kan worden ingezet als al op een andere manier toegang is verkregen.

De methode maakt gebruik van eventvwr.exe, in Windows bekend als Event Viewer. De onderzoekers stelden vast dat dit proces bepaalde registerwaarden oproept als een high integrity process. Daarmee wordt een proces bedoeld dat vanuit het systeem meer 'vertrouwen' geniet als het gaat om permissies. Er bestaat een verband tussen de registerwaarden van HKEY_CLASSES_ROOT, oftewel HKCR, en HKEY_CURRENT_USER, oftewel HKCU. De onderzoekers leggen uit dat het daardoor mogelijk is om een proces te beïnvloeden dat deze waarden oproept, door de inhoud daarvan aan te passen.

Event Viewer doet precies dat en gebruikt beide waardes om mmc.exe op te roepen, dit is de Microsoft Management Console. Dit proces opent op zijn beurt het Console-bestand evenvwr.msc, waarna de Event Viewer wordt getoond. Door het verband tussen HKCR en HKCU konden de onderzoekers vervolgens een registerstructuur aanmaken, waardoor eventvwr.exe een andere locatie opriep. Zo konden ze mmc.exe vervangen door Powershell en op die manier willekeurige code uitvoeren.

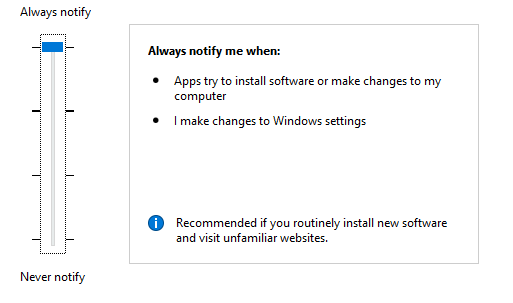

Volgens Threatpost heeft Microsoft nog niet laten weten of het probleem opgelost gaat worden. In het verleden zou het bedrijf geen hoge prioriteit hebben gegeven aan manieren om UAC te omzeilen. Het is mogelijk om deze methode te voorkomen door UAC in te stellen op 'Always notify', aldus de onderzoekers.

:strip_exif()/i/1399535558.jpeg?f=fpa)

/i/1402603070.png?f=fpa)

/i/1230466687.png?f=fpa)

/i/1228728932.png?f=fpa)

/i/1201702771.png?f=fpa)