Mozilla gaat de OpenPGP-encryptiestandaard integreren in Thunderbird. De integratie wordt verwacht in versie 78 van de e-mailclient. Deze update moet in de zomer van 2020 uitkomen. Momenteel ondersteunt Thunderbird OpenPGP via de Enigmail add-on.

Mozilla meldt dat de ingebouwde OpenPGP-functie de Enigmail add-on zal vervangen. Enigmail is een extensie van een derde partij waarmee gebruikers via OpenPGP kunnen communiceren. In Thunderbird 78 zullen 'de soorten add-ons die ondersteund worden' in de mailclient veranderen. Mozilla gaat de ondersteuning voor legacy add-ons verwijderen. Ontwikkelaars van add-ons moeten deze omzetten naar een MailExtension. De veranderingen zullen beginnen in versie 72 van Thunderbird, die eind dit jaar uit moet komen. Enigmail blijft in ieder geval bruikbaar in versie 68 van Thunderbird. Mozilla zal deze versie van de e-mailclient tot de herfst van 2020 ondersteunen.

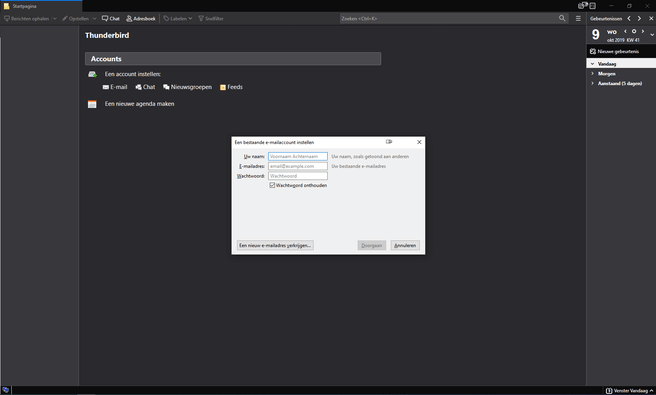

De integratie van OpenPGP moet ervoor zorgen dat meer mensen gebruik gaan maken van de encryptiestandaard. Op het moment van schrijven gebruiken ongeveer 119.000 mensen de Enigmail-extensie. Wanneer Thunderbird 78 uitkomt, zullen gebruikers van Enigmail automatisch gebruik kunnen maken van OpenPGP met mogelijkheden om sleutels en instellingen te migreren. Mensen die Enigmail niet geïnstalleerd hebben, moeten OpenPGP handmatig instellen.

Mozilla gaat met Thunderbird 78 het gebruik van OpenPGP aanmoedigen door gebruikers aan te sporen om ownership confirmations uit te voeren. Ook gaat Mozilla gebruikers waarschuwen wanneer de sleutel van een berichtgever of ontvanger plotseling wordt gewijzigd. Wanneer nodig zal Mozilla daarnaast technische ondersteuning aan gebruikers bieden. Mozilla geeft aan dat het nog niet weet of Thunderbird indirecte key ownership confirmations gaat ondersteunen. Het delen van key confirmations wordt wel ondersteund. Interactie met de servers van OpenPGP is ook mogelijk.

OpenPGP is een veelgebruikte encryptiestandaard voor tekst en e-mailberichten. OpenPGP is gebaseerd op pgp, ook wel 'pretty good privacy', en maakt gebruik van asymmetrische cryptografie. Dit wil zeggen dat twee aparte sleutels nodig zijn bij communicatie via OpenPGP. Eén voor het versleutelen en één voor het openen van berichten. OpenPGP wordt al standaard ondersteund in enkele mailclients, zoals bijvoorbeeld eM Client.

Thunderbird biedt standaard al ondersteuning voor S/MIME, een andere encryptiestandaard. S/MIME zal bruikbaar blijven in toekomstige versies van Thunderbird. S/MIME werkt net als OpenPGP met een private en een publieke sleutel. Ook kunnen gebruikers van S/MIME onder andere hun e-mailberichten digitaal ondertekenen. Hierdoor weten ontvangers zeker dat ze een mail van de juiste persoon ontvangen, wat bijvoorbeeld phishing tegen moet gaan.

Bij S/MIME is een centrale, vertrouwde autoriteit nodig die certificaten verstrekt. Dit is vergelijkbaar met ssl/tls-certificatie. Bij pgp is dit niet nodig; OpenPGP maakt gebruik van een gedecentraliseerd netwerk zonder certificaten. Wel ondersteunt S/MIME het versturen van bestanden, zoals afbeeldingen. Pgp ondersteunt alleen tekst. S/MIME wordt ondersteund door vrijwel alle e-mailproviders, zoals Gmail en Outlook.

:strip_exif()/i/2005966152.png?f=thumbmedium)

:strip_exif()/i/2004719474.jpeg?f=fpa)

/i/2004636176.png?f=fpa)

/i/2002148021.png?f=fpa)

:strip_exif()/i/2002832162.jpeg?f=fpa)

/i/1375792693.png?f=fpa)

:strip_exif()/i/1336044812.gif?f=fpa)