De Zwitserse colocatieaanbieder Safe Host heeft donderdag twee uur lang verkeer van meerdere Europese telecomaanbieders per ongeluk omgeleid via het netwerk van China Telecom. Onder andere KPN-verkeer verliep via de omweg.

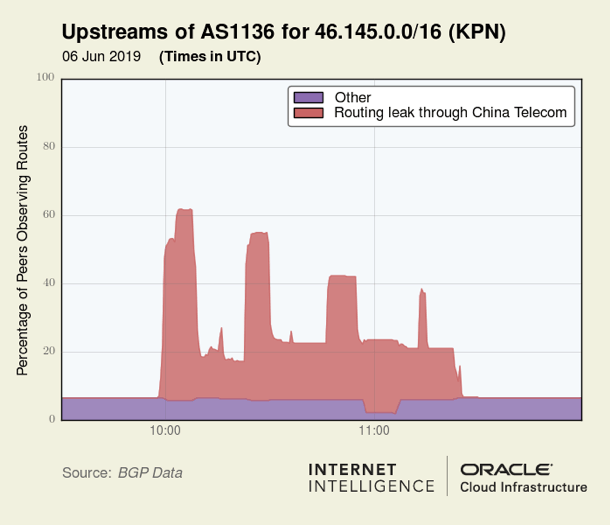

Apnic beschrijft hoe Safe Host in het Duitse Frankfurt meer dan zeventigduizend routes via China Telecom liet verlopen. Daarbij ging het om dertienhonderd Nederlandse prefixes, waarvan veel van KPN. De omleiding begon voor KPN donderdagochtend rond 10.00, blijkt uit een grafiek van Oracle op basis van BGP Data. Na twee uur had Safe Host het probleem opgelost.

Donderdag bleek al dat KPN-klanten met internetproblemen te maken kregen. Ook pinverkeer ondervond hinder van de storing. Toen al gaven onder andere gebruikers op Gathering of Tweakers aan dat er sprake leek van bgp-hijacking. In een reactie zei KPN toen dat de fout lag bij een configuratiewijziging in het netwerk van een transitpartij in Zwitserland.

Safe Host kondigde als AS21217 per abuis de routering bij China Telecom, oftewel AS4134, aan. Dat zijn de namen van het autonomous system, oftewel de groep van ip-netwerken. Het Chinese bedrijf kondigde daarop de routes aan het globale internet aan. Zo kon er een bgp route leak ontstaan, waardoor verkeer van onder andere KPN, AS1136, Swisscomm, AS3303, Bouygues Telecom, AS5410, en Numericable-SFR, AS21502, met een omweg ging.

Volgens Apnic toont de bgp route leak aan dat China Telecom nog niet de juiste waarborgen heeft doorgevoerd om de verspreiding van onjuist aangekondigde routes te voorkomen en deze binnen afzienbare tijd te detecteren.

:strip_exif()/i/2005324850.jpeg?f=fpa)

/i/1284365072.png?f=fpa)

:strip_exif()/i/1320316146.jpeg?f=fpa)

:strip_exif()/i/2002831370.jpeg?f=fpa)

:strip_exif()/i/1278154011.jpeg?f=fpa)

/i/1225618914.png?f=fpa)