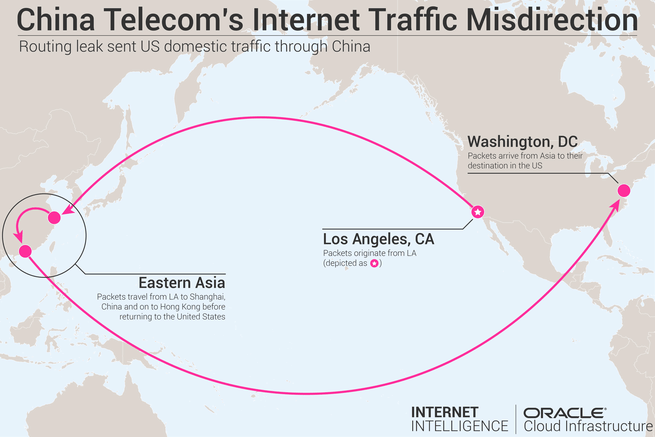

Internetverkeer uit onder andere de Verenigde Staten werd in de afgelopen jaren regelmatig omgeleid via de infrastructuur van China Telecom, volgens Oracle. Daarmee bevestigt het bedrijf recente claims over het manipuleren van bgp-routering.

Oracles Doug Madory, director of internet analysis, gaat niet in op de motieven voor het omleiden van internetverkeer via China Telecom, maar bevestigt wel dat dit gebeurde. Hij beschrijft hoe vanaf eind 2015 autonomous systems, groepen van ip-netwerken, verkeer van providers via China Telecom lieten lopen.

Madory adviseerde aanbieders van tier 1-netwerken filters te installeren om de reroutering te voorkomen, maar ook daarna bleven netwerken met directe peering met China Telecom, verkeer via China omleiden, zelfs als dat VS-naar-VS-verkeer betrof.

Oracle bevestigt daarmee deels de claims van het Amerikaanse Naval War College, dat twee weken geleden een onderzoek publiceerde over vermeende bgp-kaping door China Telecom. Degelijke hijacks zijn mogelijk, volgens de onderzoekers, doordat het border gateway protocol moeilijk te configureren is.

"Als netwerk as1 ten onrechte via bgp aankondigt dat het een ip-blok bezit dat in werkelijkheid eigendom is van as2, zal verkeer van een deel van internet dat bestemd is voor as2 omgeleid worden naar en door as1", aldus het onderzoek. Oracle roept daarom op een ietf-standaard te ontwikkelen voor de verificatie van as-routes.

/i/1284365072.png?f=fpa)

:strip_exif()/i/1320316146.jpeg?f=fpa)

:strip_exif()/i/2002818542.jpeg?f=fpa)

/i/2000658159.png?f=fpa)

:strip_exif()/i/1297761893.gif?f=fpa)

:strip_exif()/i/1298020644.gif?f=fpa)

/i/1225618914.png?f=fpa)

:strip_exif()/i/1034032919.jpg?f=fpa)