Een beveiligingsbedrijf heeft ontdekt dat criminelen toegang hebben verkregen tot Tesla-servers, die ze misbruikten om cryptovaluta te minen. Ook hadden ze toegang tot gegevens in een AWS-S3-bucket, al bestrijdt Tesla dat het om gevoelige gegevens ging.

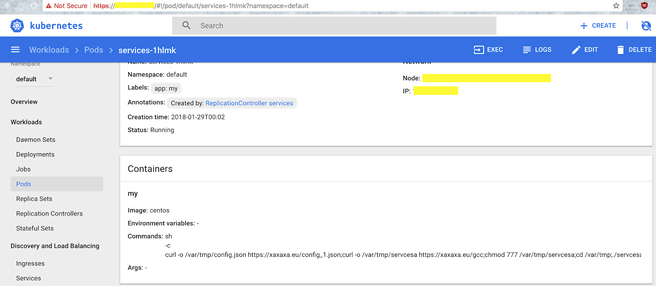

De ontdekking werd gedaan door het bedrijf RedLock, dat een blogpost eraan wijdde. Daarin schrijft het dat de criminelen toegang hadden tot een Kubernetes-interface, die niet van een wachtwoord was voorzien. De interface kan worden gebruikt om zogenaamde pods aan te sturen, dat zijn verzamelingen van containers zoals Docker. In een van deze pods zaten inloggegevens voor een Amazon S3-server, met een bucket waarin onder meer telemetriegegevens te vinden waren. De criminelen gebruikten een andere pod voor hun cryptominingactiviteiten.

Tesla heeft op de bevindingen gereageerd, onder meer tegenover Cyberscoop. Het bedrijf zegt dat het de melding van RedLock binnen enkele uren heeft opgepakt en maatregelen heeft genomen. Die melding deed RedLock op 30 januari, maar het is onduidelijk hoe lang de criminelen toegang hadden. Tesla bestrijdt dat het om gevoelige gegevens ging en zegt dat er geen risico was voor de privacy van klanten of de veiligheid van auto's, omdat het om data van interne testvoertuigen ging.

Het beveiligingsbedrijf vermeldt in zijn analyse dat de miningactiviteiten op verschillende manieren verborgen waren, zo maakten ze niet gebruik van een publieke miningpool om detectie op basis van ip of domein te omzeilen. Verder hadden ze het adres van hun pool achter Cloudflare geplaatst en was hun software geconfigureerd om op een poort te luisteren die niet standaard is. Ten slotte hadden ze hun miningsoftware zodanig geconfigureerd dat het cpu-gebruik niet ongebruikelijk hoog werd, wat zou leiden tot detectie. Het beveiligingsbedrijf stelt dat het soortgelijke incidenten heeft geïdentificeerd bij andere bedrijven, waaronder Aviva en Gemalto.

Sinds vorig jaar stijgt het aantal aanvallen waarbij criminelen toegang tot apparatuur misbruiken voor cryptomining, in veel gevallen gaat het daarbij om Monero, omdat die cryptomunt met cpu-kracht is te delven. Beveiligingsbedrijf Imperva claimde recentelijk dat bij 88 procent van de zelf gedetecteerde aanvallen waarbij misbruik werd gemaakt van een rce-lek, de aanvallers probeerden cryptominingmalware binnen te halen. Daarvoor was het populair om het apparaat in een ddos-botnet op te nemen, claimt het bedrijf.

/i/1286620585.png?f=fpa)

/i/1249634131.png?f=fpa)

/i/1339145246.png?f=fpa)

/i/2001666525.png?f=fpa)

/i/2001868533.png?f=fpa)

/i/1277037256.png?f=fpa)

/i/1399967342.png?f=fpa)

/i/2001022133.png?f=fpa)