Onderzoekers van beveiligingsbedrijf Malwarebytes hebben een cryptomining-campagne ontdekt, die Android-gebruikers naar een captcha-pagina doorverwijst waar het apparaat wordt ingezet voor mining. De geïdentificeerde domeinen trekken veel dagelijkse bezoekers.

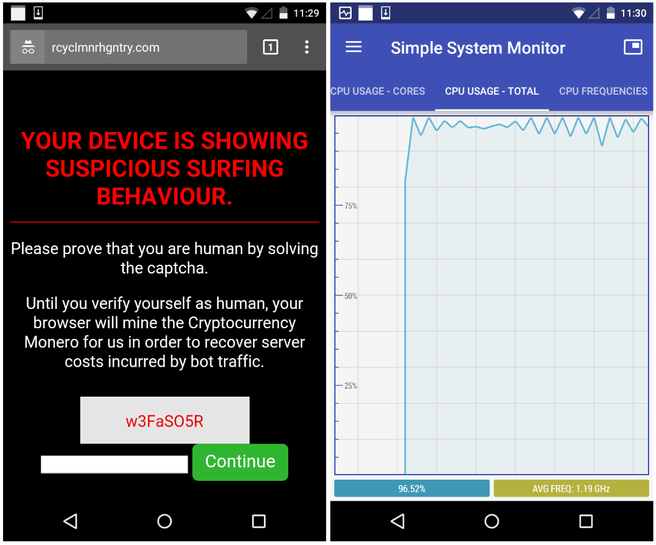

De onderzoekers melden dat ze de campagne op het spoor kwamen toen ze een andere malwarecampagne onderzochten. In het huidige geval gaat het om een vorm van drive-by mining, waarbij de cpu van het apparaat van de gebruiker zonder zijn medeweten wordt ingezet voor het delven van cryptovaluta, in dit geval Monero. De ontdekte campagne gebruikt daarvoor een captcha-pagina, waar Android-gebruikers naar verwezen worden vanaf bepaalde domeinen. Daar moeten ze een code invoeren omdat hun apparaat 'verdacht surfgedrag vertoont'. Tegelijkertijd wordt de volledige cpu-capaciteit van hun apparaat gebruikt om op de achtergrond Monero te delven via de dienst Coinhive.

Malwarebytes schat dat omgeleide gebruikers gemiddeld vier minuten op de pagina doorbrengen. Op basis van onderzoek van SimilarWeb concluderen ze dat de vijf geïdentificeerde domeinen waarnaar wordt doorverwezen in totaal ongeveer 800.000 bezoeken per dag genereren. Omdat de ARM-processoren van mobiele apparaten maar een gematigde hashrate kunnen bieden en bezoekers niet lang op de captcha-pagina blijven, schat het bedrijf dat de inkomsten van de campagne niet groter kunnen zijn dan een paar duizend euro per maand. Het eerste domein werd in november van vorig jaar geregistreerd.

Volgens het beveiligingsbedrijf heeft cryptojacking, zoals de techniek ook wel wordt genoemd, de afgelopen maanden een grote groei doorgemaakt. Dat geldt ook voor mobiele apparaten. Zo ontdekte bijvoorbeeld Kaspersky een kwaadaardige app die onder meer een cryptominer aan boord had. Maandag bleek verder dat er een cryptominer aanwezig was in een populaire toegankelijkheidsplug-in. Tweakers schreef in november een artikel over het verschijnsel.

Afbeelding via Malwarebytes

:strip_icc():strip_exif()/i/2001711717.jpeg?f=fpa_thumb)

/i/1241509515.png?f=fpa)

/i/1369161125.png?f=fpa)

/i/2001666525.png?f=fpa)

/i/2001868533.png?f=fpa)

:strip_exif()/i/1297349685.gif?f=fpa)

/i/2000658159.png?f=fpa)

/i/1339145246.png?f=fpa)

/i/2000969921.png?f=fpa)

/i/1399967342.png?f=fpa)