Google-beveiligingsonderzoeker Tavis Ormandy claimt een op afstand te gebruiken lek in de populaire wachtwoordmanager LastPass te hebben gevonden. Volgens hem gaat het om een 'complete remote compromise'.

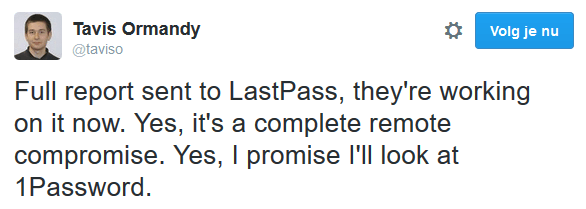

Er zijn nog geen verdere details over de kwetsbaarheid bekend, de onderzoeker heeft tot nu toe alleen via Twitter laten weten dat hij een rapport met zijn bevindingen naar LastPass heeft gestuurd. Het lijkt erop dat hij het lek in korte tijd heeft gevonden, omdat hij vijf uur na de aankondiging dat hij naar kwetsbaarheden in de software gaat zoeken de betreffende tweet uitstuurde.

Er zijn nog geen verdere details over de kwetsbaarheid bekend, de onderzoeker heeft tot nu toe alleen via Twitter laten weten dat hij een rapport met zijn bevindingen naar LastPass heeft gestuurd. Het lijkt erop dat hij het lek in korte tijd heeft gevonden, omdat hij vijf uur na de aankondiging dat hij naar kwetsbaarheden in de software gaat zoeken de betreffende tweet uitstuurde.

Het lijkt erop dat het om een ernstig lek gaat, dat waarschijnlijk het op afstand uitlezen van wachtwoorden mogelijk maakt. De onderzoeker belooft ook naar het alternatief 1Password te kijken en de software op kwetsbaarheden te onderzoeken. Ormandy vindt regelmatig lekken in verschillende producten, waaronder die van AVG, Trend Micro en Comodo. Het is te verwachten dat LastPass binnenkort met een patch en bijbehorende uitleg komt.

Update, 12.30 uur: Zoals tweaker MarkH NL opmerkt, heeft een andere onderzoeker woensdag eveneens een kwetsbaarheid in LastPass gepubliceerd. Deze is inmiddels echter binnen een dag door het LastPass-team opgelost, zo schrijft hij in een blogpost. Het lijkt daarom niet om dezelfde kwetsbaarheid te gaan. Het lek had te maken met de AutoFill-functie van LastPass, die url's op een verkeerde manier verwerkte. Daardoor kon de onderzoeker de LastPass-extensie zover krijgen om wachtwoorden voor een url te tonen, terwijl hij zich in werkelijkheid op een ander domein bevond.

Update, 20.35 uur: LastPass heeft een fix uitgebracht voor het lek. De kwetsbaarheid zat in de Firefox-addon van versie 4.0 van de wachtwoordmanager. Gebruikers van versie 3.0 of andere browsers zijn niet getroffen.

:strip_exif()/i/1297327598.gif?f=fpa)

/i/2001097203.png?f=fpa)

/i/2000902263.png?f=fpa)

:strip_exif()/i/1295863875.gif?f=fpa)

/i/1288947414.png?f=fpa)

:strip_exif()/i/1295943884.gif?f=fpa)

/i/2000964569.png?f=fpa)

:strip_exif()/i/1345729991.gif?f=fpa)

/i/1383148692.png?f=fpa)

/i/1376904870.png?f=fpa)

/i/1356010081.png?f=fpa)

/i/1355563437.png?f=fpa)

/i/1322906615.png?f=fpa)

/i/1359725228.png?f=fpa)

:strip_exif()/i/1358328608.jpeg?f=fpa)