Twee onderzoekers van de Finse universiteit van Aalto hebben op Def Con aanvallen op wachtwoordmanagers en FIDO-sleutels laten zien door gebruik te maken van de communicatie tussen processen op een computer. De aanval is bijvoorbeeld mogelijk via een gastaccount.

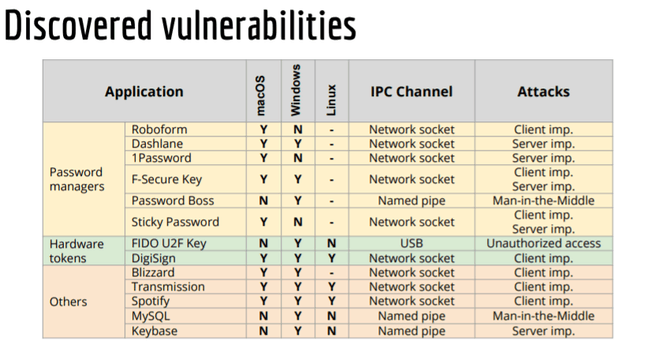

De twee onderzoekers die hun bevindingen presenteerden, Sid Rao en Thanh Bui, zeggen dat die communicatie verloopt via inter-process communication. Met hun onderzoek tonen ze aan dat een aanvaller zonder rechten, bijvoorbeeld gebruikmakend van een gastaccount op een gedeelde computer of een remote desktop-verbinding, de communicatie tussen processen van een andere gebruiker kan afluisteren. In hun onderzoek richtten ze zich op communicatie via netwerksockets, usb en named pipes.

Die eerste manier illustreerden ze via een aanval op wachtwoordmanagers, waarvan 1Password de meest bekende is. Zo is er een versie van 1Password waarbij een browserextensie communiceert met een desktopapp, die fungeert als een lokale websocketserver. Er vindt een uitgebreide controle door de server, oftewel de app, plaats om te verifiëren dat hij inderdaad met een legitieme cliënt te maken heeft. Die controle vindt echter niet omgekeerd plaats, waardoor de onderzoekers zich konden voordoen als de server. Die ontvangt informatie die een gebruiker invult in formuliervelden op webpagina's via de browserextensie. Op deze manier konden de onderzoekers op macOS de ingevulde gegevens buitmaken, zoals ze toonden in een demo.

Volgens de onderzoekers heeft 1Password de kwetsbaarheid inmiddels gedicht. Ze toonden ook een aanval waarbij een aanvaller een bevestiging van een FIDO-beveiligingssleutel kan onderscheppen, die via usb is aangesloten. Daarbij gaan ze er wel van uit dat de aanvaller al beschikt over het wachtwoord van zijn doelwit. Dit vult de aanvaller in en wacht op het verzoek de sleutel in de usb-poort te steken en kort aan te raken voor bevestiging. Door het verzoek van de browser in een hoge frequentie door te sturen naar de sleutel, is de kans volgens de onderzoekers hoog dat ze de bevestiging onderscheppen zodra het doelwit daadwerkelijk op een willekeurige site inlogt met de sleutel. Deze methode werkt doordat op Windows usb hid-apparaten door elk gebruikersproces benaderd kunnen worden.

Als mogelijke tegenmaatregelen noemden de onderzoekers het beperken van het aantal gebruikers op één systeem en het uitschakelen van ssh en remote desktop-toepassingen. Ook zou het denkbaar zijn cryptografische bescherming toe te passen.

:strip_exif()/i/2002533938.jpeg?f=fpa)

/i/1338713936.png?f=fpa)

:strip_exif()/i/2002007949.jpeg?f=fpa)

:strip_exif()/i/1265195729.gif?f=fpa)

/i/2001097203.png?f=fpa)