Lenovo adviseert klanten om de Accelerator Application die het bedrijf voorinstalleert op laptops en desktops te verwijderen. Onderzoekers toonden aan dat kwaadwillenden de verbinding die de applicatie maakt, onder omstandigheden kunnen gebruiken om malware te injecteren.

Lenovo wijst met een security advisory op de kwetsbaarheid. Het lek kan volgens de fabrikant misbruikt worden door een aanvaller met man-the-middle-capaciteiten om op afstand code uit te voeren op getroffen systemen. In de praktijk moet een aanvaller toegang hebben tot het lokale netwerk voor een geslaagde aanval, zoals bij openbare hotspots of een door hem opgezet open netwerk. De kwetsbaarheid zit in het updatemechanisme van de Lenovo Accelerator, waarmee de software verbinding met de server van de fabrikant maakt om na te gaan of er updates zijn. De Lenovo Accelerator Application is bedoeld om andere programma's die Lenovo meelevert op zijn Windows 10-systemen sneller op te starten. Lenovo raadt nu aan het programma te verwijderen.

De applicatie werd op 46 laptopmodellen met Windows 10, waaronder Flex-, Yoga-, Erazer- en Miix-systemen, meegeleverd. Daarnaast stond de software standaard op 25 verschillende soorten desktopsystemen, waaronder IdeaCentre-modellen. Volgens Lenovo stond de software niet op ThinkPads en ThinkStations.

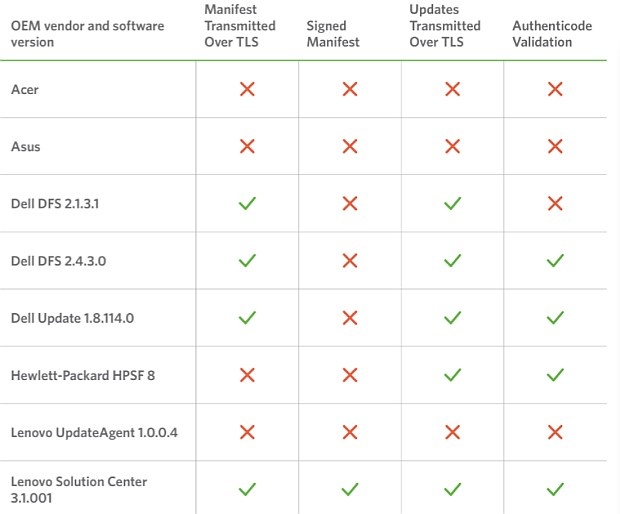

Het lek kwam aan het licht door onderzoek van Duo Security. Dat bedrijf ondervond dat veel updatemechanismes van applicaties die fabrikanten meeleveren, niet gebruikmaken van tls en ook geen validatie bieden voor Microsoft Authenticode Certificates. Onder andere Lenovo's UpdateAgent 1.0.0.4 deed dit niet, maar ook bij Asus, Acer, Dell en HP trof het bedrijf onvolkomenheden aan die triviaal te misbruiken waren. Niet duidelijk is welke stappen die bedrijven hebben genomen.

Dell en Lenovo kwamen eerder negatief in het nieuws dankzij de mogelijkheden die voorgeïnstalleerde software aan kwaadwillenden boden. Vooral Lenovo kwam onder vuur te liggen toen de SuperFish-adware ssl-verkeer bleek te kapen met een ssl-certificaat waarvan de private key te achterhalen was. Dat maakte dat een man-in-the-middle-aanval zelfs tot inzage in https-verkeer kon leiden. Een jaar geleden werd Lenovo ook al eens op de vingers getikt wegens een lek in een updatetool.

/i/1351592591.png?f=fpa)

:strip_exif()/i/1286274802.jpeg?f=fpa)

:strip_exif()/i/2000671142.jpeg?f=fpa)

/i/1316504693.png?f=fpa)

:strip_exif()/i/1134409850.gif?f=fpa)

/i/1317116716.png?f=fpa)

:strip_exif()/i/1316217680.gif?f=fpa)

/i/1291905847.png?f=fpa)

:strip_exif()/i/1253004420.gif?f=fpa)

:strip_exif()/i/1345729991.gif?f=fpa)

/i/1277037256.png?f=fpa)

:strip_exif()/i/1201551272.gif?f=fpa)

/i/1286286934.png?f=fpa)