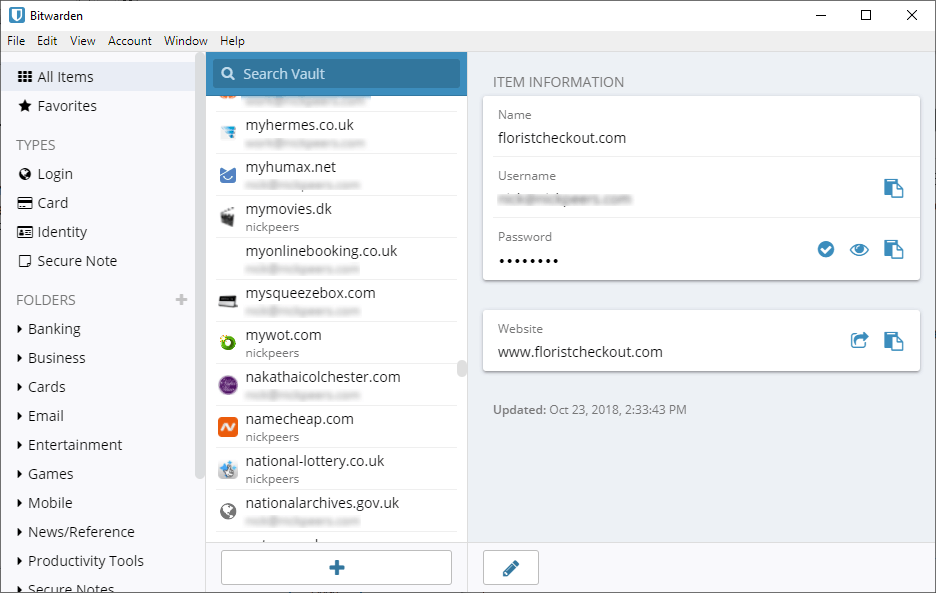

Bitwarden is een crossplatform- en opensourcewachtwoordbeheerdienst die persoonlijke gegevens in een versleutelde digitale kluis opslaat. Het is in de basis gratis te gebruiken en voor een klein bedrag per jaar is er toegang tot diverse extra's, zoals het kunnen opslaan van totp-codes, inloggen met een YubiKey en opslagcapaciteit voor bijlagen. Bitwarden is beschikbaar online, als desktopclient, als mobiele app en als plug-in voor diverse webbrowsers. De changelog voor versie 2024.1.2 laat de volgende veranderingen en verbeteringen zien:

Bitwarden is een crossplatform- en opensourcewachtwoordbeheerdienst die persoonlijke gegevens in een versleutelde digitale kluis opslaat. Het is in de basis gratis te gebruiken en voor een klein bedrag per jaar is er toegang tot diverse extra's, zoals het kunnen opslaan van totp-codes, inloggen met een YubiKey en opslagcapaciteit voor bijlagen. Bitwarden is beschikbaar online, als desktopclient, als mobiele app en als plug-in voor diverse webbrowsers. De changelog voor versie 2024.1.2 laat de volgende veranderingen en verbeteringen zien:

Password ManagerAdmin Console

- Passkey storage for self-hosted: Passkeys can now be stored in self-hosted Bitwarden servers (see here).

- More collections permissions via Public API: You can now use the Public API to hide passwords from users for any collection (see here).

:strip_exif()/i/2003879068.png?f=thumbmedium)