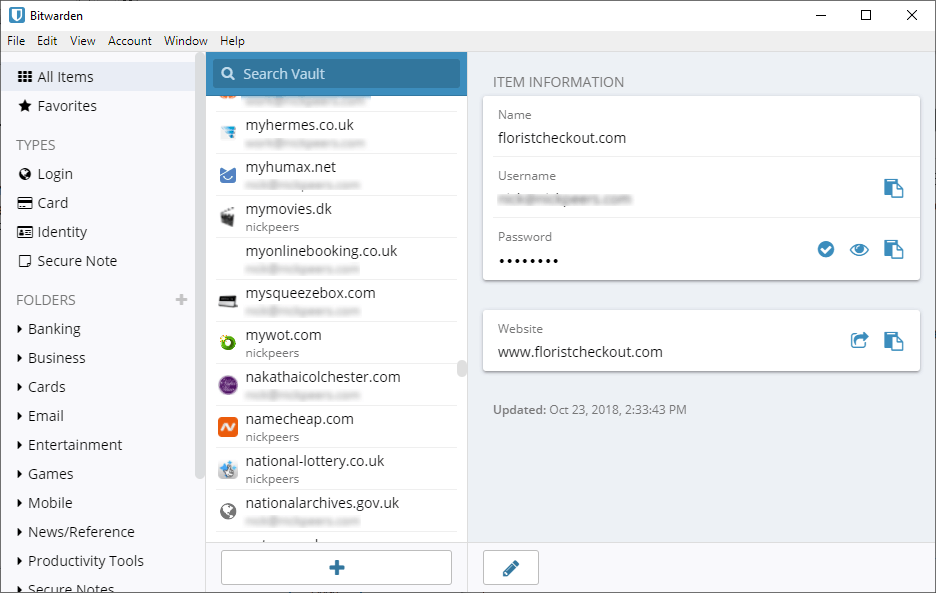

Bitwarden is een crossplatform en opensource wachtwoordbeheerdienst die persoonlijke gegevens in een versleutelde digitale kluis opslaat. Het is in de basis gratis te gebruiken en voor een klein bedrag per jaar is er toegang tot diverse extra's zoals het kunnen opslaan van totp-codes, inloggen met een YubiKey en opslagcapaciteit voor bijlagen. Bitwarden is beschikbaar online, als desktopclient, als mobiele app en als plug-in voor diverse webbrowsers. In versie 2025.3.0 zijn de volgende veranderingen en verbeteringen aangebracht:

Bitwarden is een crossplatform en opensource wachtwoordbeheerdienst die persoonlijke gegevens in een versleutelde digitale kluis opslaat. Het is in de basis gratis te gebruiken en voor een klein bedrag per jaar is er toegang tot diverse extra's zoals het kunnen opslaan van totp-codes, inloggen met een YubiKey en opslagcapaciteit voor bijlagen. Bitwarden is beschikbaar online, als desktopclient, als mobiele app en als plug-in voor diverse webbrowsers. In versie 2025.3.0 zijn de volgende veranderingen en verbeteringen aangebracht:

My AccountPassword Manager

- Verification of new devices, grace period for new accounts: Newly created accounts will be exempt from new device login protection for the first 24 hours after account creation. Learn more here.

Admin Console

- Login request banner notifications: Login with device requests will now prompt a banner notification to appear in the web app while pending approval. Learn more about login with device here.

Self-hosting

- Domain verification renamed: Domain verification, available for Enterprise organizations, has been renamed to "claimed domains". Learn more here.

- Claimed accounts: When an Enterprise organization claims a domain, any member accounts with emails that match the domain will now be claimed by the organization, allowing account deletion by administrators. Claimed accounts also have a few other restrictions on account actions. Learn more here.

- Unassigned items in reports: Organization-owned items not assigned to a collection are now listed with interactive links for further review in organization vault health reports.

- Move to GitHub Container Registry: Container images have been moved from Docker Hub to GitHub Container Registry. If you're deploying with a method that doesn't use the

bitwarden.shorbitwarden.ps1scripts, update image references to GitHub Container Registry URLs (e.g.ghcr.io/bitwarden/image_name:version).

:strip_exif()/i/2003879068.png?f=thumbmedium)