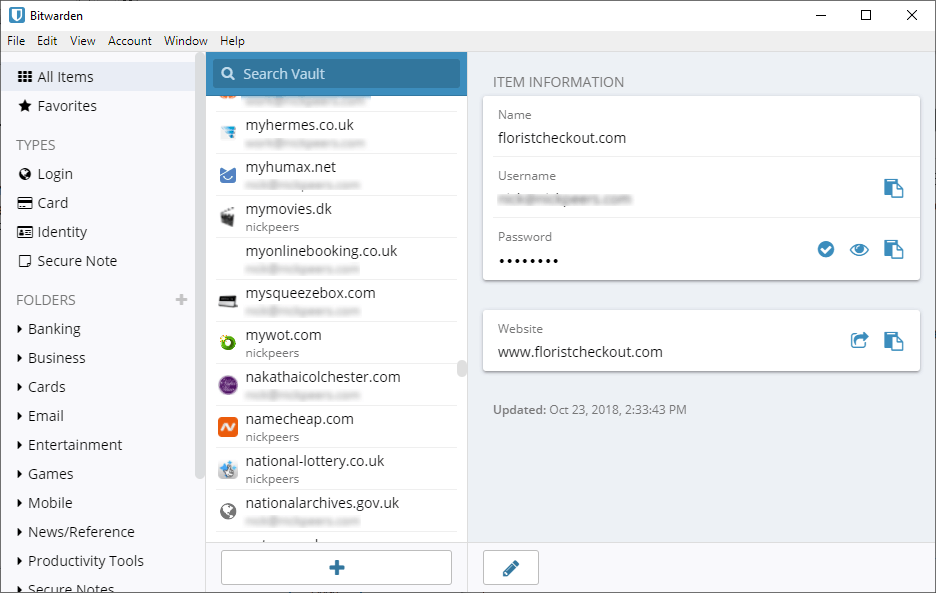

Bitwarden is een crossplatform en opensource wachtwoordbeheerdienst die persoonlijke gegevens in een versleutelde digitale kluis opslaat. Het is in de basis gratis te gebruiken en voor een klein bedrag per jaar is er toegang tot diverse extra's zoals het kunnen opslaan van totp-codes, inloggen met een YubiKey en opslagcapaciteit voor bijlagen. Bitwarden is beschikbaar online, als desktopclient, als mobiele app en als plug-in voor diverse webbrowsers. In versie 2025.8.0 zijn de volgende veranderingen en verbeteringen aangebracht:

Bitwarden is een crossplatform en opensource wachtwoordbeheerdienst die persoonlijke gegevens in een versleutelde digitale kluis opslaat. Het is in de basis gratis te gebruiken en voor een klein bedrag per jaar is er toegang tot diverse extra's zoals het kunnen opslaan van totp-codes, inloggen met een YubiKey en opslagcapaciteit voor bijlagen. Bitwarden is beschikbaar online, als desktopclient, als mobiele app en als plug-in voor diverse webbrowsers. In versie 2025.8.0 zijn de volgende veranderingen en verbeteringen aangebracht:

Admin ConsolePassword Manager

- Remove card item type policy: An enterprise policy was added that allows enterprise organizations to restrict the use of the card item type. Learn more here.

- Inline autofill password generator improvements: The inline autofill password generator will now immediately offer to save the generated password as a new login item. Learn more about the inline autofill here.

- Improved Item view: New improvements to viewing vault items have been added. Updates include favicons and other important information presented at the top of the vault item. Learn more about vault items here.

- HTTPS now required on Android: The Android Password Manager app now requires connection to a server using HTTPS. This change will only affect users who are self-hosting a Bitwarden server without a SSL/TLS certificate. Learn more about certificates here.

:strip_exif()/i/2003879068.png?f=thumbmedium)