Criminelen hebben enkele dagen lang malware verspreid via de officiële website van de Linux-distro Xubuntu. Inmiddels is de malafide downloadlink offline gehaald en wordt er aan een oplossing gewerkt. Het is niet duidelijk hoeveel mensen getroffen zijn door de cyberaanval.

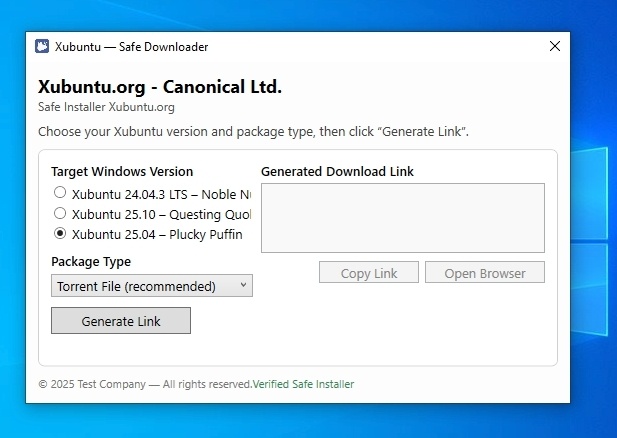

Volgens gebruikers op Reddit werd via de officiële website van Xubuntu een bestand gedeeld met de naam 'XubuntuSafeDownload.zip'. Eenmaal uitgepakt kregen gebruikers een .exe-bestand te zien waarmee naar verluidt malware werd geïnstalleerd om cryptovaluta-adressen uit het klembord te kopiëren. Een .exe-bestand is voor Linux-gebruikers vermoedelijk opvallend, omdat distributies in principe altijd als .iso-bestand geleverd worden en niet als Windows-executable.

Uit een verklaring van een van de makers van de Ubuntu-fork blijkt dat er een fout is gemaakt met betrekking tot de hostingomgeving. Mogelijk zijn criminelen via die weg het systeem binnengedrongen, maar de makers geven geen verdere details over het incident. De downloadpagina van het besturingssysteem toont op het moment van schrijven de versie Xubuntu 24.04. Deze versie kwam in april 2024 uit. De nieuwste versie van het OS is 25.10.

:strip_exif()/i/2004648164.jpeg?f=fpa)

/i/2004628228.png?f=fpa)

/i/1404731990.png?f=fpa)

/i/1268734198.png?f=fpa)

:strip_exif()/i/1297428829.gif?f=fpa)