De FIDO Alliance heeft aangekondigd dat Android per direct is gecertificeerd voor de FIDO2-standaard. Gebruikers van Android 7.0 of latere versies kunnen zo biometrisch inloggen op apps en sites die FIDO2 ondersteunen.

Na een Google Play Services update bij Android 7.0 of latere versies is de ondersteuning voor FIDO2 een feit, meldt de FIDO Alliance. Daardoor kunnen gebruikers bijvoorbeeld van hun vingerafdrukscanner of hardwarematige beveiligingssleutel gebruikmaken om in te loggen bij Android-apps of websites die het protocol ondersteunen. Ontwikkelaars kunnen met behulp van een api-call hun site of app ondersteuning geven voor de authenticatiestandaard.

De FIDO Alliantie wijst erop dat met de komst van certificering voor Android het aantal potentiële gebruikers voor de standaard enorm toeneemt en dat browsers als Google Chrome, Microsoft Edge en Mozilla Firefox ook al FIDO2-ondersteuning hebben. "Nu is het tijd dat ontwikkelaars hun gebruikers van het risico en de lasten van wachtwoorden bevrijden en FIDO-authenticatie integreren", stelt Brett McDowell, topman van de alliantie.

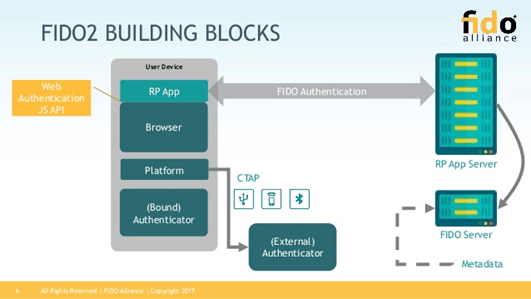

FIDO2 combineert de Web Authentication-specificatie van de W3C met zijn Client to Authenticator Protocol. FIDO staat voor Fast IDentity Online en is in 2012 opgericht om tot een open en interoperabele standaard te komen die alternatieven voor wachtwoorden voor online-authenticatie mogelijk moeten maken. De standaard werd in 2015 bij W3C ingediend, na afronding van de eerste specificatie op basis van UAF en U2F, in 2014.

/i/2003579294.png?f=fpa)

/i/2003077418.png?f=fpa)

:strip_exif()/i/2002533938.jpeg?f=fpa)

:strip_exif()/i/1398151713.jpeg?f=fpa)

/i/2002234353.png?f=fpa)

/i/2001753841.png?f=fpa)

/i/1201005219.png?f=fpa)