Een verzameling met 773 miljoen e-mailadressen en 21 miljoen unieke wachtwoorden heeft openbaar online gestaan. Dat zegt de oprichter van Have I Been Pwned, die de verzameling heeft toegevoegd aan zijn site.

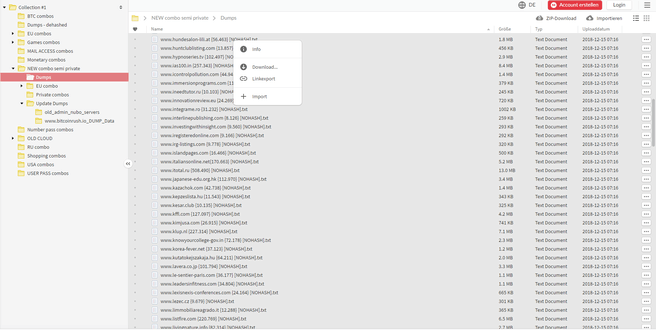

De verzameling stond op webopslag Mega en een link was te vinden op een populair forum, meldt Troy Hunt. De collectie is nu offline en het is onbekend naar welk forum hij verwijst. De informatie komt uit veel verschillende bronnen en heeft daarom de naam Collection #1 gekregen.

In totaal bevatte de collectie bijna drie miljard records, maar veel daarvan bleken niet uniek. Na het opschonen bleven er 772.904.991 unieke mailadressen over. In de lijst van getroffen databases staan die van elf .nl-sites, maar geen daarvan is een grote of bekende site.

Het lijkt in alle gevallen te gaan om hacks van minstens drie jaar oud, waardoor het bij de wachtwoorden veelal gaat om oude wachtwoorden. Hunt raadt als gebruikelijk aan om een wachtwoordmanager te gebruiken, wachtwoorden geregeld te vernieuwen en waar mogelijk tweetrapsauthenticatie te gebruiken.

/i/2003430202.png?f=fpa)

/i/2003551632.png?f=fpa)

/i/1338713936.png?f=fpa)

/i/1343753298.png?f=fpa)

/i/1369161125.png?f=fpa)

/i/2000570030.png?f=fpa)

:strip_exif()/i/2002024187.jpeg?f=fpa)

/i/2001719489.png?f=fpa)