Vliegtuigbouwer Boeing is woensdag getroffen door de WannaCry-ransomware, die vooral halverwege vorig jaar toesloeg. Volgens het bedrijf bleef de schade beperkt, hoewel een interne memo aanvankelijk anders deed vermoeden.

Een woordvoerder van het bedrijf zegt tegen de krant The Seattle Times dat uit een definitief onderzoek zou zijn gebleken dat de infectie beperkt was gebleven 'tot enkele computers'. "We hebben patches uitgevoerd. Er was geen sprake van onderbreking van ons 777-vliegtuigprogramma of andere programma's", aldus de woordvoerder. Ze weerspreekt de berichtgeving niet dat het ging om de WannaCry-malware. Het bedrijf maakt niet bekend hoe de infectie in eerste instantie heeft kunnen plaatsvinden. Mounir Hahad van Juniper Networks zegt tegen de krant dat het mogelijk is dat de originele WannaCry-malware op een computer aanwezig was zonder internetverbinding. Daardoor werkt de gevonden 'killswitch' niet. Als de computer wordt herstart, gaat het infectieproces door, aldus Hahad.

Een interne Boeing-memo, die kort na de eerste infectie was uitgestuurd en die door de krant was ingezien, schetste een ander beeld van de verspreiding van de malware. Zo schreef Mike VanderWel, chief engineer, in het document dat het een situatie voor 'alle hens aan dek was'. De infectie zou zich snel verspreiden en hij zou gehoord hebben dat de assemblagetools voor de 777-vliegtuigen offline waren gegaan. Bovendien sprak hij de angst uit dat de malware zich naar de vliegtuigsoftware zou kunnen uitbreiden, wat door de beveiligingsexperts die de krant sprak, als zeer onwaarschijnlijk wordt bestempeld. Het incident zou een respons als 'bij de batterijen' vereisen, waarmee VanderWel doelde op het probleem uit 2013 waarbij accu's van 787-toestellen vlam vatten.

Jake Williams van beveiligingsbedrijf Rendition Infosec, ook bekend als MalwareJake, zegt tegen de krant dat het incident bij Boeing niet op zichzelf staat en dat hij bekend is met drie andere gevallen met fabricagebedrijven, waarvan twee in de VS. In één geval duurde de uitval 24 uur, in een ander geval 96 uur. In beide gevallen zouden configuratiebestanden verloren zijn gegaan en moesten systemen opnieuw worden geïnstalleerd, zodat de productie kon worden hervat. Williams verwacht dat het Boeing-incident niet het laatste zal zijn.

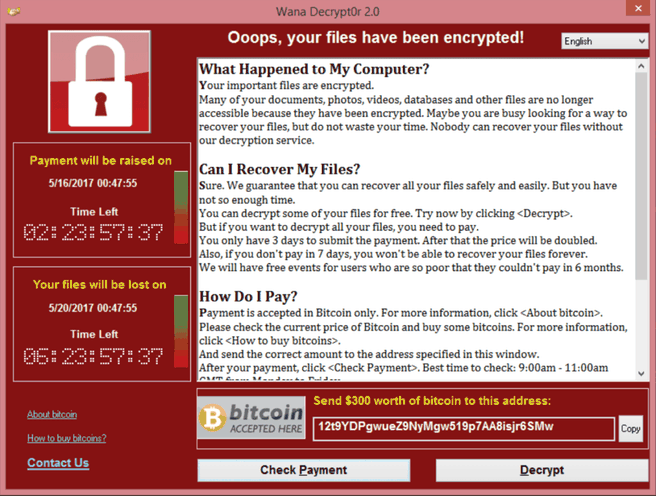

De WannaCry-ransomware verspreidde zich snel in mei 2017 en trof verschillende internationale organisaties. Volgens de VS is Noord-Korea verantwoordelijk voor de verspreiding van de malware. Microsoft bracht in maart van vorig jaar patches uit voor de kwetsbaarheid waarvan WannaCry gebruikmaakt.

/i/2000655303.png?f=fpa)

:strip_exif()/i/1265625822.gif?f=fpa)

/i/2001462189.png?f=fpa)

:strip_exif()/i/1333529431.gif?f=fpa)

/i/2001507527.png?f=fpa)