Volgens Avast waren er drie stadia bij de aanval op CCleaner van vorig jaar. Bij die laatste stap, die de aanvallers niet uitvoerden, zouden de aanvallers via de ShadowPad-tool keyloggers en een wachtwoorddief hebben willen installeren.

Hard bewijs voor de plannen voor een derde stap in de aanval hebben de Avast-onderzoekers niet, maar wel hebben ze logs geanalyseerd die op een aanvullend stadium wijzen. De onderzoekers maken details over hun onderzoek naar de CCleaner-besmetting bekend tijdens de .

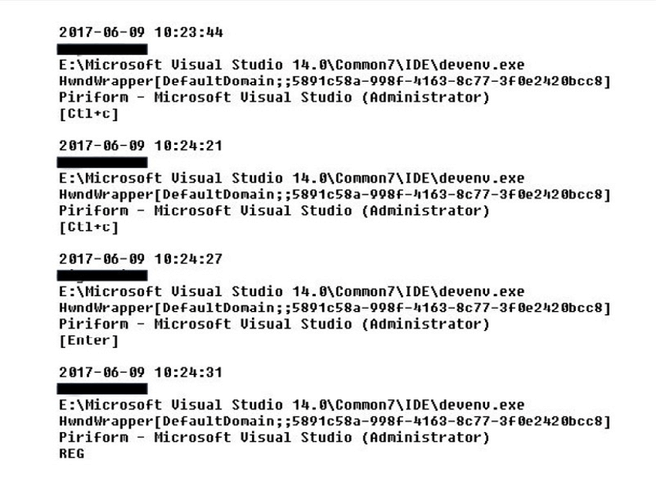

Avast is na de overname van Piriform eigenaar van de populaire opschoontool CCleaner en doet onderzoek naar de aanval op die software van september vorig jaar. Bij dat incident slaagden aanvallers erin de systemen van Piriform binnen te dringen en een backdoor aan CCleaner toe te voegen, die uit twee componenten bestond.

De eerste component had als doel om informatie zoals de naam van het getroffen systeem en geïnstalleerde software te verzamelen en te sturen naar een command and control-server. De tweede component moest code het systeem binnensmokkelen en uitvoeren. Meer dan 2,27 miljoen pc's wereldwijd hebben de aangepaste CCleaner-installer binnengehaald, maar van die geïnfecteerde systemen hebben slechts veertig pc's de tweede component gedownload.

Op vier computers binnen het Piriform-netwerk troffen de Avast-onderzoekers de -tool aan. Deze tool gebruiken kwaadwillenden om beheer over aangevallen systemen te krijgen. De onderzoekers vermoeden dat de tweede component van de aanval ShadowPad heeft binnengehaald voor een derde stadium. Verder denken ze dat Axiom, de vermeende groepering achter de aanval, banden hebben met China en zich bezighouden met economische spionage.

:strip_exif()/i/2007829312.png?f=thumbmedium)

/i/2004609716.png?f=fpa)

/i/1363360792.png?f=fpa)

/i/1277037256.png?f=fpa)

:strip_exif()/i/2001587133.jpeg?f=fpa)

:strip_exif()/i/2001412837.jpeg?f=fpa)