Cisco's beveiligingsonderdeel Talos heeft een nieuwe analyse gepubliceerd van de CCleaner-hack. Het bedrijf heeft bestanden van de command-and-controlserver van de malware in handen gekregen waaruit blijkt dat de aanvallers zich richtten op grote techbedrijven.

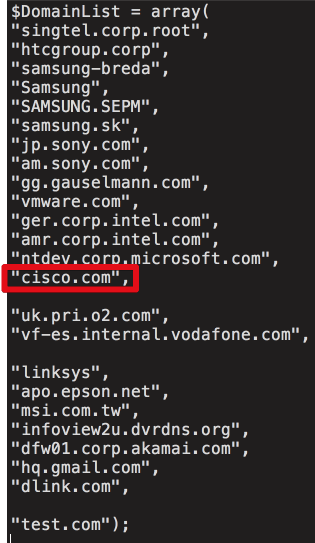

In een recente blogpost publiceert Talos een lijst met een aantal bedrijven die het doelwit waren van de vooralsnog onbekende aanvallers. Het gaat om grote techbedrijven, zoals Samsung, Sony, Google, Intel, Microsoft en Cisco zelf. Daaruit maken de onderzoekers op dat het motief waarschijnlijk economische spionage is, waarbij de geavanceerde aanvallers uit waren op intellectuele eigendom. In totaal gaat het om twintig systemen waarbij de aanvallers de tweede trap van de malware activeerden. Of dat dezelfde bedrijven waren, zegt Talos niet.

In een recente blogpost publiceert Talos een lijst met een aantal bedrijven die het doelwit waren van de vooralsnog onbekende aanvallers. Het gaat om grote techbedrijven, zoals Samsung, Sony, Google, Intel, Microsoft en Cisco zelf. Daaruit maken de onderzoekers op dat het motief waarschijnlijk economische spionage is, waarbij de geavanceerde aanvallers uit waren op intellectuele eigendom. In totaal gaat het om twintig systemen waarbij de aanvallers de tweede trap van de malware activeerden. Of dat dezelfde bedrijven waren, zegt Talos niet.

Dat gaat in tegen eerdere berichtgeving, waarin werd vermeld dat de tweede trap van de malware nooit is geactiveerd. Avast bevestigt dit in een eigen blogpost. De eerste trap bestond uit een backdoor in de CCleaner-installer, die informatie over geïnfecteerde systemen verzamelde en deze naar de aanvallers stuurde. De tweede trap bestond volgens Talos uit een bestand met de naam GeeSetup_x86.dll, dat een trojantool op het systeem installeert. Deze patcht een legitiem bestand met kwaadaardige code, waarna het mogelijk is om code in het geheugen van het systeem uit te voeren, wat detectie moet bemoeilijken.

De onderzoekers baseren hun bevindingen op bestanden van de command-and-controlserver, die wordt gebruikt om de malware op geïnfecteerde systemen aan te sturen. Ze schrijven niet op welke manier ze deze bestanden in handen hebben gekregen. De onderzoekers melden alleen dat ze in eerste instantie aan de echtheid ervan twijfelden, maar dat later bleek dat het om legitieme bestanden gaat.

Daaronder zijn bijvoorbeeld php-bestanden die dienden voor de communicatie met systemen waarop de malware aanwezig is. Verder troffen ze een MySQL-database aan, met daarin de systemen die contact hadden opgenomen met de c2-server gedurende vier dagen in september. Daarbij ging het om 700.000 systemen, waarvan 20 de tweede trap van de malware hadden ontvangen. Doordat de database een korte periode bestrijkt, bestaat de mogelijkheid dat er ook andere doelwitten waren, waarschuwt Talos.

Eerder had beveiligingsbedrijf Kaspersky al aangeduid dat de aanvallers code hadden hergebruikt die in het verleden is toegepast door leden van de zogenaamde Group 72 of Axiom-groepering, die banden zou hebben met China en zich bezighoudt met economische spionage. Volgens Talos zijn er inderdaad overeenkomsten en zou het om belangrijke informatie gaan. In de php-bestanden vond het bedrijf verwijzingen naar Chinese tijdzones, maar Talos zegt dat dit onbruikbaar is voor toeschrijving aan een bepaalde partij.

:strip_exif()/i/2003866870.jpeg?f=fpa)

:strip_exif()/i/2001587133.jpeg?f=fpa)

:strip_exif()/i/2001412837.jpeg?f=fpa)

/i/1363360792.png?f=fpa)

:strip_exif()/i/1295943884.gif?f=fpa)

:strip_exif()/i/1399535558.jpeg?f=fpa)