Piriform meldt dat de Windows-installer van de populaire opschoonsoftware CCleaner ongeveer een maand lang malware in de vorm van een backdoor bevatte. De installer was te downloaden via de site van de ontwikkelaar, die recentelijk is overgenomen door Avast.

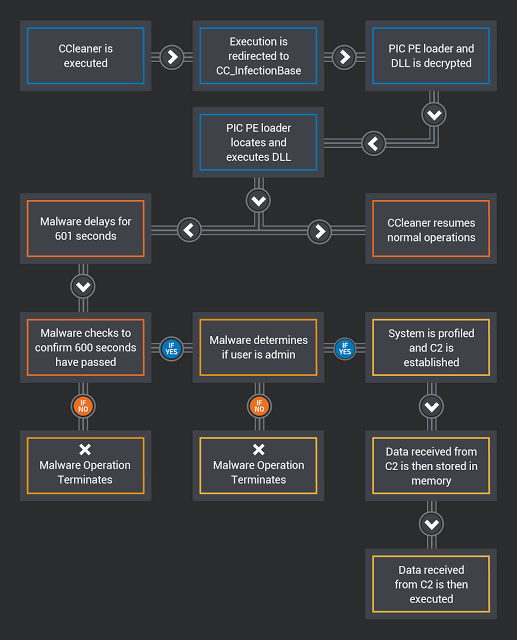

Piriform schrijft dat de geïnfecteerde versie van CCleaner het nummer 5.33.6162 draagt en geschikt is voor 32bit-Windows-systemen. Daarnaast was versie 1.07.3191 van CCleaner Cloud getroffen. Het bedrijf meldt dat het bij de malware om een backdoor gaat, die uit twee componenten bestaat. De eerste component had als doel om informatie over het geïnfecteerde systeem te verzamelen en deze terug te sturen naar een command and control-server in het beheer van de aanvallers. Daarbij ging het om informatie als de naam van de computer, draaiende processen, geïnstalleerde software en de mac-adressen van de eerste drie netwerkadapters.

De malware was in staat om vervolgens een tweede component binnen te halen en code uit te voeren, aldus het bedrijf. Cisco's beveiligingsonderdeel Talos, dat de malware naar eigen zeggen ontdekte, meldt niet precies wat de mogelijkheden ervan zijn, maar schrijft alleen dat 'het uitvoeren van verschillende kwaadaardige acties' mogelijk was. Piriform claimt dat er geen aanwijzingen zijn dat de payload van de tweede component daadwerkelijk is uitgevoerd en claimt dat activatie ervan 'zeer onwaarschijnlijk is'. Waarom dat zo is, meldt het bedrijf niet.

Zowel Piriform en Talos vermelden dat de code van de malware erop was gericht om detectie te voorkomen of in ieder geval te bemoeilijken. Talos claimt dat de kwaadaardige software aan het licht kwam tijdens de bètatest van een nieuw beveiligingsproduct. In zijn analyse schrijft het bedrijf dat het aannemelijk is dat de aanvallers toegang moeten hebben gehad tot de ontwikkelomgeving van Piriform om zo de kwaadaardige code aan de installer toe te voegen. Er was een geldig certificaat voor de installer aanwezig.

De kwaadaardige versie van CCleaner was te downloaden tussen 15 augustus en 12 september. Voor de Cloud-versie ging het om de periode tussen 24 augustus en 15 september, aldus Piriform. Het bedrijf raadt gebruikers aan om een update van de CCleaner-software uit te voeren. Talos gaat een stap verder en raadt gebruikers die de kwaadaardige versie hebben geïnstalleerd om hun Windows-systeem terug te draaien naar een tijdstip voor 15 augustus of een herinstallatie door te voeren.

Piriform schat dat drie procent van zijn CCleaner-gebruikers is getroffen. Op zijn website schrijft het bedrijf dat er 2 miljard downloads tot nu toe hebben plaatsgevonden en dat er 5 miljoen installaties per week plaatsvinden. Piriform zegt geen aannames te willen doen over de identiteit van de aanvallers en werkt samen met Amerikaanse opsporingsdiensten. Het bedrijf is recentelijk overgenomen door beveiligingsbedrijf Avast, dat eveneens een onderzoek uitvoert. Bij de huidige aanval gaat het om een zogenaamde supply chain attack, waarbij een legitiem product wordt voorzien van kwaadaardige code. Hetzelfde was bijvoorbeeld te zien bij de verspreiding van de NotPetya-malware via de boekhoudsoftware MeDoc.

Update, 12:42: Avast zegt tegen Forbes dat naar schatting 2,27 miljoen gebruikers de kwaadaardige versies hebben geïnstalleerd. De uitspraak dat de tweede component van de malware niet was uitgevoerd, baseert het bedrijf op een scan van geïnfecteerde computers waarop zijn software is geïnstalleerd. Tweaker temp00 meldt dat de aanwezigheid van een bepaalde registervermelding kan duiden op infectie.

Verloop van de malware, volgens Talos

Verloop van de malware, volgens Talos

/i/2004609716.png?f=fpa)

:strip_exif()/i/2001412837.jpeg?f=fpa)

/i/1363360792.png?f=fpa)

:strip_exif()/i/1295943884.gif?f=fpa)

:strip_exif()/i/1386852239.gif?f=fpa)

/i/1351455721.png?f=fpa)