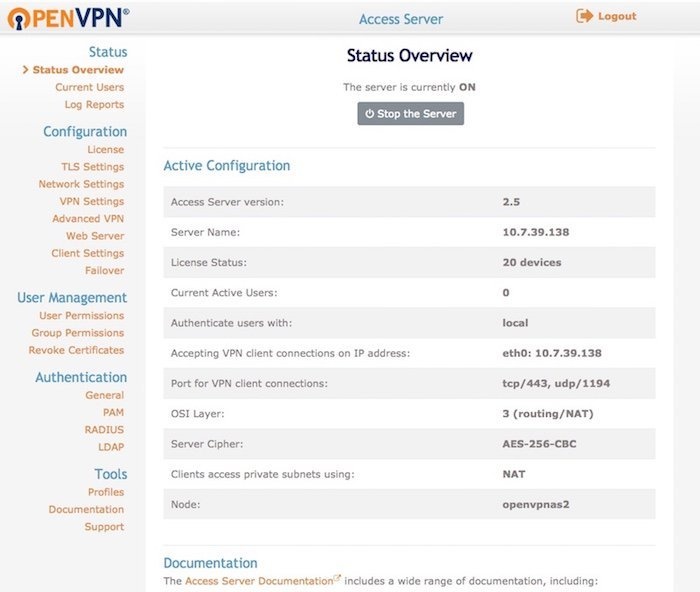

OpenVPN is een robuuste en gemakkelijk in te stellen opensource-vpn-daemon waarmee verschillende private networks aan elkaar geknoopt kunnen worden door middel van een encrypted tunnel via internet. Voor de beveiliging wordt gebruikgemaakt van de OpenSSL-library, waarmee alle encryptie, authenticatie en certificatie kunnen worden afgehandeld. De ontwikkelaars hebben versie 2.5 uitgebracht en de belangrijkste veranderingen daarin zijn hieronder voor je op een rijtje gezet.

OpenVPN is een robuuste en gemakkelijk in te stellen opensource-vpn-daemon waarmee verschillende private networks aan elkaar geknoopt kunnen worden door middel van een encrypted tunnel via internet. Voor de beveiliging wordt gebruikgemaakt van de OpenSSL-library, waarmee alle encryptie, authenticatie en certificatie kunnen worden afgehandeld. De ontwikkelaars hebben versie 2.5 uitgebracht en de belangrijkste veranderingen daarin zijn hieronder voor je op een rijtje gezet.

Faster connectionsCrypto specific changes

- Connections setup is now much faster

Server-side improvements

- ChaCha20-Poly1305 cipher in the OpenVPN data channel (Requires OpenSSL 1.1.0 or newer)

- Improved TLS 1.3 support when using OpenSSL 1.1.1 or newer

- Client-specific tls-crypt keys (–tls-crypt-v2)

- Improved Data channel cipher negotiation

- Removal of BF-CBC support in default configuration (see below for possible incompatibilities)

Network-related changes

- HMAC based auth-token support for seamless reconnects to standalone servers or a group of servers.

- Asynchronous (deferred) authentication support for auth-pam plugin

- Asynchronous (deferred) support for client-connect scripts and plugins

Linux-specific features

- Support IPv4 configs with /31 netmasks now

- 802.1q VLAN support on TAP servers

- IPv6-only tunnels

- New option –block-ipv6 to reject all IPv6 packets (ICMPv6)

Windows-specific features

- VRF support

- Netlink integration (OpenVPN no longer needs to execute ifconfig/route or ip commands)

- Wintun driver support, a faster alternative to tap-windows6

- Setting tun/tap interface MTU

- Setting DHCP search domain

- Allow unicode search string in –cryptoapicert option

- EasyRSA3, a modern take on OpenVPN CA management

- MSI installer

:fill(white):strip_exif()/i/2003549196.jpeg?f=thumbmedium)