Versie 16 van Nextcloud is uitgekomen. Met dit programma is het mogelijk om in eigen beheer cloudopslag te draaien. Nextcloud is ontstaan nadat een groot aantal ontwikkelaars bij ownCloud zijn weggelopen en opnieuw zijn begonnen. Alle onderdelen, inclusief de enterprisefunctionaliteit, worden als open source aangeboden en het verdienmodel is gelijk aan wat Red Hat doet, namelijk het leveren van betaalde ondersteuning voor grote klanten. Nextcloud belooft verder een zogenaamde drop-in replacement, die het mogelijk maakt om eenvoudig van ownCloud naar Nextcloud over te stappen. De release notes voor deze uitgave kan hieronder worden gevonden.

Versie 16 van Nextcloud is uitgekomen. Met dit programma is het mogelijk om in eigen beheer cloudopslag te draaien. Nextcloud is ontstaan nadat een groot aantal ontwikkelaars bij ownCloud zijn weggelopen en opnieuw zijn begonnen. Alle onderdelen, inclusief de enterprisefunctionaliteit, worden als open source aangeboden en het verdienmodel is gelijk aan wat Red Hat doet, namelijk het leveren van betaalde ondersteuning voor grote klanten. Nextcloud belooft verder een zogenaamde drop-in replacement, die het mogelijk maakt om eenvoudig van ownCloud naar Nextcloud over te stappen. De release notes voor deze uitgave kan hieronder worden gevonden.

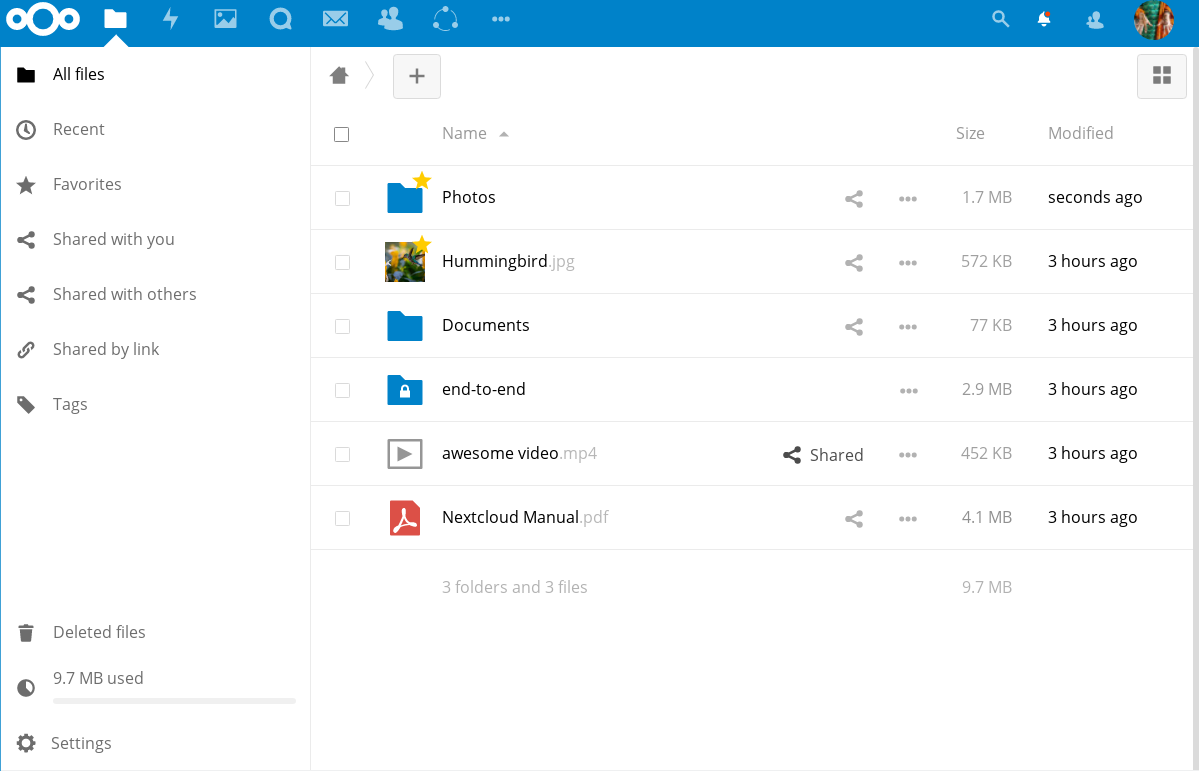

ChangesNextcloud 16 is smarter than ever, with machine learning to detect suspicious logins and offering clever recommendations. Group Folders now sport access control lists so system administrators can easily manage who has access to what in organization-wide shares. We also introduce Projects, a way to easily relate and find related information like files, chats or tasks.

As this is a major release, the changelog is very long. Find an overview of what has been improved in this series of blog posts:

:fill(white):strip_exif()/i/2001374971.jpeg?f=thumbmedium)