Voor de windows scripters, windows commandline en windows programmeurs.

Hieronder volgt een lap text, mijn excuses voor dit.

Het gaat allemaal over de {PASSWORD_ENC} optie en commandline gebruik mbt keepass.

{PASSWORD_ENC} is de door keepass geencrypte password van de .KDBX, mocht deze {PASSWORD_ENC} en .kdbx op

een andere machine gebruikt worden dan de machine waarop de {PASSWORD_ENC} gegenereerd is dan wordt er geen toegang gegeven

tot de .kdbx! + nog 2 extra tips aan het einde van de lap text.

Mocht je meer willen weten over de commandline of over {PASSWORD_ENC} lees dan verder.

Je kan keepass ook gebruiken in de volgende modes

- commandline:

https://keepass.info/help/base/cmdline.html

- scripting:

https://keepass.info/help/v2_dev/scr_index.html

De scripting mode bevat opzich zelf ook weer 2 opties:

https://keepass.info/help/v2_dev/scr_index.html

- De eerste optie "Single Command Operations" gebruikt de plugin KPScript.exe

https://keepass.info/help/v2_dev/scr_sc_index.html

- De tweede optie "KPS Script Files", dit laat ik achterwege omdat dit veel complexer is.

https://keepass.info/help/v2_dev/scr_kps_index.html

KPS files zijn C# bestanden die ingeladen, gecompileerd en uitgevoerd worden door de KPScript.exe

De KPScript.exe kan je hier vinden:

https://keepass.info/plugins.html#kpscript

Voor commandline gebruik kan je windows CMD of Windows PowerShell gebruiken.

Je kan het ook in je BATCH scripts gebruiken of in je eigen ontwikkel omgeving.

(Ik neem aan dat de meeste ontwikkel omgevingen of applicatie ontwikkel omgevingen je toelaten

om windows BATCH commando's uit te voeren).

De "Single Command Operations" waarbij je ook de plugin "KPScript.exe" moet gebruiken, moet je ook

aanroepen via windows CMD of Windows PowerShell (of je eigen ontwikkel omgeving voor zover dit het toelaat).

Ik gebruikte keepass in mijn scripting omgeving (quickmacros) via de "Single Command Operations" en de plugin "KPScript.exe"

De passsword naar mijn .KDBX encrypte ik en op het moment dat ik de command line uitvoerde om de .KDBX te benaderen decrypte ik de password

en was de password dus "even" in normal vorm "zichtbaar" (niet direct zichtbaar, maar op moment van decrypten is was de keepass password ergens in het

geheugen in un-encrypted vorm aanwezig). Al was dit maar voor even.

Nu kwam ik een tijdje geleden dit tegen: {PASSWORD_ENC} dit is de placeholder die keepass gebruikt om je password te encrypten!

Door gebruik te maken van {PASSWORD_ENC} is je password nooit meer in normale vorm "zichtbaar", het is altijd geencrypt.

De {PASSWORD_ENC} method heeft de ook de volgende belangrijke voordeel:

Mocht je .KDBX en {PASSWORD_ENC} in de verkeerde handen vallen dan is het voor de aanvaller nog steeds NIET mogelijk om toegang

te verkrijgen tot je .KDBX, lees hier:

https://sourceforge.net/p...329221/thread/cdca7666b9/

Het zou nog kunnen door:

1. Als de aanvaller je machine weet over te nemen (op afstanden besturen en viewen)

2. Als de aanvaller fysiek aanwezig is bij jouw machine

3. Als de aanvaller je machine weet de clonen op hardware en software niveau

Van punt 3 ben ik nog niet 100% zeker.

Maar het is voor mij een zeer prettig gevoel dat:

1. Password is nooit meer 100% in un-encrypted vorm zichtbaar

2. Als .KDBX en {PASSWORD_ENC} op een andere machine gebruikt word, dat het dan geen toegang meer geeft.

Hoe je de commandline of KPScript methode gebruikt is te veel om hier uit te leggen, maar mocht het bovenstaande je interesseren:

https://www.youtube.com/watch?v=BEanSOlYqSU

Ik heb deze video tutorial gemaakt omdat ik vond dat hier niet genoeg begeleiding/info over was.

Daar wordt de commandline en KPScript methode helemaal uitgelegd. (in de youtube video description beneden vind je gelinkte timestamps om snel

naar de voor jou interessante onderdeel te skippen). Het is een visueel-textueel uitgelegde tutorial (geen voice-over).

Mocht je keepass gebruiken in je BATCH of andere script omgeving, en mocht je nog geen gebruik maken van de {PASSWORD_ENC} methode dan raad ik je

ten zeerste aan om dit op z'n minst een keer doorgenomen te hebben. Mocht je het eenmaal begrijpen dan wil je niet meer terug.

2 extra's:

1. De video tutorial geeft ook een extra tip hoe je de {PASSWORD_ENC} kan gebruiken in de URL field van een keepass record.

Het is een kleine tip hoe je andere .KDBX databases kan openen vanuit een geopende keepass record dmv [CTRL]+[U].

2. Het geheel maakt gebruik van de "auto type" functie icm de placeholder {PASSWORD_ENC} maar er zijn meer placeholders!

De video gaat hierop heel kort in, en vanuit daar kan je verder gaan.

[Reactie gewijzigd door guardian-spirit op 23 juli 2024 16:28]

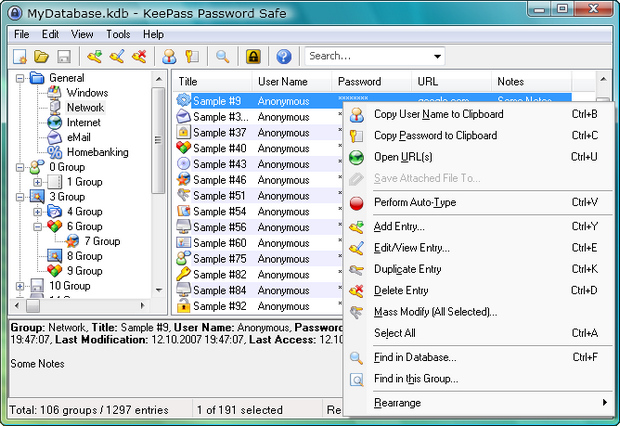

Dominik Reichl heeft zijn opensource-passwordmanager KeePass Password Safe enkele dagen geleden voorzien van een update naar versie 1.37. Dit programma kan accounts opslaan met de bijbehorende gegevens, zoals gebruikersnaam, wachtwoord en url. Alle gegevens worden veilig in een met aes of Twofish versleutelde database opgeslagen. Zodoende hoef je nog slechts één hoofdwachtwoord te onthouden voor al je accounts. KeePass Password Safe kan ook automatisch wachtwoorden genereren, lijsten importeren en exporteren, en heeft een geavanceerde zoekfunctie. Naast KeePass 1.x is er ook een 2.x-versie, die meer mogelijkheden biedt. De changelog van deze release laat de volgende veranderingen en verbeteringen zien:

Dominik Reichl heeft zijn opensource-passwordmanager KeePass Password Safe enkele dagen geleden voorzien van een update naar versie 1.37. Dit programma kan accounts opslaan met de bijbehorende gegevens, zoals gebruikersnaam, wachtwoord en url. Alle gegevens worden veilig in een met aes of Twofish versleutelde database opgeslagen. Zodoende hoef je nog slechts één hoofdwachtwoord te onthouden voor al je accounts. KeePass Password Safe kan ook automatisch wachtwoorden genereren, lijsten importeren en exporteren, en heeft een geavanceerde zoekfunctie. Naast KeePass 1.x is er ook een 2.x-versie, die meer mogelijkheden biedt. De changelog van deze release laat de volgende veranderingen en verbeteringen zien:![]() KeePass Password Safe 1.37 (exe, Engels)

KeePass Password Safe 1.37 (exe, Engels)![]() KeePass Password Safe 1.37 (zip, Engels)

KeePass Password Safe 1.37 (zip, Engels)![]() Nederlands taalbestand voor KeePass Password Safe 1.37

Nederlands taalbestand voor KeePass Password Safe 1.37

:strip_exif()/i/2007293302.png?f=thumbmedium)