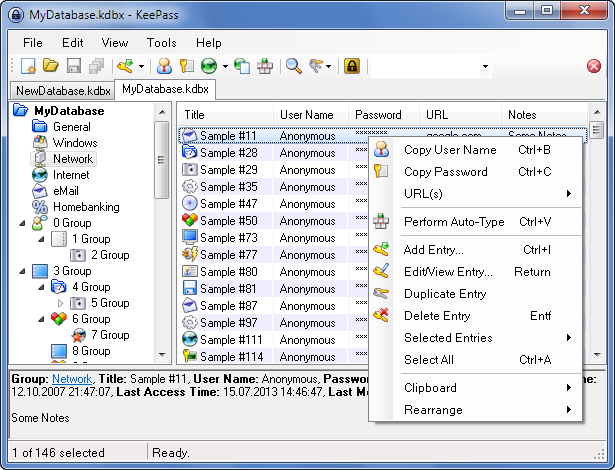

Dominik Reichl heeft versie 2.54 van KeePass Password Safe uitgebracht. Met deze opensource-wachtwoordmanager kunnen accounts worden opgeslagen, inclusief de bijbehorende gegevens, zoals gebruikersnaam, wachtwoord en URL. Alle gegevens worden veilig in een met het Rijndael-algoritme versleutelde database opgeslagen. Verder kan het programma automatisch wachtwoorden genereren en lijsten im- en exporteren. Door het toevoegen van dit taalbestand kan het programma ook in het Nederlands worden gebruikt.

Dominik Reichl heeft versie 2.54 van KeePass Password Safe uitgebracht. Met deze opensource-wachtwoordmanager kunnen accounts worden opgeslagen, inclusief de bijbehorende gegevens, zoals gebruikersnaam, wachtwoord en URL. Alle gegevens worden veilig in een met het Rijndael-algoritme versleutelde database opgeslagen. Verder kan het programma automatisch wachtwoorden genereren en lijsten im- en exporteren. Door het toevoegen van dit taalbestand kan het programma ook in het Nederlands worden gebruikt.

Van KeePass Password Safe bestaan twee verschillende uitvoeringen die beide actief worden ontwikkeld. Versie 1.x is niet afhankelijk van andere software en werkt alleen onder Windows. Versie 2 maakt intern gebruik van XML en heeft verder minimaal versie 2.0 van het .NET Framework nodig of, als het programma onder Linux, macOS of FreeBSD wordt gebruikt, van Mono versie 2.6 of hoger. Een volledig overzicht van de verschillen tussen versie 1 en 2 is op deze pagina te vinden. In deze uitgave is onder meer het probleem verholpen dat het hoofdwachtwoord onder bepaalde omstandigheden kon worden achterhaald. De complete changelog van deze uitgave ziet er als volgt uit:

ImportantCertain items are now saved to the enforced configuration file. If you are using one or more of the following features/items and are upgrading to KeePass 2.54 using an installer (setup EXE or MSI), please note the following:

- Triggers:

If your triggers were not stored in the enforced configuration file up to now, KeePass 2.54 disables the trigger system. If you want to continue using your triggers, open the 'Triggers' dialog (via the main menu item 'Tools' → 'Triggers'), activate the 'Enable trigger system' option, check all triggers (with regard to security, privacy, functionality, compatibility, etc.) and click the 'OK' button.- Global URL overrides:

If your global URL overrides were not stored in the enforced configuration file up to now, KeePass 2.54 disables them (individually; therefore, it is recommended that you remember the overrides that you have enabled before upgrading to KeePass 2.54, e.g. by taking a screenshot). If you want to continue using your overrides, open the 'URL Overrides' dialog (via the main menu item 'Tools' → 'Options' → tab 'Integration' → button 'URL Overrides'), check all desired overrides (with regard to security, privacy, functionality, compatibility, etc.), enable them and click the 'OK' button.- Password generator profiles:

If your password generator profiles were not stored in the enforced configuration file up to now, KeePass 2.54 disables them. If you want to continue using your profiles, open the 'Password Generator' dialog (via the main menu item 'Tools' → 'Generate Password'), click the shield button (top right) and check all profiles (with regard to security, privacy, functionality, compatibility, etc.).If you are using the portable ZIP package, KeePass 2.54 tries to migrate triggers, URL overrides and password generator profiles automatically.

If you were using an enforced configuration file that allows mixing enforced items with non-enforced items, the non-enforced items may be overwritten, because the default content mode of some elements has changed. In this special scenario, it is recommended to migrate the local/global items to the enforced configuration file manually (using an XML/text editor) before starting KeePass 2.54.

When starting KeePass 2.54 for the first time, it checks whether there is an enforced configuration file containing one of the elements whose default content mode has changed. If so, a backup of your local/global configuration file is created in your temporary folder ('

New Features:%TEMP%', usually 'C:\Users\USERNAME\AppData\Local\Temp'; file name 'KeePass_DATE_TIME.config.xml'). After the migration steps above, you can delete the backup file, if you wish, or the operating system will delete it sometime. If you want to keep the backup file, move it to a different folder.Improvements:

- Triggers, global URL overrides, password generator profiles and a few more settings are now stored in the enforced configuration file.

- Added dialog 'Enforce Options (All Users)' (menu 'Tools' → 'Advanced Tools' → 'Enforce Options'), which facilitates storing certain options in the enforced configuration file.

- Export confirmation dialog banners now have a yellow-orange background.

- In export confirmation dialogs, the text of the 'OK' button is now changed to 'Confirm Export'.

- In report dialogs, passwords (and other sensitive data) are now hidden using asterisks by default (if hiding is activated in the main window); the hiding can be toggled using the new '***' button in the toolbar.

- The 'Print' command in most report dialogs now requires the 'Print' application policy flag, and the master key must be entered if the 'Print - No Key Repeat' application policy flag is deactivated.

- The 'Export' command in most report dialogs now requires the 'Export' application policy flag, and the master key must be entered.

- Single line edit dialogs now support hiding the value using asterisks.

- On Unix-like systems, commands that require elevation now have a shield icon (like on Windows).

- TrlUtil: added 'Move Selected Unused Text to Dialog Control' command.

Bugfixes:

- Improved process memory protection of secure edit controls.

- The content mode of the configuration elements '

/Configuration/Application/TriggerSystem', '/Configuration/Integration/UrlSchemeOverrides' and '/Configuration/PasswordGenerator/UserProfiles' is now 'Replace' by default.- The built-in override for the 'ssh' URI scheme is now deactivated by default (it can be activated in the 'URL Overrides' dialog).

- When opening the password generator dialog without a derived profile, the '(Automatically generated passwords for new entries)' profile is now selected by default, if profiles are enabled (otherwise the default profile is used).

- Improved UI update performance in the password generator dialog.

- Improved and renamed dialog banner styles.

- The separator line of light dialog banners is gray now.

- Improved serialization/deserialization of custom configuration settings (used by plugins).

- Improved reporting of unknown database header fields.

- On Unix-like systems, the clipboard workarounds are now disabled by default (they are not needed anymore on most systems).

- Improved clipboard clearing on Unix-like systems.

- Improved starting of an elevated process on Unix-like systems.

- TrlUtil: improved keyboard shortcut assignment and toolbar construction.

- Installer: the desktop shortcut is now created for all users (if the option 'Create a desktop shortcut' is activated).

- Installer: removed the Quick Launch shortcut option.

- Upgraded installer.

- Various UI text improvements.

- Various code optimizations.

- Minor other improvements.

- In report dialogs, the 'Print' and 'Export' commands now always use the actual data (in previous versions, asterisks were printed/exported when the application policy flag 'Unhide Passwords' was turned off).

- The icon of the custom algorithm options button in the password generator dialog is not cut off anymore.

:strip_exif()/i/2007293302.png?f=thumbmedium)