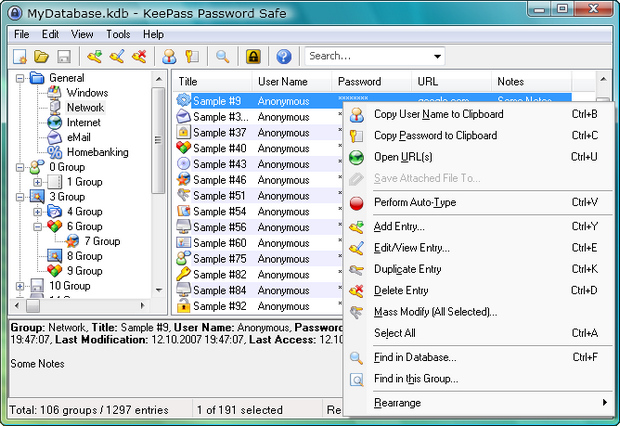

Dominik Reichl heeft zijn opensource-passwordmanager KeePass Password Safe voorzien van een update naar versie 1.42. Dit programma kan accounts opslaan met de bijbehorende gegevens, zoals gebruikersnaam, wachtwoord en url. Alle gegevens worden veilig in een met aes of Twofish versleutelde database opgeslagen. Zodoende hoef je nog slechts één hoofdwachtwoord te onthouden voor al je accounts. KeePass Password Safe kan ook automatisch wachtwoorden genereren, lijsten importeren en exporteren, en heeft een geavanceerde zoekfunctie. Naast KeePass 1.x is er ook een 2.x-versie, die meer mogelijkheden biedt. De changelog van deze release laat de volgende veranderingen en verbeteringen zien:

Dominik Reichl heeft zijn opensource-passwordmanager KeePass Password Safe voorzien van een update naar versie 1.42. Dit programma kan accounts opslaan met de bijbehorende gegevens, zoals gebruikersnaam, wachtwoord en url. Alle gegevens worden veilig in een met aes of Twofish versleutelde database opgeslagen. Zodoende hoef je nog slechts één hoofdwachtwoord te onthouden voor al je accounts. KeePass Password Safe kan ook automatisch wachtwoorden genereren, lijsten importeren en exporteren, en heeft een geavanceerde zoekfunctie. Naast KeePass 1.x is er ook een 2.x-versie, die meer mogelijkheden biedt. De changelog van deze release laat de volgende veranderingen en verbeteringen zien:

New Features:Improvements:

- Added option 'Show warning when the key transformation settings are weak' (in 'Tools' → 'Options' → tab 'Advanced', turned on by default).

- Added accessibility help page.

Bugfixes:

- Increased default number of AES-KDF iterations.

- Improved dialog banner styles.

- Minor process memory protection improvements.

- Installer: the desktop shortcut is now created for all users (if the option 'Create a desktop shortcut' is activated).

- Installer: removed the Quick Launch shortcut option.

- Upgraded installer.

- Various UI text improvements.

- Various code optimizations.

- Minor other improvements.

- Fixed background of CHM help pages.

De volgende downloads zijn beschikbaar:![]() KeePass Password Safe 1.42 (exe, Engels)

KeePass Password Safe 1.42 (exe, Engels)![]() KeePass Password Safe 1.42 (zip, Engels)

KeePass Password Safe 1.42 (zip, Engels)![]() Nederlands taalbestand voor KeePass Password Safe 1.42

Nederlands taalbestand voor KeePass Password Safe 1.42

:strip_exif()/i/2007293302.png?f=thumbmedium)