Versie 2.4.0 van pfSense is uitgekomen. Dit pakket is gebaseerd op het besturingssysteem FreeBSD en richt zich op router- en firewalltaken. Het is in 2004 begonnen als een afsplitsing van m0n0wall vanwege verschillende visies bij de ontwikkelaars en in de loop van de jaren uitgegroeid tot een router- en firewallpakket dat in zowel kleine als zeer grote omgevingen kan worden ingezet. Voor meer informatie verwijzen we naar deze pagina. De hoogtepunten voor deze uitgave zien er als volgt uit:

Versie 2.4.0 van pfSense is uitgekomen. Dit pakket is gebaseerd op het besturingssysteem FreeBSD en richt zich op router- en firewalltaken. Het is in 2004 begonnen als een afsplitsing van m0n0wall vanwege verschillende visies bij de ontwikkelaars en in de loop van de jaren uitgegroeid tot een router- en firewallpakket dat in zowel kleine als zeer grote omgevingen kan worden ingezet. Voor meer informatie verwijzen we naar deze pagina. De hoogtepunten voor deze uitgave zien er als volgt uit:

Highlights

Version 2.4.0 includes a long list of significant changes in pfSense software and in the underlying operating system and dependencies. Changes for pfSense 2.4.0 include:Additional benefits of FreeBSD 11.0 and 11.1 include:

- FreeBSD 11.1-RELEASE as the base Operating System

- New pfSense installer based on bsdinstall, with support for ZFS, UEFI, and multiple types of partition layouts (e.g. GPT, BIOS)

- Support for Netgate ARM devices such as the SG-1000

- OpenVPN 2.4.x support, which brings features like AES-GCM ciphers, speed improvements, Negotiable Crypto Parameters (NCP), TLS encryption, and dual stack/multihome

- Translation of the GUI into 13 different languages! For more information on contributing to the translation effort, read our previous blog post and visit the project on Zanata

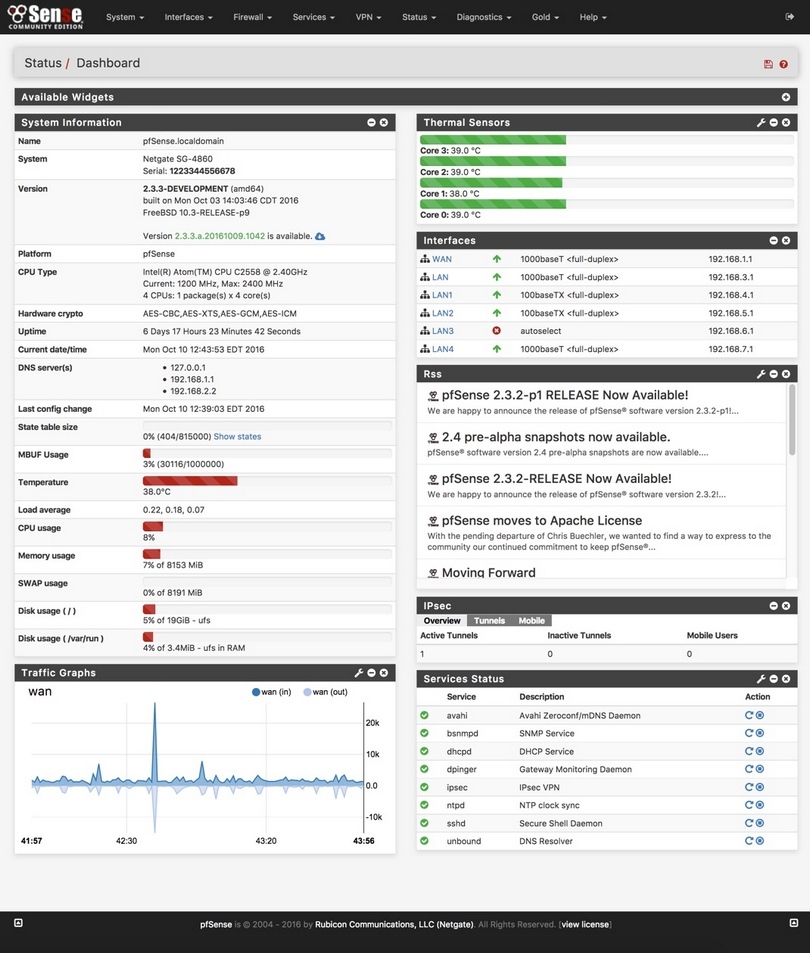

- WebGUI improvements, such as a new login page, improved GET/POST CSRF handling, significant improvements to the Dashboard and its AJAX handling

- Certificate Management improvements including CSR signing and international character support

- Captive Portal has been rewritten to work without multiple instances of ipfw

For more details, see the Release Notes and the previous Release Highlights post.

- Security enhancements such as address space guards to address Stack Clash

- New and updated drivers for a variety of hardware

- Updated 802.11 wireless stack

- Updated IPsec kernel implementation

- Support for Microsoft® Hyper-V™ Generation 2 virtual machines, and other Hyper-V support improvements

- Elastic Networking Adapter (ENA) support using the ena(4) FreeBSD driver for “next generation” enhanced networking on the Amazon® EC2™ platform

:fill(white):strip_exif()/i/2007820596.jpeg?f=thumbmedium)