Twitter stelt in een blog dat het de kwetsbaarheid op zijn website waar dinsdag via een javascript-exploit op grote schaal misbruik van werd gemaakt, al vorige maand had gedicht. Het parsingsprobleem is vermoedelijk na een site-upgrade teruggekeerd.

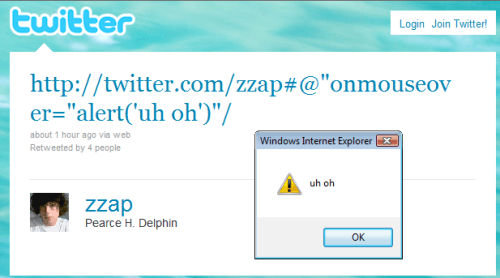

Dinsdag werden de tijdlijnen van veel Twitter-gebruikers overspoeld met gemanipuleerde tweets die met behulp van een onMouseOver-event van javascript, code in een browser uitgevoerden. Bezoekers van Twitter.com werden onder andere doorgestuurd naar een Japanse pornosite zodra de muiscursor over een dergelijk bericht gleed. Ook werden berichten automatisch 'geretweet'.

Twitter wist de bug na enkele uren te dichten. In een toelichting op de zaak laat de firma weten dat de fout op de website vorige maand al was ontdekt en gerepareerd, maar dat de bug toch weer opdook. Waarschijnlijk is dit gebeurd bij de site-upgrade die het bedrijf op 14 september doorvoerde, maar de precieze oorzaak is niet bekend. Verder stelt Twitter tot nu toe geen aanwijzingen te hebben dat de exploit tot grote schade heeft geleid, zoals het stelen van wachtwoorden. Gebruikers van Twitterclients en de mobiele website zouden niet door de exploit getroffen zijn.

Inmiddels wordt er op de microblogdienst en op het web druk gespeculeerd over welke gebruiker dinsdag als eerste de gewraakte exploitcode op Twitter plaatste. Een 17-jarige Australiër die op Twitter opereert onder de alias @Zzap stelt tegenover persbureau AFP dat hij als eerste de gewraakte javascript-code plaatste waarna het balletje vanzelf ging rollen. Beveiligingssite Netcraft onderschrijft de claim van Zzap, maar The Guardian schrijft dat de Japanse ontwikkelaar Masato Kinugawa al op 15 augustus de xss-exploit bij Twitter rapporteerde. Toen Twitter zijn website op 14 september vernieuwde zou Kinugawa opnieuw de bug zijn tegengekomen.

:strip_exif()/i/1149088707.gif?f=fpa)

:strip_exif()/i/1290612619.gif?f=fpa)

/i/1238748185.png?f=fpa)

:strip_exif()/i/1278154011.jpeg?f=fpa)

/i/1255338341.png?f=fpa)

:strip_exif()/i/1284531712.gif?f=fpa)

/i/1270893422.png?f=fpa)

/i/1245426289.png?f=fpa)

:strip_exif()/i/1059519197.gif?f=fpa)

:strip_exif()/i/1159123284.gif?f=fpa)