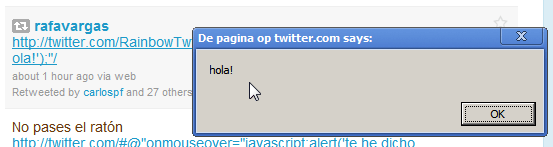

De webversie van Twitter kampt met een lek waardoor gebruikers misbruik kunnen maken van het onMouseOver-event. Speciaal geprepareerde tweets kunnen ervoor zorgen dat javascript automatisch wordt uitgevoerd bij een mouse-over.

Het is op het moment van schrijven nog niet bekend hoe groot het probleem is en in hoeverre er misbruik van wordt gemaakt. Er zijn wel gevallen bekend van Twitter-gebruikers die ongewild automatisch berichten plaatsten nadat ze met hun muis over een andere Twitter-bericht gingen, dankzij javascript-code die zou zijn uitgevoerd. Ook zou Sarah Brown, de vrouw van de voormalige Britse premier Gordon Brown, haar volgers per abuis hebben doorgestuurd naar een Japanse pornosite.

Het lek doet zich voor zover bekend alleen voor in de webversie; wie een applicatie zoals TweetDeck of DestroyTwitter gebruikt valt buiten schot. Wel zijn browser-add-ons mogelijk ook vatbaar: in ieder geval PowerTwitter voor Firefox heeft hier last van. Beveiligingsbedrijf Sophos heeft al gewaarschuwd voor het lek. Het is niet bekend of de nieuwe Twitter-interface, die vorige week werd aangekondigd, ook kampt met de problemen. Twitter heeft nog niet gereageerd op het lek.

De oorzaak van het probleem ligt waarschijnlijk in het feit dat Twitter html-code niet weet te herkennen en te verwijderen wanneer deze direct na een internetadres, gevolgd door het @-symbool, wordt geplaatst. Daardoor kan het href-attribuut, waarin zich de locatie van een hyperlink bevindt, worden gesloten en kunnen gebruikers hun eigen attributen toevoegen. Zo is het mogelijk om de achtergrondkleur of het lettertype van een tweet te veranderen, maar ook om een onMouseOver-event toe te voegen. Door dit laatste kan javascript-code automatisch worden uitgevoerd wanneer een gebruiker met zijn muis over de tweet beweegt.

Update, 15:02: Gebruikers van Twitter melden dat ze automatisch berichten retweeten van een bepaalde gebruiker, zodra ze de webversie bezoeken. Met de muis over een bepaalde tweet gaan is niet meer vereist. Dit komt ogenschijnlijk doordat de 'auteur' van de tweet zijn link een specifieke css-class heeft toegewezen, waardoor de tweet de hele pagina in beslag neemt.

Update, 15:32: De nieuwe versie van Twitter lijkt geen last te hebben van het probleem.

Update, 15:39: Twitter zegt van de problemen op de hoogte te zijn en aan een oplossing te werken.

Update, 16:02: Del Harvey, leider van het beveiligingsteam van Twitter, meldt dat het lek gedicht zou moeten zijn.

:strip_exif()/i/1149088707.gif?f=fpa)

/i/1255338341.png?f=fpa)

:strip_exif()/i/1284531712.gif?f=fpa)

:strip_exif()/i/1263563744.gif?f=fpa)

/i/1270746962.png?f=fpa)

/i/1238748185.png?f=fpa)